Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

DanaBot virus verwijderingsgids

Wat is DanaBot?

DanaBot is een gevaarlijk trojan-virus dat ontworpen werd om in het systeem te infiltreren en om gevoelige informatie te verzamelen. Onderzoek toont aan dat de ontwikkelaars DanaBot verspreiden met behulp van email-spamcampagnes. De gebruikers ontvangen willekeurige e-mails met misleidende berichten die hen aanmoedigen om de bijgevoegde MS Office-documenten te openen. Eénmaal geopend, downloaden en istalleren deze bijlagen heimelijk DanaBot.

DanaBot heeft verschillende opmerkelijke functies, maar het belangrijkste doel is om de logins van bekende accounts te verzamelen. Deze trojan kaapt browsers en wijzigt de websites van banken zodat de ingevoerde logins/wachtwoorden naar een externe server worden verzonden. Bovendien maakt DanaBot een screenshot van de desktop van het slachtoffer en verzamelt het een volledige lijst met bestaande bestanden en gedetailleerde systeeminformatie. De verzamelde gegevens worden versleuteld met AES-256-codering en verzonden naar een externe server. Houd er rekening mee dat de cybercriminelen ernaar streven om zoveel mogelijk inkomsten te verkrijgen. Daarom kunnen ze de ontvangen gegevens uitbuiten (via online aankopen, overboeking van geld, etc.). De aanwezigheid van de DanaBot trojan kan dus leiden tot ernstige privacyschendingen en aanzienlijk financieel verlies. Als u onlangs verdachte e-mailbijlagen geopend heeft en denkt dat uw systeem mogelijks geïnfecteerd is, dan raden we u ten zeerste aan om het te scannen met een betrouwbare anti-virus/anti-spyware-suite en om alle gedetecteerde bedreigingen te verwijderen.

| Naam | DanaBot virus |

| Bedreigingstype | Trojan, wachtwoordsteler, bank-malware, spyware |

| Detectie Namen | Comodo (Malware@#3qv9bz3f6z14o), DrWeb (VBS.Siggen.7892), ESET-NOD32 (een variant van Generik.HUKTPKU), Kaspersky (HEUR:Trojan-Downloader.VBS.SLoad.gen), Volledige Lijst (VirusTotal) |

| Symptomen | Trojans zijn ontworpen om stiekem te infiltreren in de computer van het slachtoffer en te wachten, dus er zijn geen specifieke symptomen duidelijk zichtbaar op een geïnfecteerde machine. |

| Verspreidingsmethoden | Geïnfecteerde e-mailbijlagen, schadelijke online advertenties, social engineering, softwarecracks. |

| Schade | Gestolen bankgegevens en wachtwoorden, identiteitsdiefstal, de computer van het slachtoffer wordt toegevoegd aan een botnet. |

| Verwijdering |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Er zijn veel trojan-virussen die overeenkomsten vertonen met DanaBot. Bijvoorbeeld FormBook, Pony, TrickBot, Occamy, Emotet, LokiBot, enz. De meeste trojans worden verspreid via email-spamcampagnes. Bovendien is hun gedrag vaak identiek: ze registreren gevoelige gegevens om de ontwikkelaars te helpen inkomsten te verkrijgen. In sommige gevallen verspreiden trojans ook andere malware (meestal ransomware). Daarom vormen deze virussen een bedreiging voor uw privacy en uw surfveiligheid.

Hoe infiltreerde DanaBot in mijn computer?

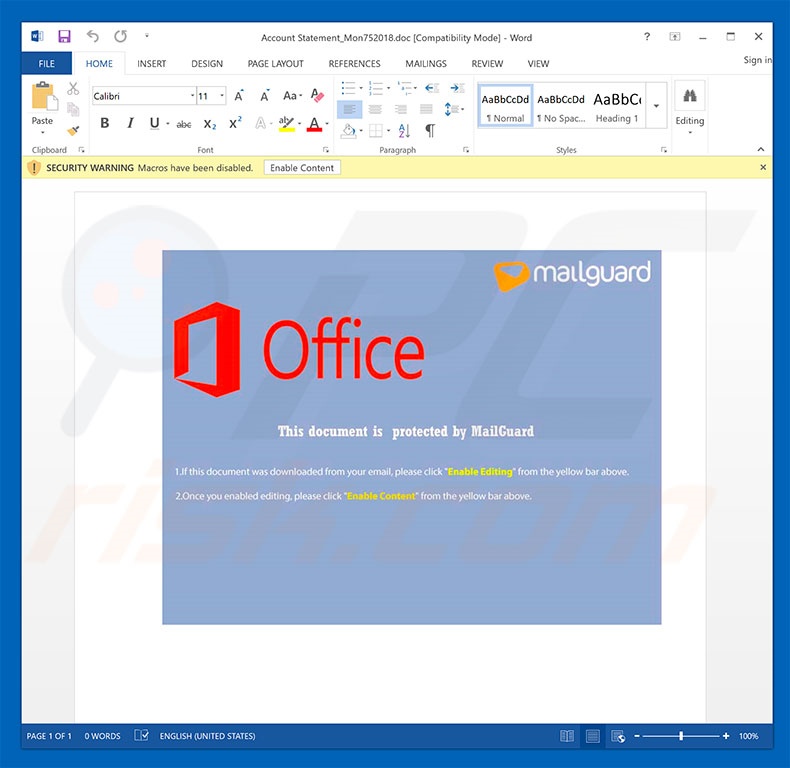

Zoals hierboven vermeld, verspreiden cybercriminelen DanaBot met behulp van emaispamcampagnes. Ze versturen duizenden bedrieglijke e-mails die de gebruikers aanmoedigen om de bijgevoegde MS Office-documenten te openen. Nadat deze bijlagen zijn geopend, worden de gebruikers onmiddellijk gevraagd om macro-opdrachten in te schakelen. Zodra de macro's zijn ingeschakeld, voeren de bijlagen opdrachten uit die heimelijk malware infiltreren. Houd er echter rekening mee dat deze verspreidingsmethode een aanzienlijke tekortkoming heeft. De bijlagen kunnen geen opdrachten uitvoeren als de gebruiker de MS Office-suite niet gebruikt. Als het DOC-bestand bijvoorbeeld wordt geopend met een andere toepassing dan MS Word, dan wordt de malware niet gedownload/geïnstalleerd. Bovendien richt DanaBot zich alleen op het Microsoft Windows-besturingssysteem. Daarom zijn de gebruikers van andere platforms veilig.

Hoe de installatie van malware te vermijden?

Beperkte kennis en onvoorzichtig gedrag zijn de belangrijkste redenen voor computerbesmettingen. De sleutel tot veiligheid is voorzichtigheid. Let daarom goed op tijdens het surfen op het internet. Denk twee keer na voordat u e-mailbijlagen opent. Irrelevante bestanden en bestanden die worden ontvangen van verdachte e-mailadressen mogen nooit worden geopend. Daarnaast zijn recentere versies (2010 en hoger) van MS Office ontwikkeld om nieuw gedownloade documenten te openen in de "Beschermde weergave"-modus, die voorkomt dat kwaadaardige bijlagen malware downloaden en installeren. Zorg daarom voor een betrouwbare anti-virus/anti-spyware-suite die geïnstalleerd en actief is. Als u denkt dat uw computer al geïnfecteerd is, dan raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om de geïnfiltreerde malware automatisch te verwijderen.

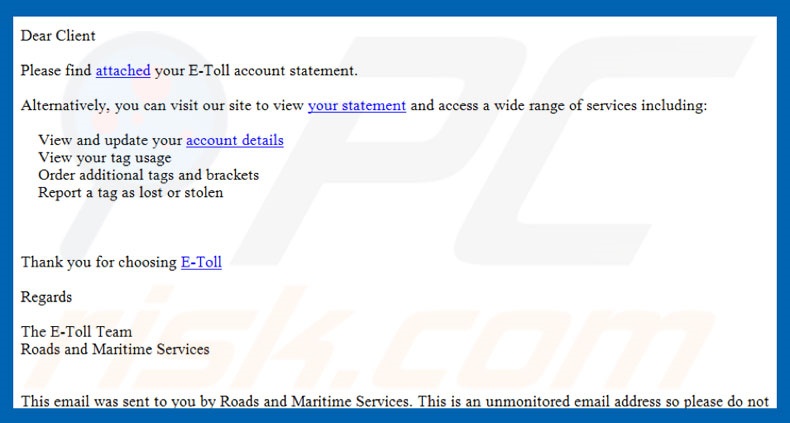

Tekst in het e-mailbericht dat de DanaBot trojan verspreid:

Geachte cliënt,

Bijgevoegd vindt u uw E-Toll-rekeningoverzicht.

U kunt ook onze site bezoeken om uw verklaring te bekijken en om toegang te krijgen tot een breed scala aan diensten, waaronder:

Bekijk en update uw accountgegevens

Bekijk uw taggebruik

Bestel extra tags en haakjes

Een tag melden als verloren of gestolen

Bedankt voor het kiezen van E-Toll

vriendelijke groeten

Het E-Toll-team

Wegen en maritieme diensten

Kwaadaardige bijlage die de DanaBot trojan download en installeerd:

Update 11 December, 2018 - De ontwikkelaars van DanaBot hebben deze trojan onlangs bijgewerkt en er een aantal nieuwe functies aan toegevoegd. De bijgewerkte versie is nu in staat om de e-mailadressen en contactpersonen van het slachtoffer te verkrijgen. Het is ook ontworpen om spam te verzenden als antwoorden op alle mails in de inbox. De malware doet dit door een JavaScript-code in de webgebaseerde e-maildiensten te injecteren. De lijst met de geviseerde services omvat diegene welke gebaseerd zijn op e-mailclients van Open-Xchange, Horde en Roundcube.

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is DanaBot?

- STAP 1. Handmatige verwijdering van de DanaBot malware.

- STAP 2. Controleren of uw computer virusvrij is.

Hoe malware handmatig te verwijderen?

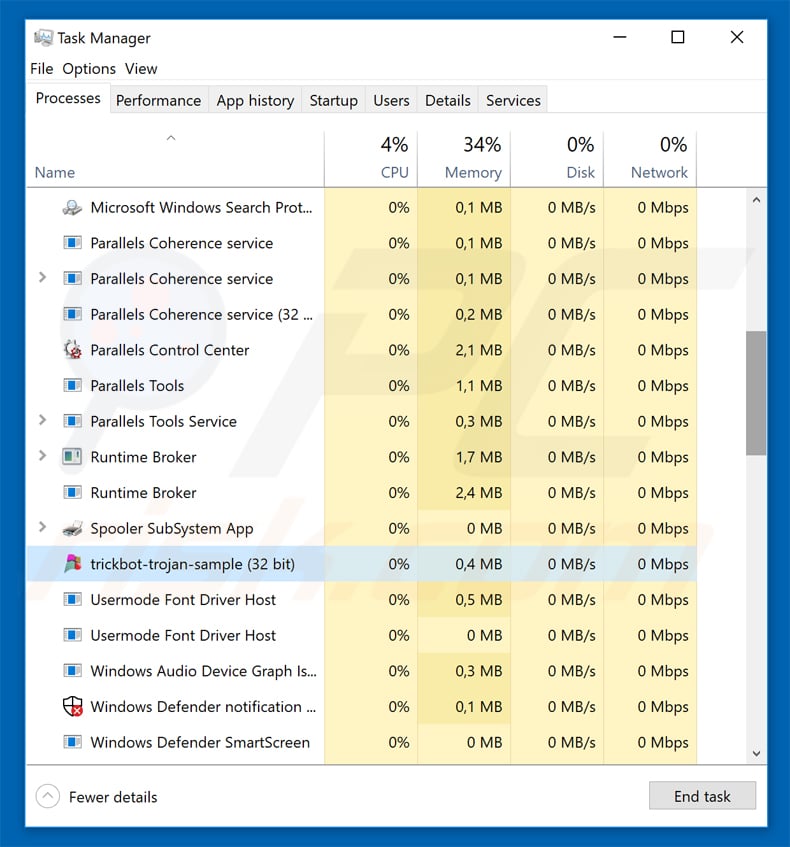

Handmatig verwijderen van malware is een gecompliceerde taak, meestal is het beter om antivirus- of antimalwareprogramma's dit automatisch te laten doen. Om deze malware te verwijderen, raden we aan Combo Cleaner Antivirus voor Windows te gebruiken. Als u malware handmatig wilt verwijderen, moet u eerst de naam kennen van de malware die u probeert te verwijderen. Hier een voorbeeld van een verdacht programma dat op de computer van de gebruiker wordt uitgevoerd:

Als u de lijst met programma's op uw computer hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer en een programma hebt geïdentificeerd dat er verdacht uitziet, gaat u verder met de volgende stappen:

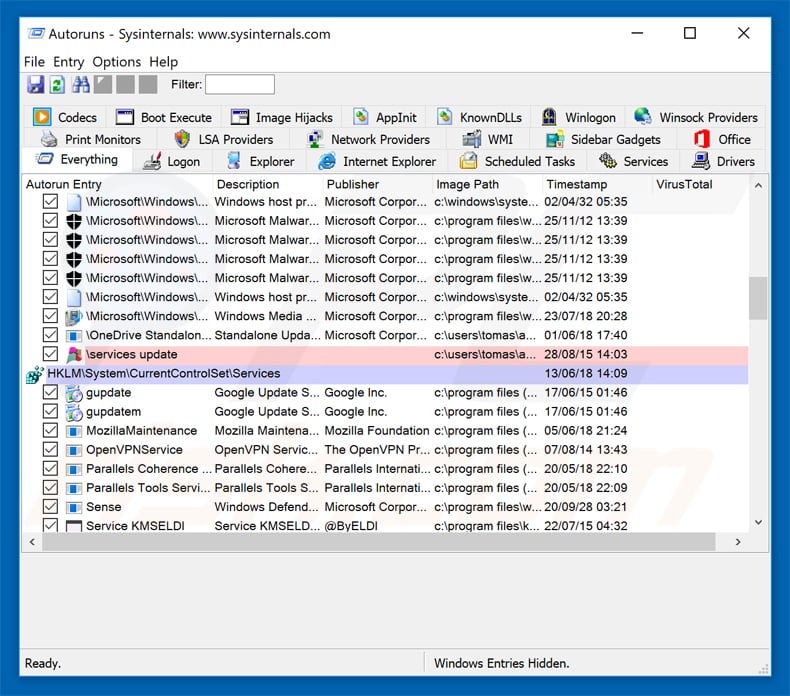

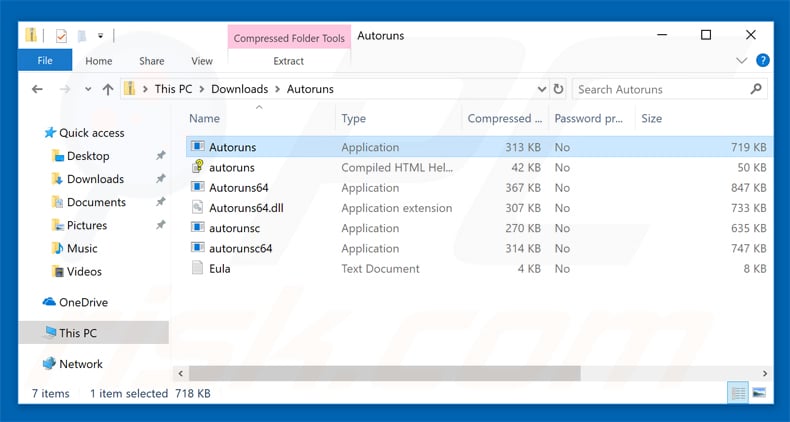

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

Herstart uw computer in Veilige Modus:

Herstart uw computer in Veilige Modus:

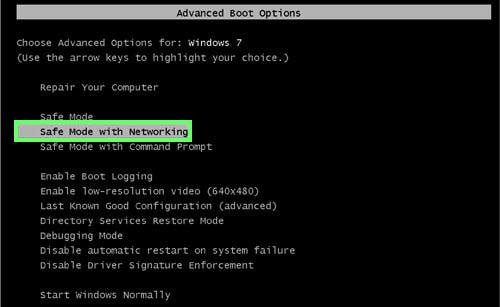

Windows XP en Windows 7 gebruikers: Tijdens het opstartproces van je computer druk je verschillende keren op de F8 toets op je toetsenbord tot het Geavanceerde Opties menu van Windows verschijnt. Dan selecteer je Veilige Modus met netwerk uit de lijst en druk je op ENTER.

Video die toont hoe Windows 7 te starten in "Veilige Modus met Netwerk":

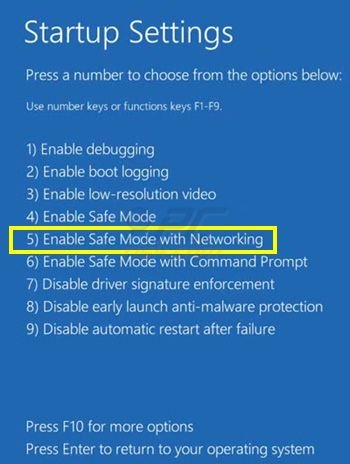

Windows 8 gebruikers: Ga naar het Windows 8 Start Scherm, typ Geavanceerd, in de zoekresultaten selecteer je Instellingen. Klik op geavanceerde startopties, in het geopende 'Algemene PC-instellingen' scherm selecteer je Geavanùceerde Opstart. Klik op de 'Nu herstarten'-knop. Je computer zal nu herstarten in het 'Geavanceerde Opstartopties menu'. Klik op de 'Probleemoplosser'-knop, klik dan op de 'Geavanceerde Opties'-knop. In het geavanceeerde opties scherm klik op 'Opstartinstellingen'. Klik op de 'Herstarten'-knop. Je PC zal nu herstarten naar het Opstart Instellingen scherm. Druk F5 om in Veilige Modus met netwerk te starten.

Video die toont hoe Windows 8 te starten in "Veilige Modus met Netwerk":

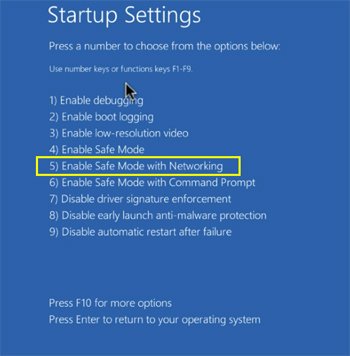

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het Power-icoon. In het geopende menu klik je op herstarten terwijl je de Shift-knop ingedrukt houdt. In het 'Kies een optie'-scherm klik je op 'Problemen oplossen' en selecteer je de 'Geavanceerde opties'. In het 'Geavanceerde-opties menu selecteer je opstartinstellingen en klik je op de 'Herstarten'-knop. In het volgende scherm moet je op de F5-knop drukken. Zo zal je besturingssysteem in veilige modus met netwerk herstart worden.

Video die toont hoe Windows 10 te starten in "Veilige Modus met Netwerk":

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

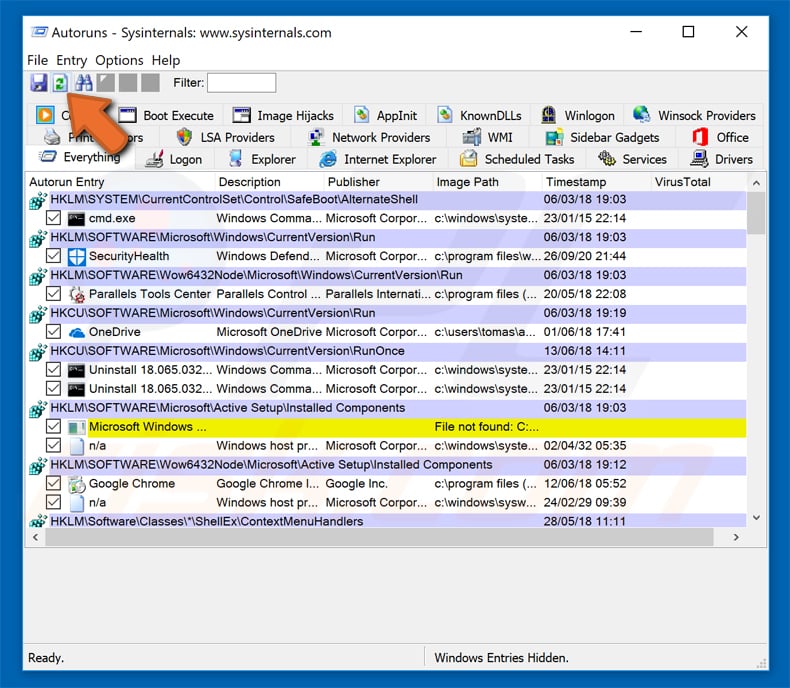

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh"..

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh"..

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

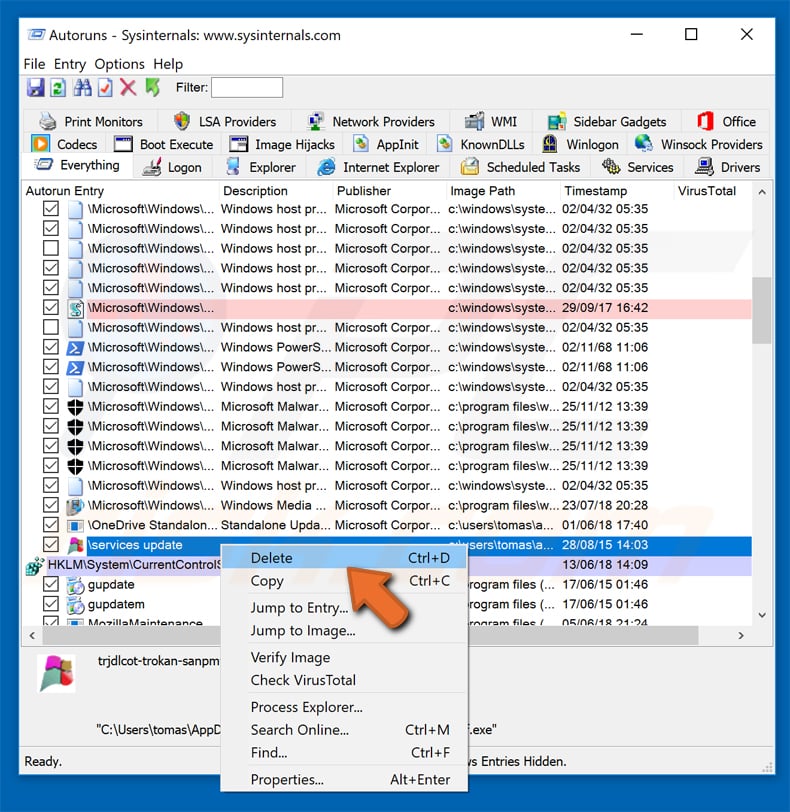

Schrijf het volledige pad en de naam op. Merk op dat sommige malware de procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam en kiest u 'Delete'.

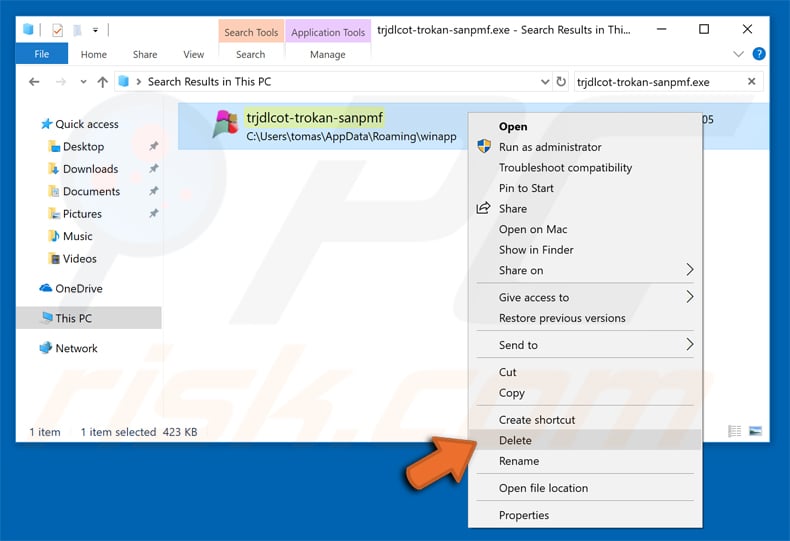

Nadat u de malware hebt verwijderd via de Autoruns-applicatie (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij de volgende opstart van het systeem), moet u de malwarenaam op uw computer zoeken. Zorg dat u verborgen mappen en bestanden inschakelt voordat u doorgaat. Als u het bestand van de malware vindt, verwijder het dan.

Start uw computer opnieuw op in normale modus. Door deze stappen te volgen, kunt u eventuele malware van uw computer verwijderen. Merk op dat voor het handmatig verwijderen van malware een grondige computerkennis noodzakelijk is. Het wordt daarom aanbevolen om de verwijdering van malware over te laten aan antivirus- en antimalwareprogramma's. Deze stappen werken mogelijk niet met geavanceerde malware-infecties. Zoals altijd is het beter om besmettingen te voorkomen dan achteraf malware te moeten verwijderen. Om ervoor te zorgen dat uw computer veilig blijft, moet u steeds de meest recente updates van het besturingssysteem installeren en antivirussoftware gebruiken.

Om zeker te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie