Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

LokiBot malware verwijderingsgids

Wat is LokiBot?

LokiBot is een trojan-malware die werd ontworpen om systemen te infiltreren en de meeste opgeslagen bestanden te stelen. Merk op dat dit virus zich richt op de Windows- en Android-besturingssystemen. LokiBot infiltreert meestal systemen zonder toestemming van gebruikers - het wordt verspreid via spam-mails (Windows OS), allerlei privéberichten (SMS, Skype enz.) en kwaadaardige websites.

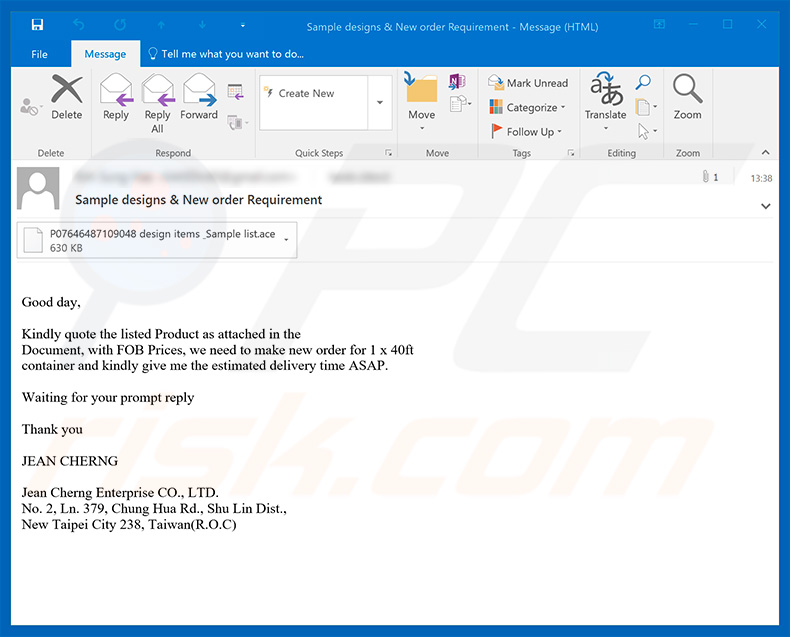

Spam email distributing LokiBot trojan:

LokiBot op Windows OS:

Een belangrijk kenmerk van LokiBot is dat het gevoelige gegevens probeert te registreren. Dit gedrag komt vaak voor bij virussen van het trojan-type. LokiBot verzamelt opgeslagen logins en wachtwoorden (meestal deze van webbrowsers) en houdt continu de activiteit van gebruikers in de gaten (door bijvoorbeeld het registreren van toetsaanslagen). Geregistreerde data wordt onmiddellijk opgeslagen op een externe server die wordt beheerd door de ontwikkelaars van LokiBot.

LokiBot op Android OS:

Net als bij de Windows OS-versie verzamelt LokiBot ook op Android gevoelige informatie met betrekking tot gebruikersaccounts. In dit geval is het hele proces echter nog geavanceerder. Deze malware simuleert de interface van applicaties waarvoor logins en wachtwoorden vereist zijn. LokiBot kan bijvoorbeeld valse meldingen weergeven waarin slachtoffers worden geïnformeerd dat iemand zogenaamd geld overboekt naar zijn account. Nadat de gebruiker op de melding heeft geklikt, wordt de gebruiker gevraagd om zich bij zijn of haar account aan te melden. Omdat het inlogscherm nep is en alle informatie onmiddellijk wordt geregistreerd en naar een externe server wordt verzonden brengt dit uw privacy duidelijk in gevaar. Deze malware is in staat om een aantal andere apps te simuleren, waaronder Outlook, Skype, WhatsApp enz. De methode voor datadiefstal is steeds dezelfde - gebruikers krijgen een nepmelding en worden vervolgens gevraagd om in te loggen. Bovendien kan LokiBot het besmette apparaat gebruiken om zichzelf te vermenigvuldigen via spam (sms-berichten, e-mails enzovoort). Zodra een gebruiker probeert LokiBot van het apparaat te verwijderen, vraagt de malware om beheerdersrechten. Als de gebruiker deze niet verleent, vergrendelt LokiBot het scherm van het apparaat en versleutelt het opgeslagen gegevens. Vervolgens wordt een bericht weergegeven waarin een losgeld wordt gevraagd. Om de aangetaste bestanden te herstellen en het apparaat te ontgrendelen, wordt aan gebruikers gevraagd een losgeld van ~$100 in Bitcoin cryptocurrency te betalen. Gelukkig is het coderingsproces niet foutloos - LokiBot laat versies van de versleutelde bestanden achter die niet worden versleuteld. Daarom is het herstellen van bestanden niet moeilijk. Bovendien kan deze malware worden verwijderd met behulp van de Android Safe Mode.

Kort samengevat is de aanwezigheid van LokiBot erg gevaarlijk. De ingezamelde data kan de oorzaak zijn van ernstige privacyschendingen en aanzienlijke financiële verliezen. Cybercriminelen kunnen de ontvangen gegevens misbruiken om geld over te schrijven vanaf de rekeningen van slachtoffers. Bovendien kunnen ze de e-mailadressen van slachtoffers (en andere gebruikersaccounts zoals bijv. sociale netwerken) misbruiken om malware te verspreiden door contactpersonen en vrienden te misleiden zodat die allerlei uitvoerbare bestanden downloaden of klikken op frauduleuze links. Cybercriminelen kunnen ook misbruik maken van de identiteit van slachtoffers om dan contact op te nemen met andere mensen en hen te vragen geld over te maken naar bepaalde accounts (ze gebruiken de gestolen identiteiten bijvoorbeeld om een mail te sturen waarin ze beweren in moeilijkheden te verkeren en ze vrienden vragen om hen geld te lenen). Merk op dat het uitvoerbare bestand van LokiBot voor $2000 op het darkweb wordt verkocht. Zo kan elke aspirant-cybercrimineel het kopen en beginnen met het verspreiden van de malware. Het is moeilijk te bepalen waarvoor de verzamelde data wordt gebruikt, aangezien LokiBot niet bijzonder geavanceerd is. Desondanks kan de aanwezigheid ervan ernstige problemen voor de gebruiker veroorzaken. Gelukkig zijn de meeste betrouwbare anti-virus en anti-spyware-suites in staat om LokiBot te detecteren en te verwijderen. Daarom raden wij u ten zeerste aan steeds anti-virussoftware te installeren en te gebruiken. U wordt ook geadviseerd om regelmatig volledige systeemscans uit te voeren om zo te controleren op infecties die zich in uw systeem hebben genesteld.

| Naam | Loki Bot trojan |

| Bedreigingstype | Trojan, virus dat wachtwoorden steelt, online bankieren malware, spyware |

| Symptomen | Trojans zijn ontworpen om stiekem te infiltreren in de computer van het slachtoffer en zich stil te houden, waardoor er geen specifieke symptomen duidelijk zichtbaar zijn op een geïnfecteerde machine. |

| Verspreidings- methoden | Geïnfecteerde e-mailbijlagen, schadelijke online advertenties, social engineering, softwarecracks. |

| Schade | Gestolen bankgegevens en wachtwoorden, identiteitsdiefstal, de computer van het slachtoffer wordt toegevoegd aan een botnet. |

| Verwijdering |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Er bestaan tientallen trojans die lijken op LokiBot. De lijst met voorbeelden omvat (maar is niet beperkt tot) Emotet, Pony, Adwind en TrickBot. Allemaal verzamelen ze data en registreren deze op servers onder controle van hun ontwikkelaars. In de meeste gevallen hebben deze virussen slechts één doel: ontwikkelaars helpen het geld van nietsvermoedende gebruikers te stelen. Sommige trojans hebben echter extra functies. Ze misbruiken bijvoorbeeld systeembronnen om cryptocurrencies te minen. Dit gebeurt zonder toestemming en alle inkomsten gaan naar de ontwikkelaars. Daarom worden de prestaties aanzienlijk verstoord. Voor gebruikers leveren ze dus geen enkele toegevoegde waarde op.

Hoe infiltreerde LokiBot in mijn computer?

Zoals hierboven vermeld, wordt LokiBot verspreid met behulp van spam-mails en privéberichten. Merk op dat de e-mailberichten geen specifiek patroon volgen - de enige gemeenschappelijke factor is dat ze worden gepresenteerd als facturen. In de meeste gevallen zijn deze virusverspreidende spam-mails vrijwel identiek - de volledige structuur (tekst, lay-out enz.) Is zeer vergelijkbaar en de kwaadaardige bijlage is identiek. LokiBot kan in elke vorm worden gedistribueerd - als een gecomprimeerd, uitvoerbaar, MS Office of ander bestand bijvoorbeeld - maar het resultaat is identiek: na het klikken op misleidende links en het openen van kwaadaardige bijlagen, is het systeem besmet met LokiBot. Vergeet niet dat de belangrijkste redenen voor computerinfecties een gebrek aan kennis en onvoorzichtig gedrag zijn.

Hoe de installatie van malware te vermijden?

Om deze situatie te voorkomen, moet u zeer voorzichtig zijn bij het surfen op internet en het downloaden en installeren van software. Denk twee keer na voordat u e-mailbijlagen opent. Als het bestand irrelevant lijkt of werd ontvangen van een verdacht of onherkenbaar e-mailadres, open het dan niet. Deze e-mails moeten onmiddellijk worden verwijderd, zonder ze te lezen. Download uw software bovendien alleen van officiële bronnen, met behulp van directe downloadlinks. Downloaders en installatieprogramma's van derden bevatten vaak valse apps (die kettinginfecties kunnen veroorzaken) en mogen daarom eigenlijk nooit worden gebruikt. Download Android-apps alleen via Google Play. Wees bovendien zeer voorzichtig: we raden u sterk aan om gebruikersrecensies te lezen en te zien of er negatieve opmerkingen te lezen zijn (hoewel applicaties in Google Play worden gescand voordat ze worden gepost, zijn er nog steeds enkele apps te vinden die toch verdachte activiteiten uitvoeren). Zoals hierboven vermeld, is het hebben van een legitieme anti-virus en anti-spyware-software van cruciaal belang. De sleutel tot computerveiligheid is voorzichtigheid.

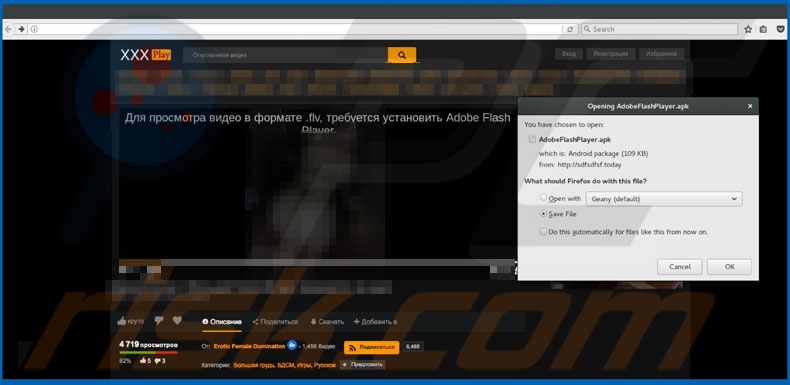

Schadelijke website die wordt gebruikt om de LokiBot Android-versie te verspreiden (het wordt voorgesteld als Adobe Flash Player):

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is LokiBot?

- STAP 1. Handmatige verwijdering van de LokiBot malware.

- STAP 2. Controleren of uw computer virusvrij is.

Hoe malware handmatig te verwijderen?

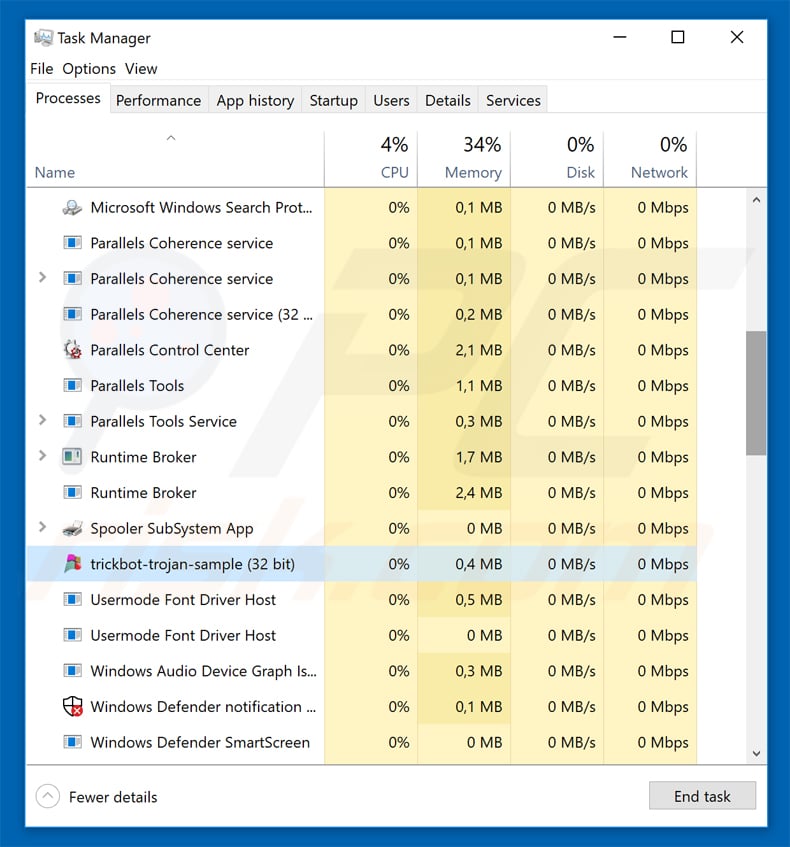

Handmatig verwijderen van malware is een gecompliceerde taak, meestal is het beter om antivirus- of antimalwareprogramma's dit automatisch te laten doen. Om deze malware te verwijderen, raden we aan Combo Cleaner Antivirus voor Windows te gebruiken. Als u malware handmatig wilt verwijderen, moet u eerst de naam kennen van de malware die u probeert te verwijderen. Hier een voorbeeld van een verdacht programma dat op de computer van de gebruiker wordt uitgevoerd:

Als u de lijst met programma's op uw computer hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer en een programma hebt geïdentificeerd dat er verdacht uitziet, gaat u verder met de volgende stappen:

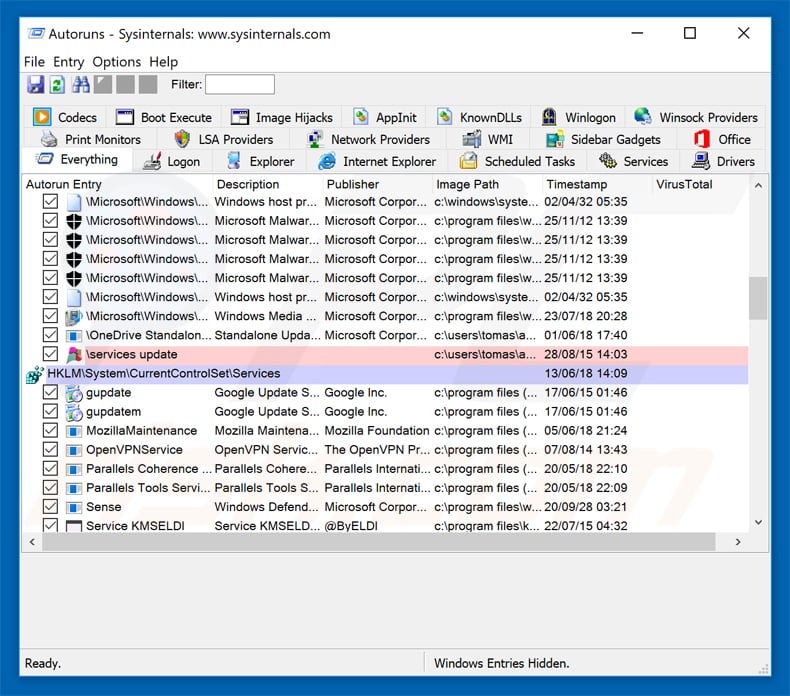

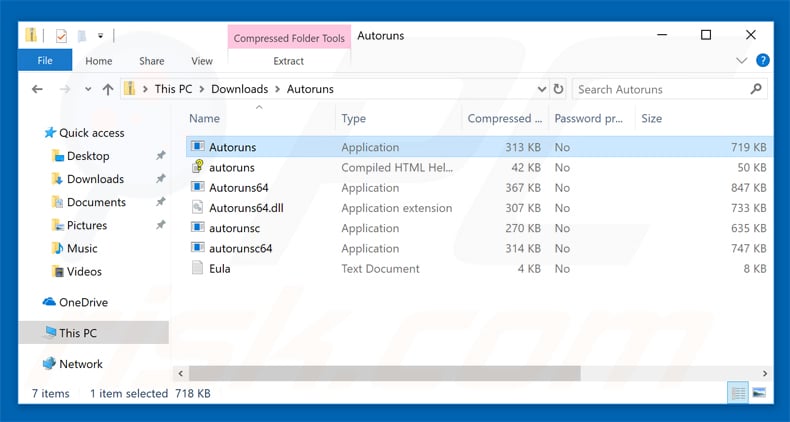

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

Herstart uw computer in Veilige Modus:

Herstart uw computer in Veilige Modus:

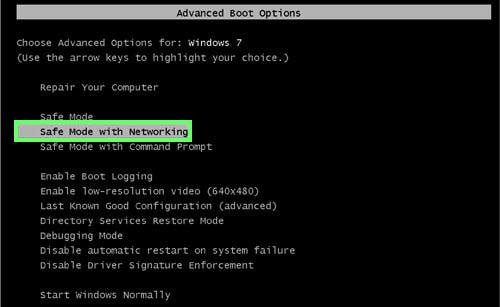

Windows XP en Windows 7 gebruikers: Tijdens het opstartproces van je computer druk je verschillende keren op de F8 toets op je toetsenbord tot het Geavanceerde Opties menu van Windows verschijnt. Dan selecteer je Veilige Modus met netwerk uit de lijst en druk je op ENTER.

Video die toont hoe Windows 7 te starten in "Veilige Modus met Netwerk":

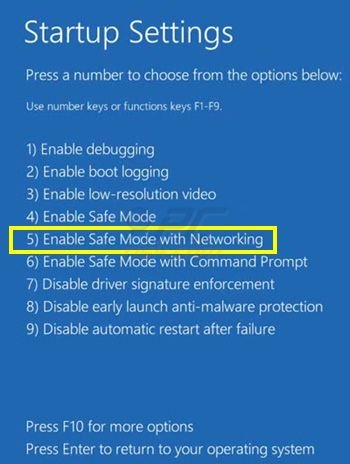

Windows 8 gebruikers: Ga naar het Windows 8 Start Scherm, typ Geavanceerd, in de zoekresultaten selecteer je Instellingen. Klik op geavanceerde startopties, in het geopende 'Algemene PC-instellingen' scherm selecteer je Geavanùceerde Opstart. Klik op de 'Nu herstarten'-knop. Je computer zal nu herstarten in het 'Geavanceerde Opstartopties menu'. Klik op de 'Probleemoplosser'-knop, klik dan op de 'Geavanceerde Opties'-knop. In het geavanceeerde opties scherm klik op 'Opstartinstellingen'. Klik op de 'Herstarten'-knop. Je PC zal nu herstarten naar het Opstart Instellingen scherm. Druk F5 om in Veilige Modus met netwerk te starten.

Video die toont hoe Windows 8 te starten in "Veilige Modus met Netwerk":

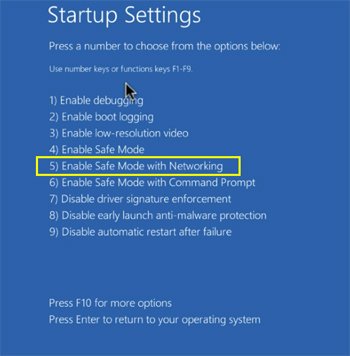

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het Power-icoon. In het geopende menu klik je op herstarten terwijl je de Shift-knop ingedrukt houdt. In het 'Kies een optie'-scherm klik je op 'Problemen oplossen' en selecteer je de 'Geavanceerde opties'. In het 'Geavanceerde-opties menu selecteer je opstartinstellingen en klik je op de 'Herstarten'-knop. In het volgende scherm moet je op de F5-knop drukken. Zo zal je besturingssysteem in veilige modus met netwerk herstart worden.

Video die toont hoe Windows 10 te starten in "Veilige Modus met Netwerk":

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit..

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit..

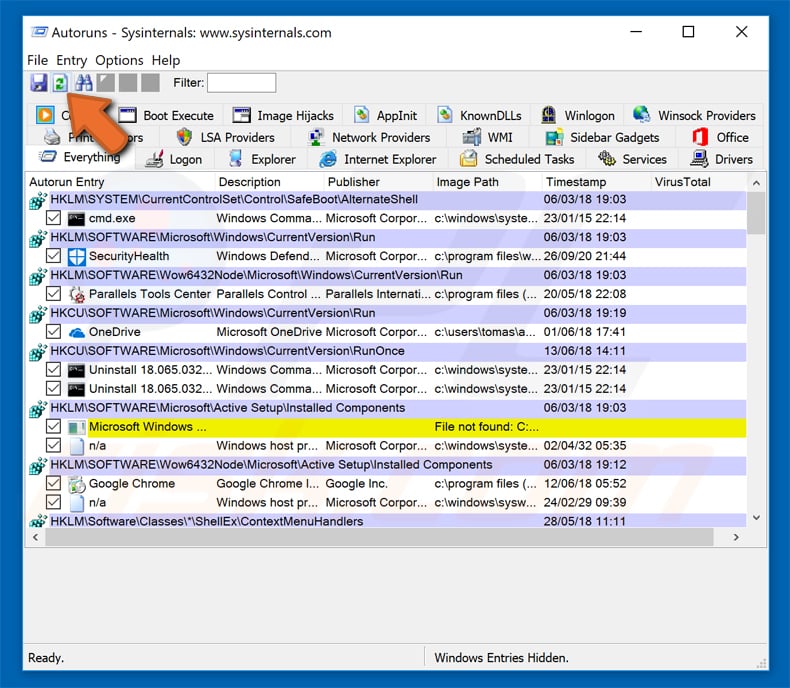

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen..

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen..

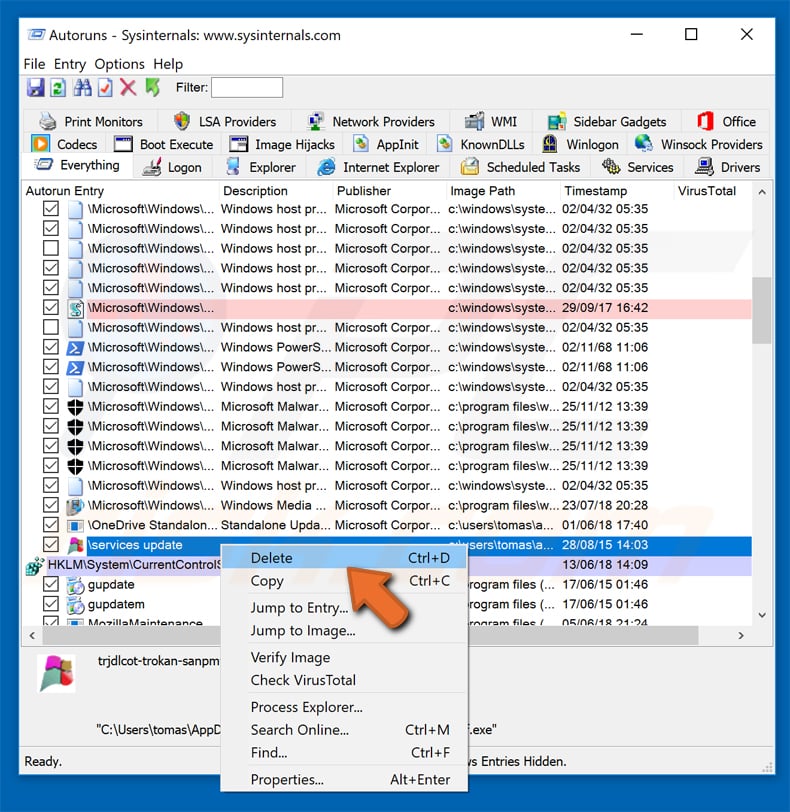

Schrijf het volledige pad en de naam op. Merk op dat sommige malware de procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam en kiest u 'Delete'.

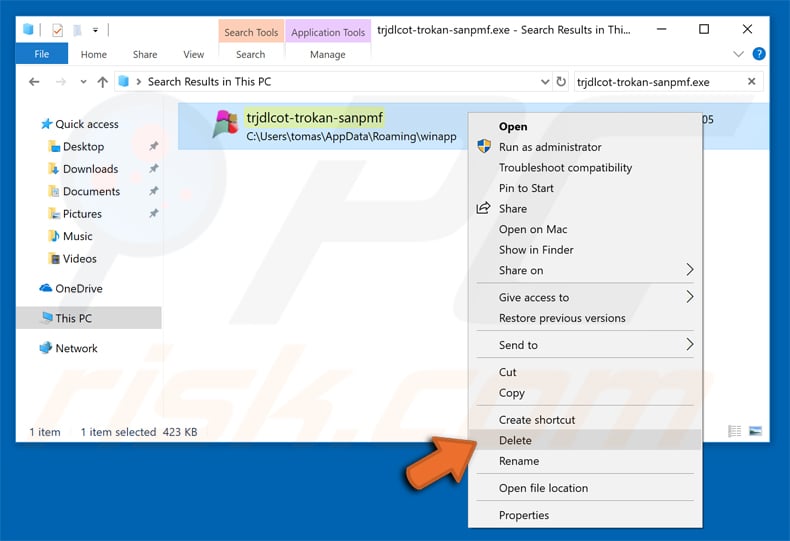

Nadat u de malware hebt verwijderd via de Autoruns-applicatie (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij de volgende opstart van het systeem), moet u de malwarenaam op uw computer zoeken. Zorg dat u verborgen mappen en bestanden inschakelt voordat u doorgaat. Als u het bestand van de malware vindt, verwijder het dan.

Start uw computer opnieuw op in normale modus. Door deze stappen te volgen, kunt u eventuele malware van uw computer verwijderen. Merk op dat voor het handmatig verwijderen van malware een grondige computerkennis noodzakelijk is. Het wordt daarom aanbevolen om de verwijdering van malware over te laten aan antivirus- en antimalwareprogramma's. Deze stappen werken mogelijk niet met geavanceerde malware-infecties. Zoals altijd is het beter om besmettingen te voorkomen dan achteraf malware te moeten verwijderen. Om ervoor te zorgen dat uw computer veilig blijft, moet u steeds de meest recente updates van het besturingssysteem installeren en antivirussoftware gebruiken.

Om zeker te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie