Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

*.osiris ransomware verwijderingsinstructies

Wat is *.osiris?

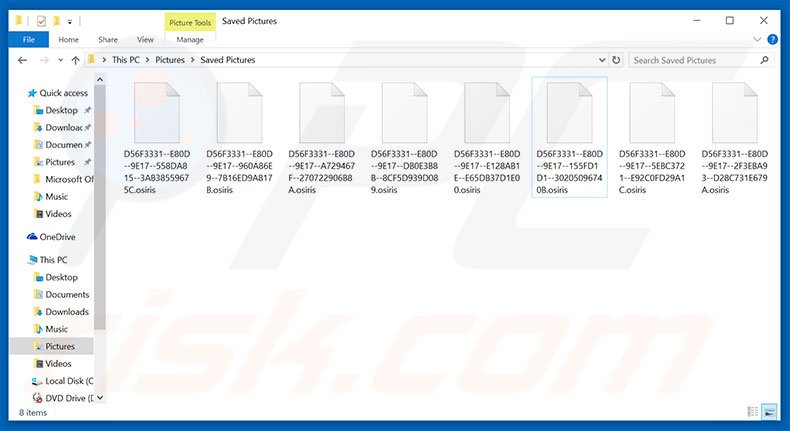

*.osiris is een nieuwe variant van de Locky ransomware. Ook deze is vrijwel identiek aan *.zzzzz, *.thor, *.odin en een aantal andere virussen. *.osiris werd eerst ontdekt door R0bert R0senb0rg. Eens geïnfiltreerd versleutelt .osiris opgeslagen bestenden met een cryptografie gebaseerd op assymetrie. Het wijzigt de bestandsnamen van de versleutelde bestanden ook met een "[8_willekeurige_tekens]-[4_willekeurige_tekens]-[4_willekeurige_tekens]-[8_willekeurige_tekens]-[12_willekeurige_tekens].osiris" patroon. . Zo wordt "sample.jpg" bijvoorbeeld hernoemd naar iets als "GD89LL14-G8A1-9G01-AF1G9L1K-H0AK3LH0GM17". Volgend op de versleuteling creêert *.osiris een html-bestand ("OSIRIS-ede4.html" en plaatst dit op het bureaublad van het slachtoffer. Ook de bureaubladachtergrond wordt gewijzigd.

Zowel de html-bestanden als de bureaubladachtergrond bevatten exact hetzelfde bericht. Er wordt gemeld dat de bestanden versleuteld zijn met een assymetrisch versleutelingsalgoritme en dat ze enkel kunnen hersteld worden mbv een private sleutel. Dit klopt jammer genoeg. Assymetrische versleuteling wilt zeggen dat een andere publieke dan private sleutel wordt aangemaakt tijdens de versleuteling. De private sleutel wordt door de ontwikkelaars, en dat is het probleem, verborgen gehouden. De slachtoffers van *.osiris worden gevraagd een losgeld van 2.5 Bitcoin (momenteel kost 1 Bitcoin zo'n ~$750). Alle instructies aangaande de betaling zijn te vinden op *.osiris's Tor website (link staat in het bericht). Wees je er echter van bewust dat de cybercriminelen die een dergelijk virus ontwikkelen vaak hun slachtoffers negeren. Het is daarom ten zeerste aanbevolen alle aanmoedigingen te negeren en geen losgeld te betalen. Betalen leidt wellicht niet tot resultaten, je wordt enkel opgelicht. Het is momenteel onmogelijk bestanden versleuteld door *.osiris ransomware te ontsleutelen. Het enige wat slachtoffers dus kunnen doen is de bestanden te herstellen vanuit een backup.

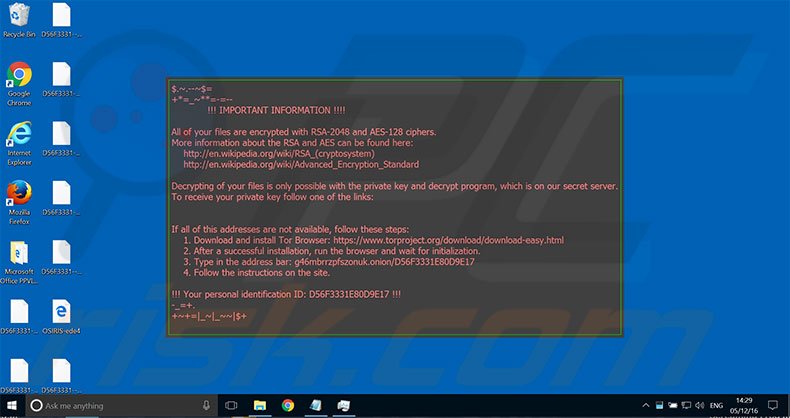

Screenshot van het bericht waarin gebruikers worden aangemoedigd om te betalen in ruil voor hun bestanden:

Er bestaan tientallen virussen van het ransomware-type die lijken op *.osiris. Cerber, CTB-Locker, JohnyCryptor, Purge en Dharma zijn slechts enkele voorbeelden uit een lange lijst. Elke ransomware gedraagt zich exact hetzelfde. Data wordt versleuteld en er wordt een losgeld gevraagd. Daardoor is de prijs voor ontsleuteling en het gebruikte versleutelingsalgoritme het enige wat echt verschilt. Cybercriminelen verspreiden ransomware vaak via spammails (kwaadaardige bijlages), P2P-netwerken en externe downloadbronnen (eMule, torrent, gratis bestandshostingdiensten, freeware download websites, etc.), frauduleuze software updaters en trojans.

| Naam | Osiris virus |

| Bedreigingstype | Ransomware, cryptovirus, vergrendeling van bestanden |

| Symptomen | U kunt geen bestanden meer openen die op uw computer zijn opgeslagen, eerder functionele bestanden hebben nu een andere extensie, bijvoorbeeld mijn.docx.locked. Een bericht met de vraag om losgeld wordt weergegeven op uw bureaublad. Cybercriminelen vragen om losgeld te betalen (meestal in bitcoins) om uw bestanden te ontgrendelen. |

| Verspreidings- methoden | Geïnfecteerde e-mailbijlagen (macro's), torrent-websites, schadelijke advertenties. |

| Schade | Alle bestanden zijn gecodeerd en kunnen niet geopend worden zonder losgeld te betalen. Extra trojans voor het stelen van wachtwoorden en malware-infecties kunnen samen met de ransomware-infectie geïnstalleerd worden. |

| Verwijdering |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Om deze reden mag je nooit bestanden openen die je ontving vanaf onbekende of onbetrouwde mailadressen en je zou ook geen software van officieuze bronnen mogen downloaden. Merk op dat cybercriminelen ook fouten in een systeem of software kunnen misbruiken. Hou dus je geïnstalleerde applicaties altijd bijgewerkt en gebruik geen updaters van derden. Gebruik ook steeds legitieme antivirus en antispywaresoftware.

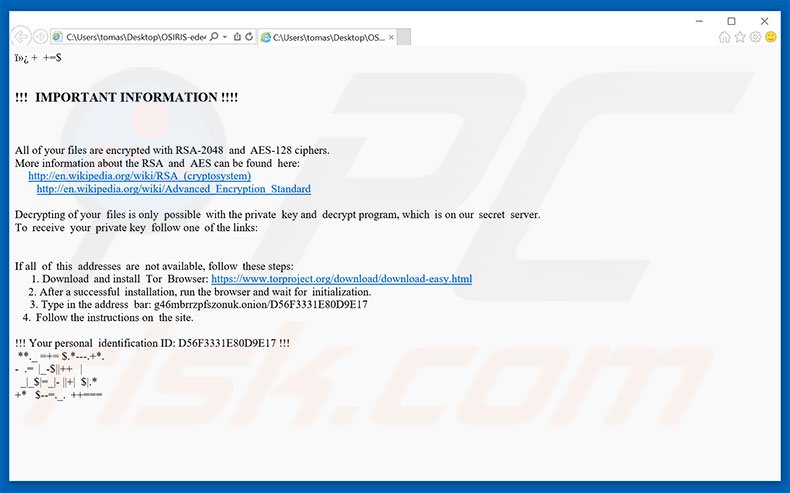

Screenshot van *.osiris's html-bestand ("OSIRIS-ede4.html"):

Tekst in het bureaublad van *.osiris en in het html-bestand:

$|$+$**

|+__.-

!!! BELANGRIJKE INFORMATIE !!!

Al JE BESTANDEN ZIJN VERSLEUTELD MET RSA-2048 EN AES-128 ALGORITMES.

Meer informatie over RSA en AES hier:

hxxp://en.wikipedia.org/wiki/RSA (cryptosystem)

hxxp://en.wikipedia.org/wiki/Advanced Encryption Standard

Ontsleutelen van je bestanden is enkel mogelijk met de private sleutel en het decryptieprogramma. Dat staat op onze private server.Om je private sleutel te ontvangen volg je één van deze links

Als deze adressen niet beschikbaar zijn volg je deze stappen:

1. Download en installeer Tor Browser: hxxp://www.torproject.org/download/download-easy.html

2. Na succesvolle installatie voer je de browser uit en wacht je op initialisatie

3. Typ in de adresbalk: mwddgguaa5rj7b54.onion/D56F3331E80D9E17

4. Volg de instructies op de site.

!!! Je persoonlijke id ID: D56F3331E80D9E-17 !!!

_$+=$.$-*$$$

+*-++|| *==_*-a-

__+$|+++-$-.+

Screenshots van *.osiris's Tor website:

Text presented within this website:

We presenteren je een speciale software - Locky Decryptor™ -

die je toelaat bestanden te ontsleutelen en al je versleutelde bestanden terug te krijgen.Hoe kun je Locky Decryptor™ kopen?

Je kunt betalen met BitCoins, die kun je op veel manieren krijgen.

Registreer een BitCoin wallet:

Eenvoudigste online wallet of een andere methode om een wallet te makenKoop Bitcoins hoewel dat nog niet gemakkelijk is wordt het elke dag eenvoudiger

Stuur 3.00 BTC naar Bitcoin adres: 1BkR8zL6jAn8zcF4t6FM85DYLFG1dZ12ip

Opmerking: de bestaling kan 30 minuten verwerkt worden, even geduld...Vernieuw de pagina en download de decryptor.

Als je bitcoin transactie 1 keer bevestigd wordt dan wordt je doorverwezen naar de downloadpagina van de decryptor

Screenshot van bestanden versleuteld door *.osiris ("[8_willekeurige_tekens]-[4_willekeurige_tekens]-[4_willekeurige_tekens]-[8_willekeurige_tekens]-[12_willekeurige_tekens].osiris" patroon):

*.osiris ransomware verwijdering:

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Video die uitlegt welke stappen worden genomen in geval van een ransomware infectie:

Snelmenu:

- Wat is Osiris virus?

- STAP 1. Ransomware melden bij de autoriteiten.

- STAP 2. Het besmette apparaat isoleren.

- STAP 3. De ransomwarebesmetting identificeren.

- STAP 4. Decryptietools voor ransomware zoeken.

- STAP 5. Bestanden herstellen met tools voor gegevensherstel.

- STAP 6. Backups maken van gegevens.

Als u het slachtoffer bent gewoden van een ransomwareaanval, dan raden we u aan dit incident aan de autoriteiten te melden. Door de opsporingsinstanties informatie te verstrekken helpt u cybercriminaliteit op te sporen en aanvallers te vervolgen. Dit is een lijst met autoriteiten waar u een ransomwareaanval kunt melden. Voor de volledige lijst van lokale cyberbeveiligingscentra en informatie over waarom u ransomwareaanvallen moet melden, kunt u dit artikel lezen.

Lijst met lokale autoriteiten waar ransomware moet worden gemeld (afhankelijk van uw woonplaats):

VS - Internet Crime Complaint Centre IC3

VK - Action Fraud

Spanje - Policía Nacional

Frankrijk - Ministère de l'Intérieur

Duitsland - Polizei

Italië - Polizia di Stato

Nederland - Politie

Polen - Policja

Portugal - Polícia Judiciária

Het besmette apparaat isoleren:

Sommige ransomware-infecties zijn ontworpen om bestanden op externe opslagapparaten te versleutelen en te infecteren en zich over het hele lokale netwerk te verspreiden. Daarom is het erg belangrijk om het besmette apparaat (de computer) zo snel mogelijk te isoleren.

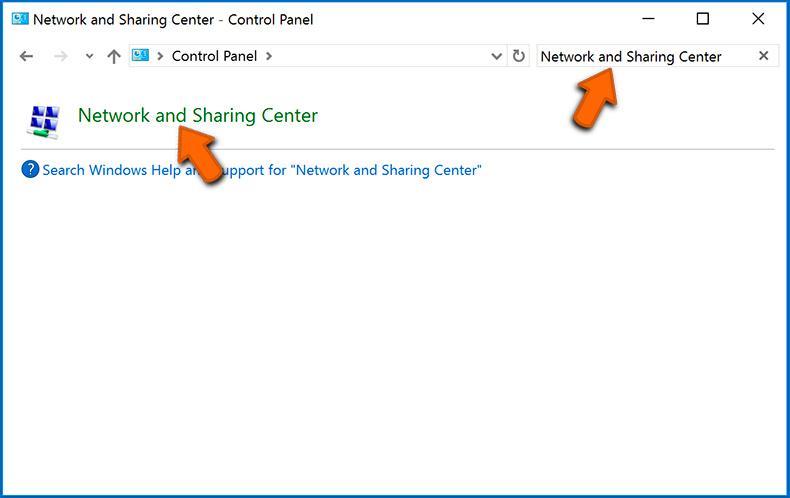

Stap 1: De internetverbinding verbreken.

De eenvoudigste manier om een computer los te koppelen van internet, is het lostrekken van de ethernetkabel naar het moederbord. Sommige apparaten zijn echter verbonden via een draadloos netwerk en voor sommige gebruikers (vooral degenen die niet bijzonder technisch onderlegd zijn) kan het loskoppelen van kabels moeilijk zijn. U kunt uw computersyseem gelukkig ook loskoppelen van het internet via het Configuratiescherm:

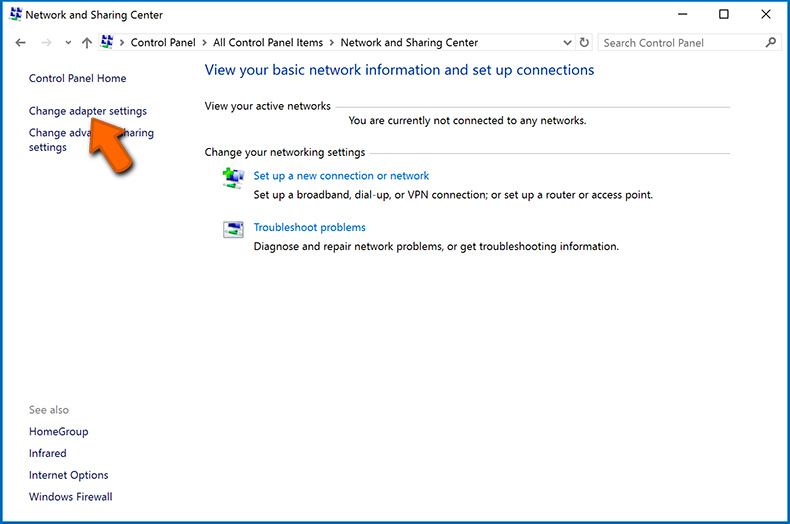

Navigeer naar "Configuratiescherm", klik op de zoekmachinebalk in de rechterbovenhoek van het scherm, typ "Netwerk en delen centrum" en kies het zoekresultaat:

Klik op "Adapterinstellingen wijzigen" in de linkerbovenhoek van het scherm:

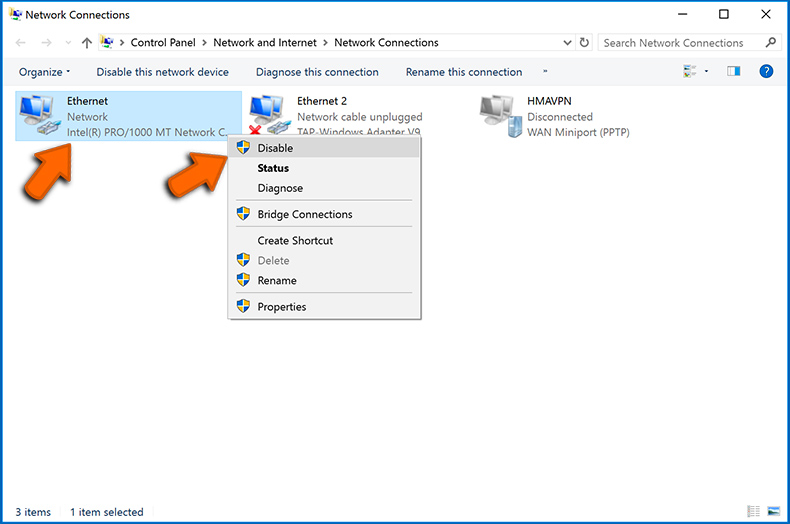

Klik rechts op elke verbinding en kies "Uitschakelen". Zodra deze zijn uitgeschakeld is de computer niet langer verbonden met internet. Om de verbinding te herstellen klikt u gewoon met de rechtermuisknop op de verbinding en kiest u "Inschakelen".

Stap 2: Ontkoppel alle opslagapparaten.

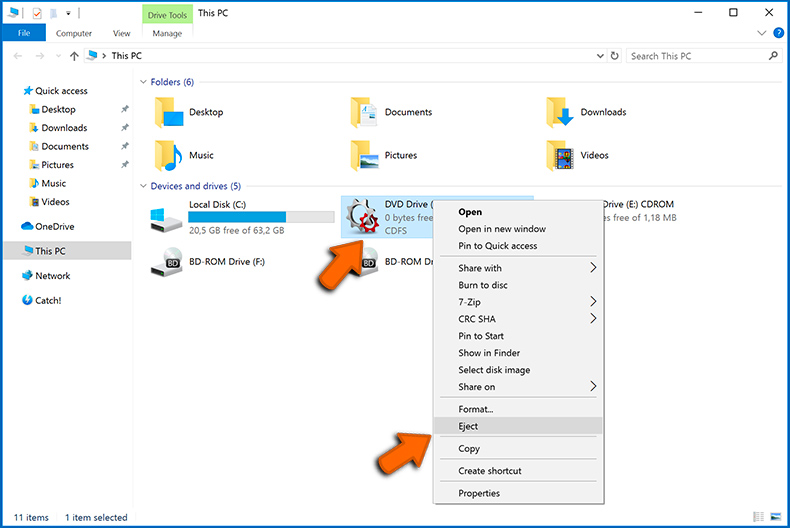

Zoals hierboven vermeld, kan ransomware gegevens versleutelen en alle opslagapparaten besmetten die op de computer zijn aangesloten. Daarom moeten alle externe opslagapparaten (flashdrives, draagbare harde schijven, enz.) onmiddellijk worden losgekoppeld. We raden u echter ten zeerste aan om elk apparaat eerst "uit te werpen" voordat u het loskoppelt, en dit om gegevensbeschadiging te voorkomen:

Navigeer naar "Mijn Computer", klik rechts op elk aangesloten apparaat en klik op "Uitwerpen":

Stap 3: Meld u af bij alle cloudopslagdiensten.

Sommigr ransomware kan mogelijk de software kapen die gegevens uploadt naar "de Cloud". Hierdoor kunnen gegevens in de cloud beschadigd worden of worden versleuteld. Daarom moet u zich afmelden bij alle cloudopslagaccounts in browsers en andere gerelateerde software. Verwijder eventueel de cloudsoftware tijdelijk totdat de infectie volledig is verwijderd.

De ransomwarebesmetting identificeren:

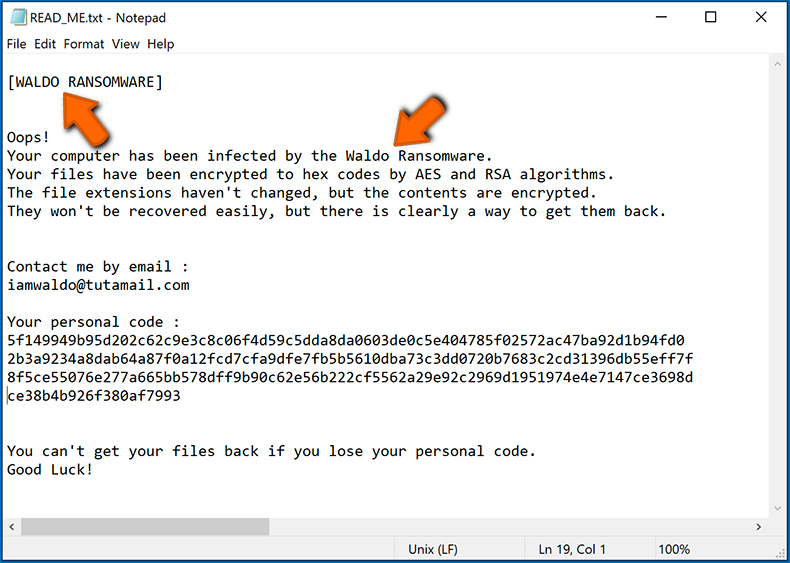

Om een infectie goed te kunnen verwijderen, moet men deze eerst identificeren. Sommige ransomware-infecties tonen berichten met de vraag om losgeld (zie het tekstbestand van de WALDO-ransomware hieronder).

Dit is echter zeldzaam. In de meeste gevallen bevat de ransomware kortere berichten die simpelweg aangeven dat de gegevens gecodeerd zijn en dat de slachtoffers losgeld moeten betalen. Ransomware genereert doorgaans berichten met verschillende bestandsnamen (bijvoorbeeld "_readme.txt", "READ-ME.txt", "DECRYPTION_INSTRUCTIONS.txt", "DECRYPT_FILES.html", enz.). Daarom lijkt het gebruik van de naam van een losgeldbericht ook een goede manier om de infectie te identificeren. Het probleem is echter dat veel van deze namen generiek zijn en dat sommige infecties dezelfde namen gebruiken, ook al verschillen de berichten en zijn de infecties zelf niet gerelateerd. Daarom zal het gebruik van alleen de bestandsnaam van het bericht vaak ondoeltreffend zijn en kan dit zelfs leiden tot permanent gegevensverlies (doordat er dan wordt gepoogd om gegevens te ontsleutelen met tools die zijn ontworpen voor andere ransomware-infecties, dit zal waarschijnlijk de bestanden permanent beschadigen en decodering zal niet langer mogelijk zijn. zelfs niet met de juiste tools).

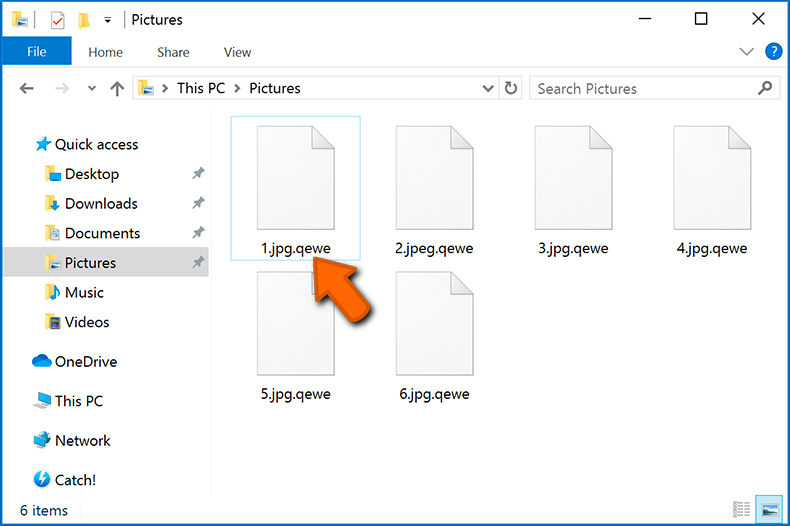

Een andere manier om een ransomware-infectie te identificeren, is door de bestandsextensie te controleren, die aan elk gecodeerd bestand is toegevoegd. Ransomware-infecties dragen vaak de naam van de extensies die ze toevoegen (zoals de bestanden hieronder, die werden versleuteld door de Qewe-ransomware).

Deze methode is echter alleen effectief als de toegevoegde bestandsextensie ook echt uniek is. Veel ransomware-infecties voegen een generieke extensie toe (bijvoorbeeld ".encrypted", ".enc", ".crypted", ".locked", enz.). In deze gevallen is het identificeren van ransomware aan de hand van de toegevoegde extensie onmogelijk.

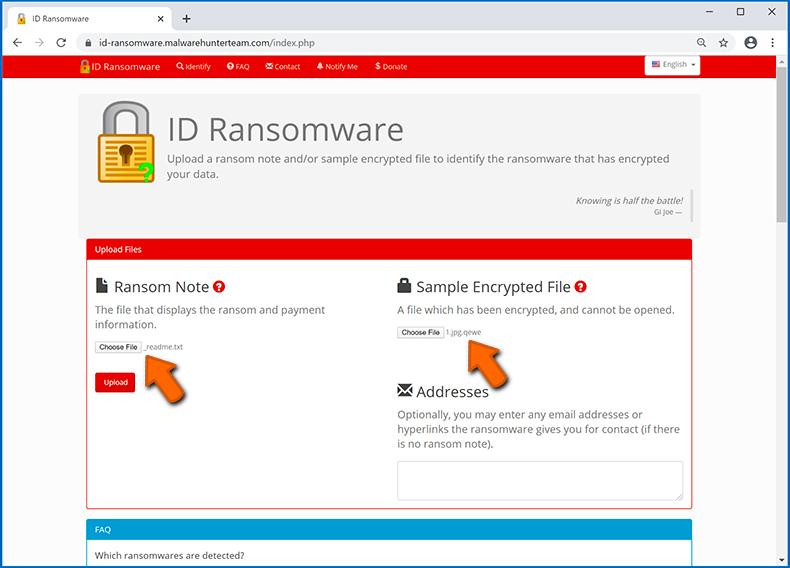

Eén van de snelste en eenvoudigste manieren om ransomware te identificeren is de ID Ransomware-website. Deze service herkent de meeste bestaande ransomware-infecties. Slachtoffers moeten enkel een een losgeldbericht en / of een versleuteld bestand uploaden (we raden u aan om indien mogelijke beide te uploaden).

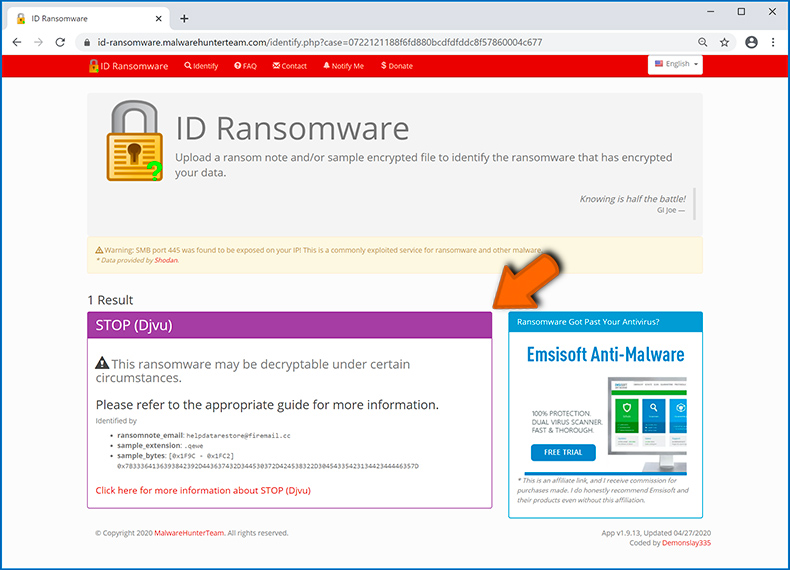

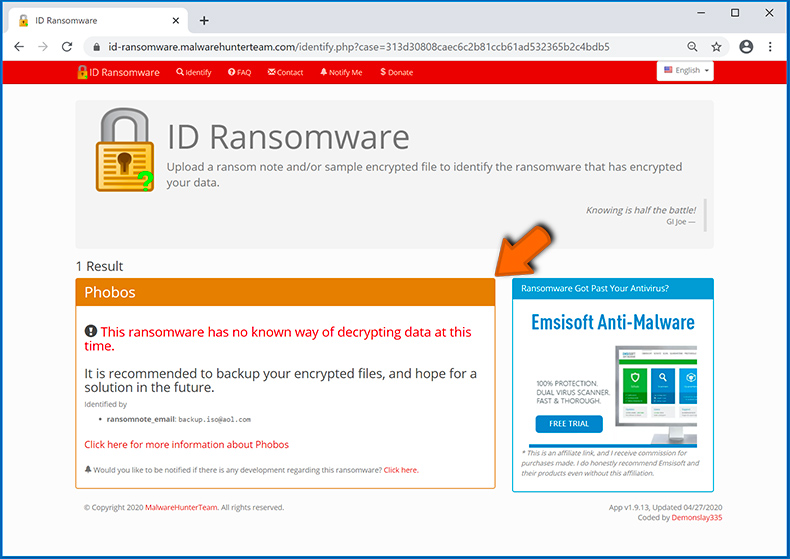

De ransomware wordt binnen enkele seconden geïdentificeerd en u krijgt verschillende details, zoals de naam van de malwarefamilie waartoe de infectie behoort, of deze decodeerbaar is, enzovoort.

Voorbeeld 1 (De Qewe [Stop/Djvu] ransomware):

Voorbeeld 2 (.iso [Phobos] ransomware):

Als uw gegevens toch blijkt te zijn gecodeerd door een ransomware die niet wordt ondersteund door ID Ransomware, dan kunt u altijd proberen op internet te zoeken met behulp van bepaalde trefwoorden (bijvoorbeeld naam van het losgeldbericht, bestandsextensie, verstrekte contactgegevens, cryptowallet-adressen, enz.).

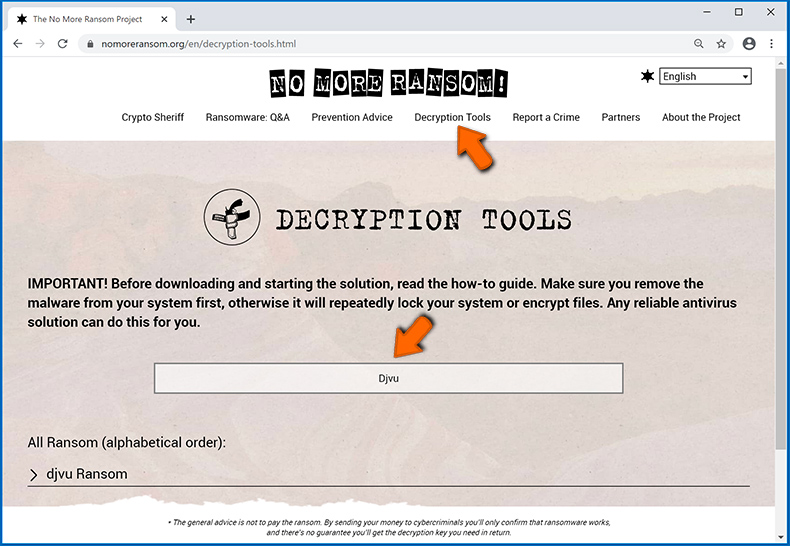

Decryptietools zoeken:

De versleutelingsalgoritmen die door de meeste ransomwares worden gebruikt, zijn buitengewoon geavanceerd en, als de versleuteling correct wordt uitgevoerd, kan alleen de ontwikkelaar uw gegevens herstellen. Dit komt doordat voor de decodering een specifieke sleutel nodig is, die tijdens de codering wordt aangemaakt. Gegevens herstellen zonder deze sleutel is onmogelijk. In de meeste gevallen bewaren de cybercriminelen sleutels op een externe server en niet op de geïnfecteerde machine. Dharma (CrySis), Phobos en andere bekende families van ransomware-infecties zijn vrijwel foutloos, en daarbij is het gewoon onmogelijk om versleutelde gegevens te herstellen zonder de tussenkomst van de ontwikkelaars. Desondanks zijn er ook tientallen ransomwares die slecht ontwikkeld zijn en die bugs bevatten (bijvoorbeeld het gebruik van identieke coderings- / decoderingssleutels voor elk slachtoffer, lokaal opgeslagen sleutels, enz.). Controleer daarom altijd of er decoderingstools bestaan voor de ransomware die uw computer heeft besmet.

De juiste decryptietool zoeken op internet kan lastig zijn. Daarom raden we u aan het No More Ransom Project te gebruiken, en dt is waarom identificatie van de ransomware handig is. De website van No More Ransom Project bevat een sectie "Decryptietools" met een zoekbalk. Voer daar de naam in van de ransomware die u hebt geïdentificeerd, en bekijk de beschikbare decryptors.

Bestanden herstellen met tools voor gegevensherstel:

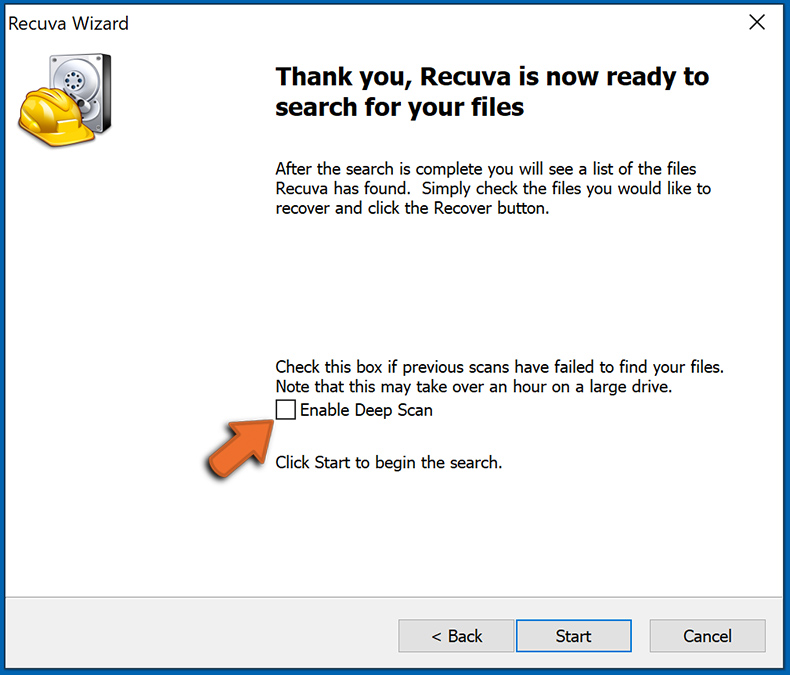

Afhankelijk van de situatie (de kwaliteit van de ransomware, het gebruikte versleutelingsalgoritme enz.) kan het mogelijk zijn om bestanden te herstellen met behulp van tools van derden. Hiervoor raden we u de tool Recuva aan, ontwikkeld door CCleaner. Deze tool ondersteunt meer dan duizend gegevenstypen (afbeeldingen, video, audio, documenten, enz.) en is zeer intuïtief (er is weinig kennis nodig om gegevens te herstellen). Bovendien is het gebruik van de herstelfunctie volledig gratis.

Stap 1: Voer een scan uit.

Start de Recuva-applicatie en volg de wizard. U krijgt verschillende vensters te zien waarin u kunt kiezen naar welke bestandstypen u wilt zoeken, welke locaties moeten worden gescand, enz. Het enige dat u moet doen, is in de opties selecteren waar u naar zoekt en de scan starten. We raden u aan om de "Diepe scan" in te schakelen voordat u begint, anders zijn de scanmogelijkheden van dit programma beperkt.

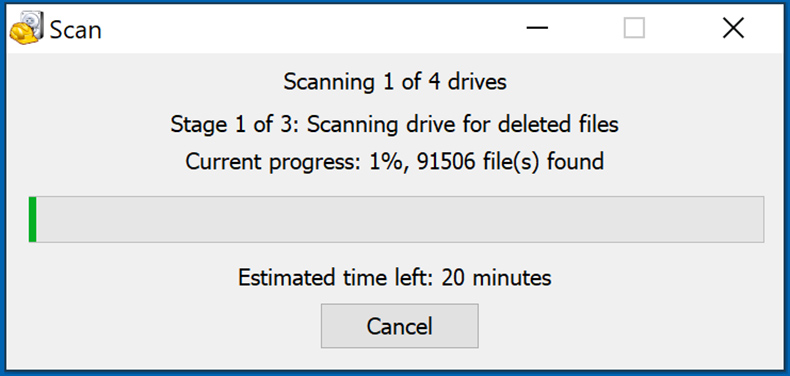

Wacht tot Recuva de scan heeft voltooid. De scanduur is afhankelijk van het aantal bestanden (aantal én bestandsgrootte) dat u scant (het scannen van enkele honderden gigabytes kan bijvoorbeeld meer dan een uur duren). Wees dus geduldig tijdens het scanproces. We raden u ook af om bestaande bestanden te wijzigen of te verwijderen, aangezien dit de scan kan verstoren. Als u tijdens het scannen bestanden toevoegt (bijvoorbeeld door deze te downloaden), dan zal de scanduur worden verlengd:

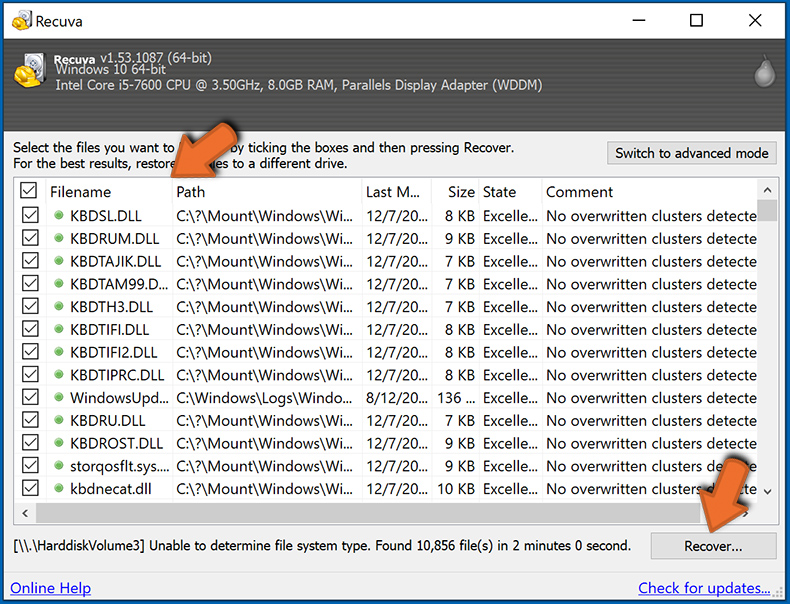

Stap 2: Gegevens herstellen.

Zodra het proces is voltooid, selecteert u de mappen / bestanden die u wilt herstellen en klikt u op "Herstellen". Houd er rekening mee dat er voldoene vrije ruimte nodig is op uw harde schijf om gegevens te kunnen herstellen:

Backups maken van uw gegevens:

Uw bestanden goed beheren en er backups van maken is belangrijk voor de veiligheid van uw gegevens. Wees dus altijd voorzichtig en plan vooruit.

Partitiemanagement: We raden u aan uw gegevens op meerdere partities te bewaren en belangrijke bestanden niet op dezelfde partitie als het besturingssysteem te bewaren. Als u in een situatie terechtkomt waarin u het systeem niet kunt opstarten en u wordt gedwongen de schijf waarop het besturingssysteem is geïnstalleerd te formatteren (in de meeste gevallen is dit waar malware-infecties zich verbergen), dan zult u alle gegevens verliezen op die partitie. Vandaar het voordeel van het instellen van meerdere partities: als u het volledige opslagapparaat aan een enkele partitie hebt toegewezen, wordt u gedwongen alles te verwijderen, maar door meerdere partities aan te maken en de gegevens correct toe te wijzen, kunt u dit voorkomen. U kunt uw partities eenvoudig formatteren zonder de andere partities te wijzigen. Zo wordt de ene partitie opgeschoond en blijven de andere onaangeroerd, en blijven uw gegevens veilig bewaard. Het beheren van partities is vrij eenvoudig en u kunt alle benodigde informatie vinden op de Microsoft website met documentatie.

Gegevensbackups: Een van de meest betrouwbare back-upmethoden is om een extern opslagapparaat te gebruiken voor uw backups en dit niet te verbinden met uw computersysteem. Kopieer uw gegevens naar een externe harde schijf, flashdrive, SSD, HDD of een ander opslagapparaat, koppel deze los en bewaar deze op een veilige en droge plaats uit de buurt van zon en extreme temperaturen. Deze methode is natuurlijk niet erg praktisch, want back-ups en updates van gegevens moeten met enige regelmaat worden gemaakt. U kunt ook een cloudservice of externe server gebruiken. Hiervoor is een internetverbinding vereist en is er altijd een kans op beveiligingsinbreuken, hoewel dat zelden voorkomt.

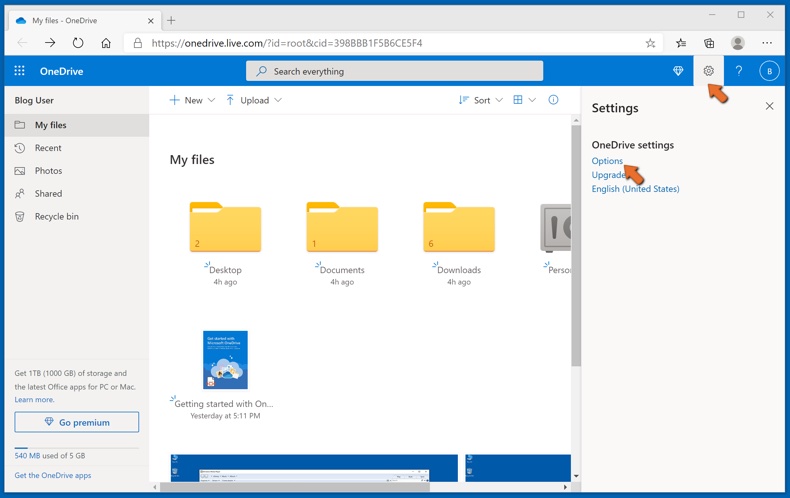

We raden u aan om Microsoft OneDrive te gebruiken om backups te bewaren van uw bestanden. Met OneDrive kunt u uw persoonlijke bestanden en gegevens in de cloud opslaan en bestanden synchroniseren tussen computers en mobiele apparaten, zodat u uw bestanden vanaf al uw Windows-apparaten kunt openen en bewerken. Met OneDrive kunt u bestanden opslaan, delen en er previews van weergeven, de downloadgeschiedenis openen, bestanden verplaatsen, verwijderen en hernoemen, nieuwe mappen maken en nog veel meer.

U kunt een back-up maken van uw belangrijkste mappen en bestanden op uw pc (uw bureaublad-, documenten- en afbeeldingenmappen). Enkele van de meest opvallende functies van OneDrive zijn bestandsversiebeheer, waarmee oudere versies van bestanden tot 30 dagen bewaard blijven. OneDrive heeft ook een prullenbak waarin al uw verwijderde bestanden voor een beperkte tijd worden bewaard. Verwijderde bestanden worden niet meegeteld bij de opslaglimieten van de de gebruikers.

OneDrive werkt met HTML5-technologie en u kunt er bestanden tot 300 MB mee uploaden via klikken en slepen in de webbrowser, of bestanden tot 10 GB via de OneDrive desktop-app. Met OneDrive kunt u volledige mappen downloaden als een enkel ZIP-bestand met maximaal 10.000 bestanden, hoewel er per download een limiet is van 15 GB.

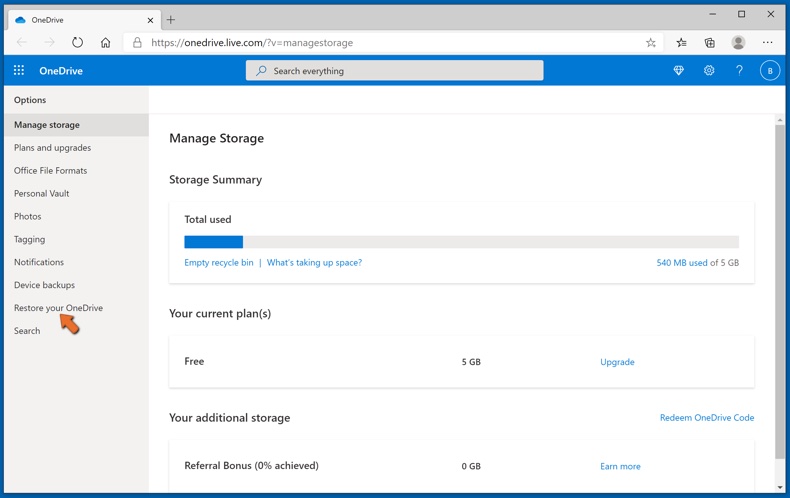

OneDrive wordt standaard geleverd met 5 GB gratis opslagruimte. Extra opslaglimieten van 100 GB, 1 TB en 6 TB zijn beschikbaar met een betalend abonnement. U kunt deze abonnementen verkrijgen door extra opslagruimte aan te kopen, al dan niet in combinatie met een Office 365-abonnement.

Een gegevensbackup maken:

De backup-procedur blijft dezelfde voor alle types bestanden en mappen. Dit is hoe u een backup van uw bestanden kunt maken met Microsoft OneDrive

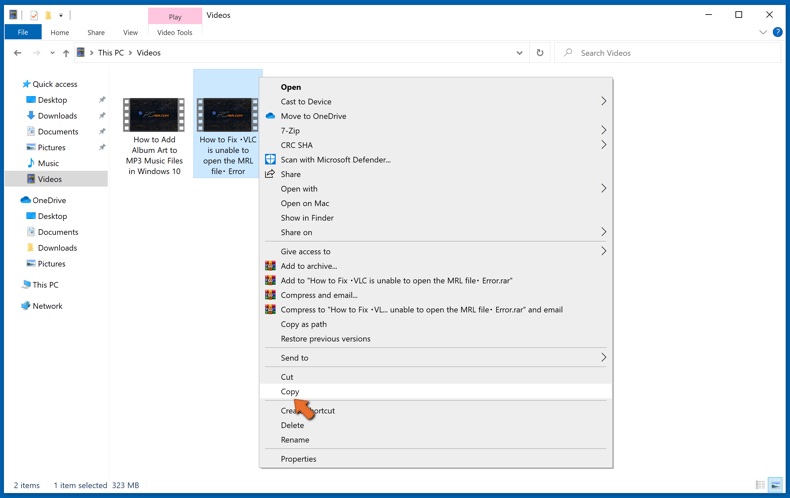

Stap 1: Kies de bestanden en mappen waar u een backup van wilt maken.

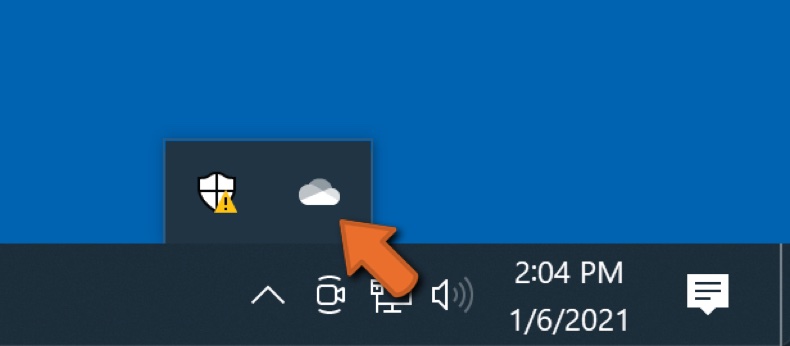

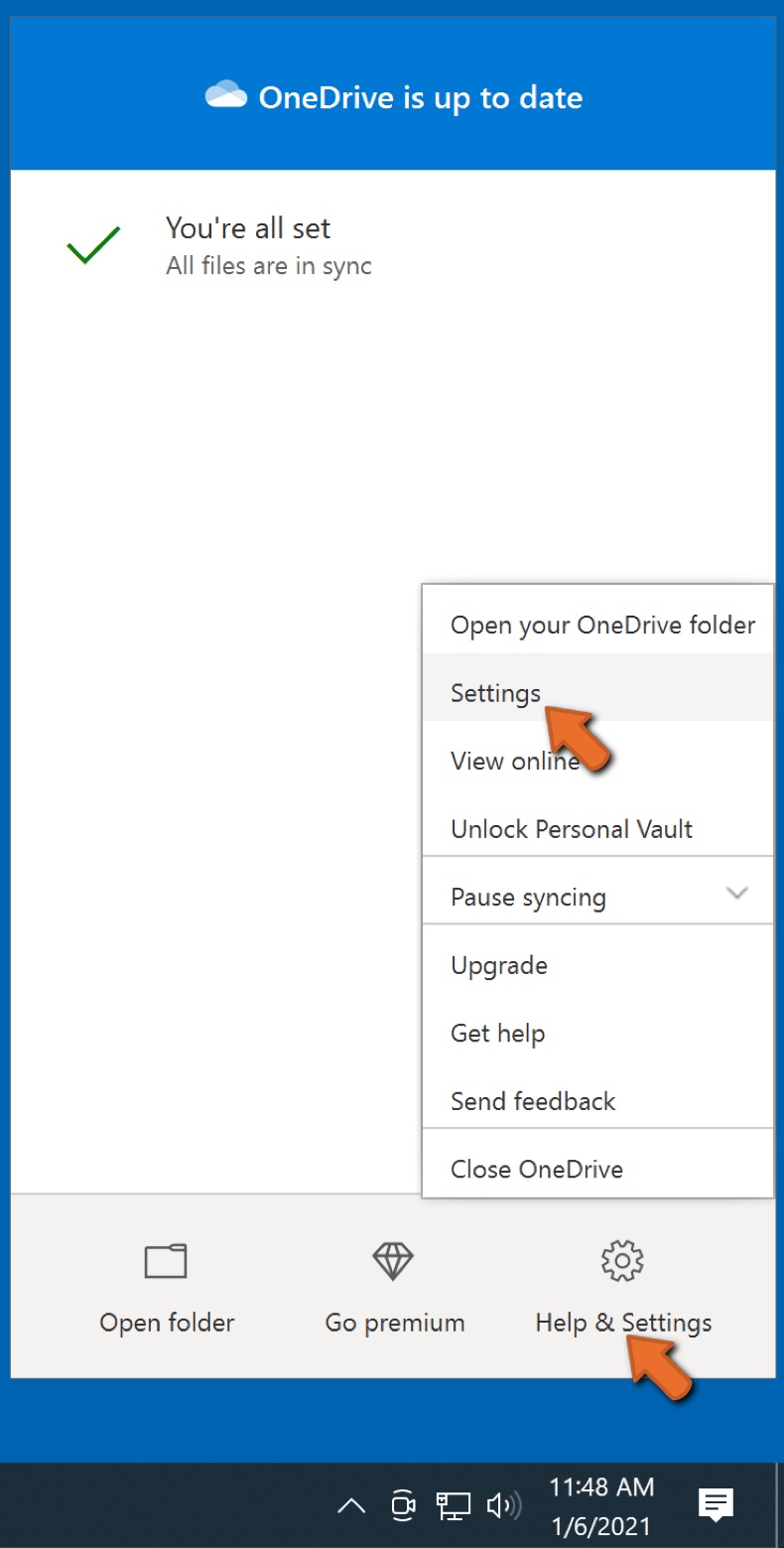

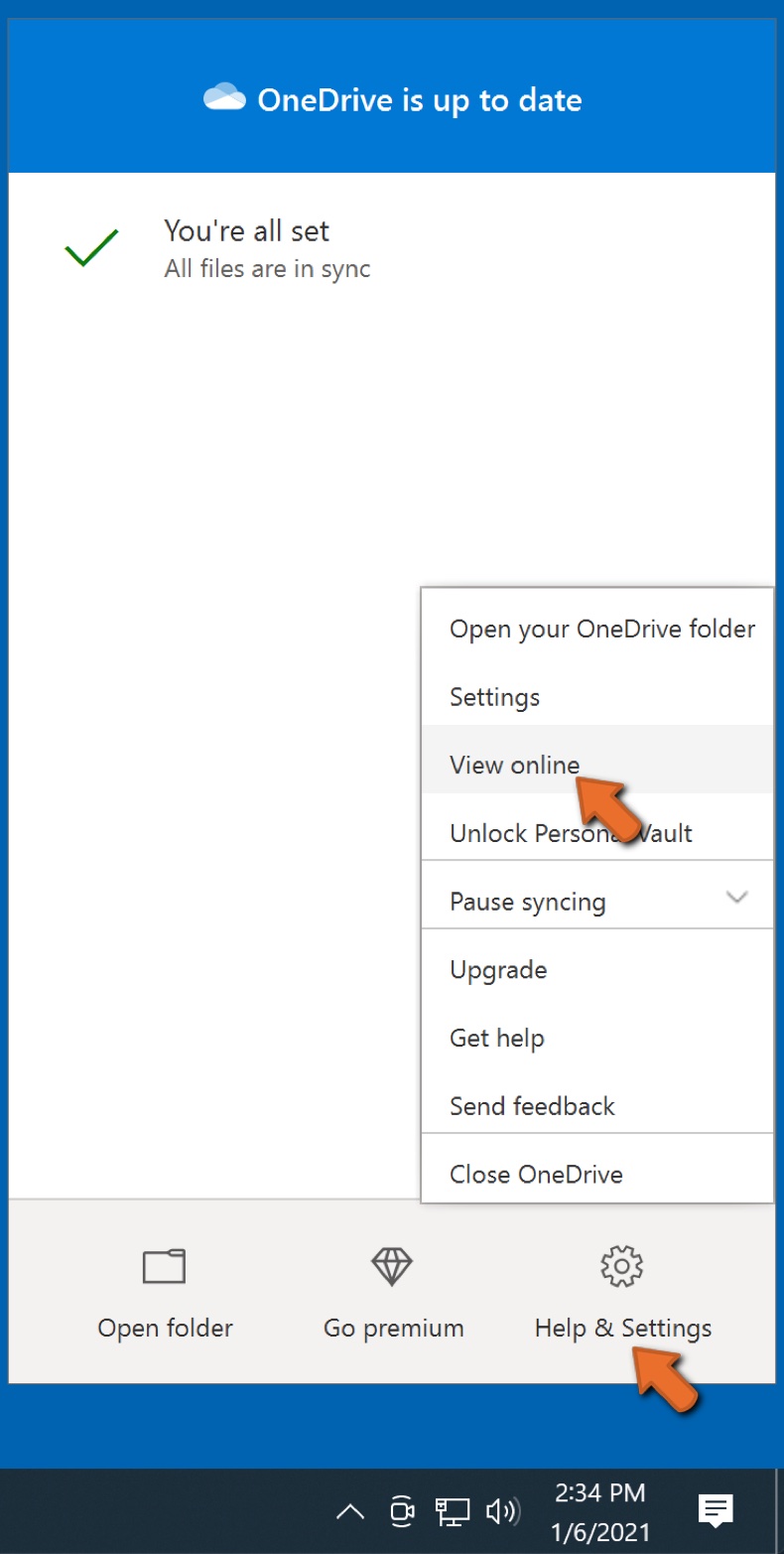

Klikop het OneDrive cloud-icoon om het OneDrive-menu te openen. In dit menu kunt u uw backup-instellingen personaliseren.

Klik op Hulp & instellingen en kies Instellingen uit het uitklapmenu.

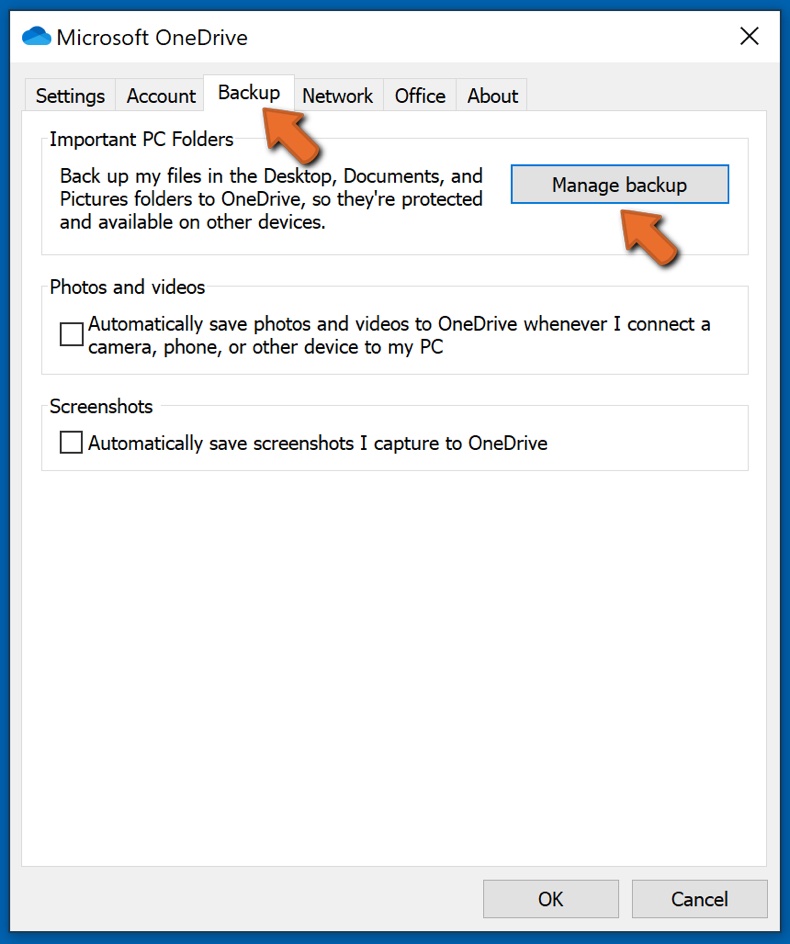

Ga naar het tabblad Backup en klik op Backup beheren.

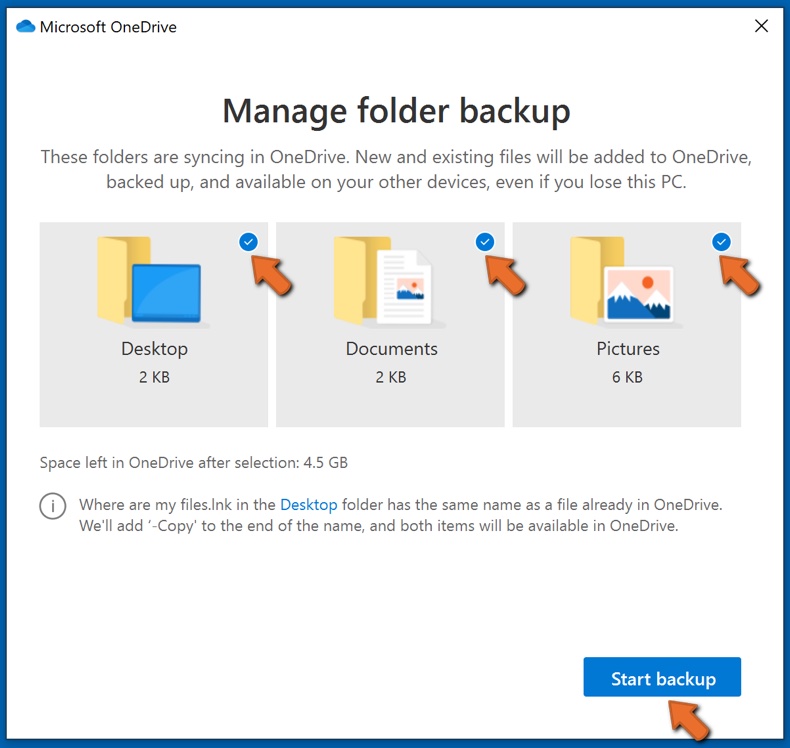

In dit menu, kunt u kiezn om een backup te maken van het Bureaublad en alle bestanden daarin, of van de mappen Documenten en Afbeeldingen, met alle bestanden daarin. Klik op Backup starten.

Wanneer u nu een bestand of map toevoegt aan het bureaublad en de mappen Documenten en Afbeeldingen, wordt er automatisch een back-up van gemaakt op OneDrive.

Om mappen en bestanden toe te voegen die niet op de hierboven getoonde locaties staan, moet u ze handmatig toevoegen.

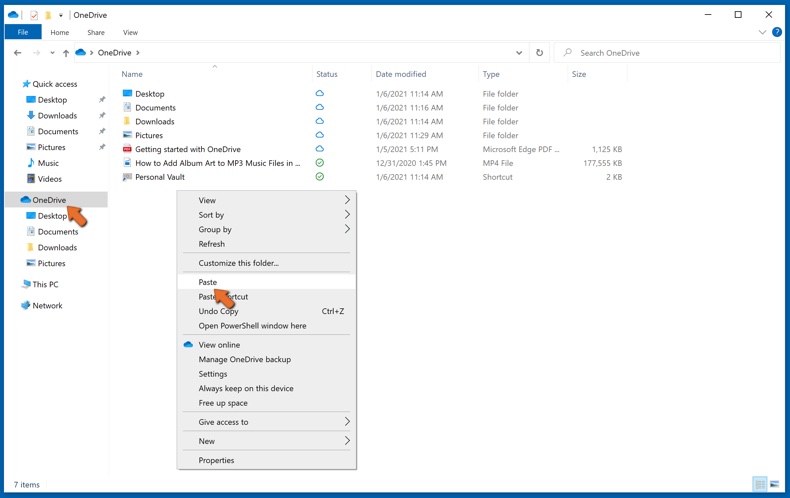

Open Verkenner en navigeer naar de locatie van het bestand/de map waarvan u een backup wilt maken. Selecteer deze, klik er met de rechtermuisknop op en klik op Kopiëren.

Vervolgens navigert u naar OneDrive, en klikt u met de rechtermuisknop gelijk waar in het venster, en klikt u op Plakken. U kunt ook een bestand slepen en neerzetten in OneDrive. OneDrive maakt automatisch een back-up van de map / het bestand.

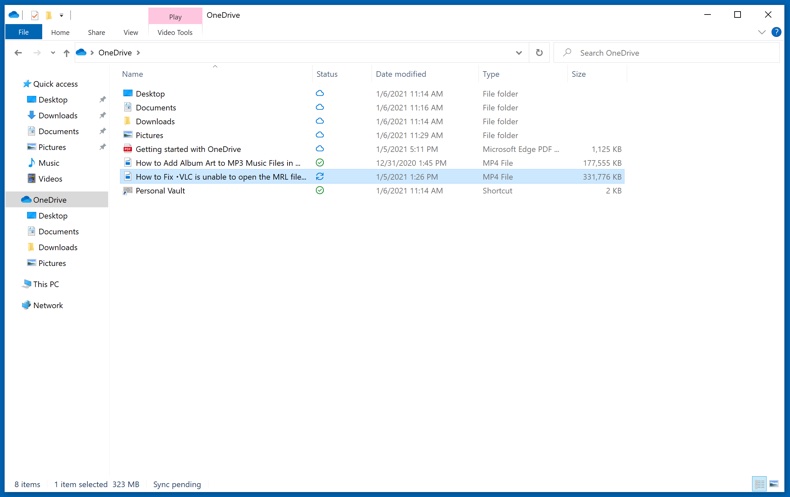

Van alle bestanden die aan de OneDrive-map zijn toegevoegd, wordt automatisch een back-up in de cloud gemaakt. De groene cirkel met het vinkje erin geeft aan dat het bestand zowel lokaal als op OneDrive beschikbaar is en dat de bestandsversie op beide hetzelfde is. Het pictogram met een blauwe wolk geeft aan dat het bestand nog niet is gesynchroniseerd en alleen beschikbaar is op OneDrive. Het synchronisatiepictogram geeft aan dat het bestand momenteel wordt gesynchroniseerd.

Om bestanden te openen die enkel beschikbaar zijn op OneDrive online, gaat u naar het Hulp & instellingen-uitklapmenu en kiest u Online weergeven.

Stap 2: Corrupte bestanden herstellen.

OneDrive zorgt ervoor dat de bestanden gesynchroniseerd blijven, dus de versie van het bestand op de computer is dezelfde versie in de cloud. Als ransomware uw bestanden echter heeft gecodeerd, kunt u gebruikmaken van de OneDrive versiegeschiedenis-functie en zo bestanden herstellen naar een versie die werd gemaakt voor de versleuteling.

Microsoft 365 heeft een ransomwaredetectiefunctie die u waarschuwt wanneer uw OneDrive-bestanden dreigen te worden versleuteld of werden aangevallen. Deze functie helpt u bij het herstellen van uw bestanden. Houd er echter rekening mee dat als u geen betaald Microsoft 365-abonnement heeft, u slechts één keer gratis detectie en bestandsherstel kunt gebruiken.

Als uw OneDrive-bestanden worden verwijderd, beschadigd of geïnfecteerd door malware, kunt u uw volledige OneDrive herstellen naar een eerder tijdstip. Hier ziet u hoe u uw volledige OneDrive kunt herstellen:

1. Als u zich heeft aangemeld met een persoonlijk account, klikt u op het tandwiel Instellingen bovenaan de pagina. Klik vervolgens op Opties en selecteer Uw OneDrive herstellen.

Als u bent aangemeld met een werk- of schoolaccount, klikt u op het tandwiel Instellingen boven aan de pagina. Klik vervolgens op Uw OneDrive herstellen.

2. Selecteer op de pagina Uw OneDrive herstellen een datum in het uitklapmenu. Merk op dat als u uw bestanden herstelt na een automatische detectie van ransomware, de aanbevolen hersteldatum reeds voor u is geselecteerd.

3. Nadat u alle opties voor bestandsherstel heeft geconfigureerd, klikt u op Herstellen om alle verdachte wijzigingen aan uw bestanden ongedaan te maken.

De beste manier om schade door ransomware-infecties te voorkomen, is regelmatig backups van uw gegevens te maken.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie