Hoe kun je weten of een e-mail een virus bevat?

Inhoudstafel

1. Introductie

2. Begrijpen hoe hackers een e-mail ontwerpen

3. Phishing

4. De klassiekers

5. Scan alle bijlagen

6. Vermijd het openen van uitvoerbare bestanden (.exe)

7. Conclusie

Introductie

E-mails en e-mailen zijn niet meer weg te denken uit onze communicatiemethodes en ons dagelijks leven. Ondank het belang ervan, blijft het voor bedrijven wereldwijd moeilijk ze virus- en malwarevrij te houden. In dit artikel maken we overigens geen onderscheid tussen virussen of malware, we bedoelen met beide immers programma's met kwaadaardige code. Ondanks z'n lange geschiedenis is de e-mail nog steeds een erg effectieve manier om computersystemen aan te vallen. Deze aanvallen kunnen gevoelige data stelen van bedrijfsservers, losgeld vragen in ruil voor toegang tot iemands eigen data, bankgegevens stelen of gebruikers de toegang tot hun data ontzeggen. Onderzoekers van Verizon ontdekten in 2017 volgens het Data Breach Investigation Report dat 66% van alle malware-aanvallen in die periode via e-mail verliep. Dat is dus de overgrote meerderheid, en het is verbazend gezien de eindeloze andere mogelijkheden voor zowel ervaren als niet-ervaren hackers.

Jammer genoeg leeft bij veel gebruikers nog steeds het idee dat hackers IT-tovenaars zijn die zelfs de meest complexe systemen in een oogwenk kunnen kraken. Waarom zouden dit soort hackers dan hun tijd verliezen aan het opzetten van aanvallen per e-mail? Hoewel het stereotype in Hollywood vaak bevestigd wordt, is de waarheid anders. Iederen met een internetverbinding kan in principe een hacker worden. Hackers willen data stelen, soms uit morele overtuiging, maar vaker omdat ze snel geld willen verdienen. E-mail is nog steeds een echte melkkoe voor die laatste soort hackers.

Omdat e-mails worden gebruikt om malware te verspreiden, of het nu online banking trojans, ransomware, adware, spyware of andere kwaadaardige code betreft, richten ze vaak op grote schaal schade aan. Iedereen met een internetverbinding zou dan ook erg oplettend moeten omgaan met e-mails, van grote bedrijven tot gewone thuisgebruikers. Gelukkig is het goed beschermen van je veiligheid op e-mailgebied niet zo moeilijk. Je moet er wel voor begrijpen hoe hacker e-mails inzetten om gebruikers te misleiden en zo malware op hun systemen te kunnen installeren. Eens je dit begrepen hebt, kun je kwaadaardige e-mails snel herkennen en ermee afrekenen.

Hieronder gaan we daar gedetailleerd op in. Het opvolgen van de onderstaande instructies zou de overgrote meerderheid van de mogelijke beveiligingsproblemen moeten voorkomen.

Begrijpen hoe hackers een e-mail ontwerpen

Hackers ontwerpen e-mails zo dat ze er verleidelijk uitzien of dat ze je aandacht trekken, zeker ook in je werkomgeving. Dat wordt social engineering en het komt neer op het manipuleren van mensen zodat ze vrijwillig vertrouwelijke informatie prijsgeven. De soorten data waar criminelen naar op zoek zijn varieren, maar bankgegevens, kredietkaarten en wachtwoorden horen er altijd bij. Hackers die dergelijke technieken gebruiken boeken veel succes. Ze werken omdat ze misbruik maken van onze goedgelovigheid.

Hoe de hackers ons vertrouwen juist misbruiken, dat hangt af van het doel. Als een hacker je bankgegevens wilt stelen dan zal hij bijvoorbeeld een e-mail van de bank namaken om je zo te misleiden.:

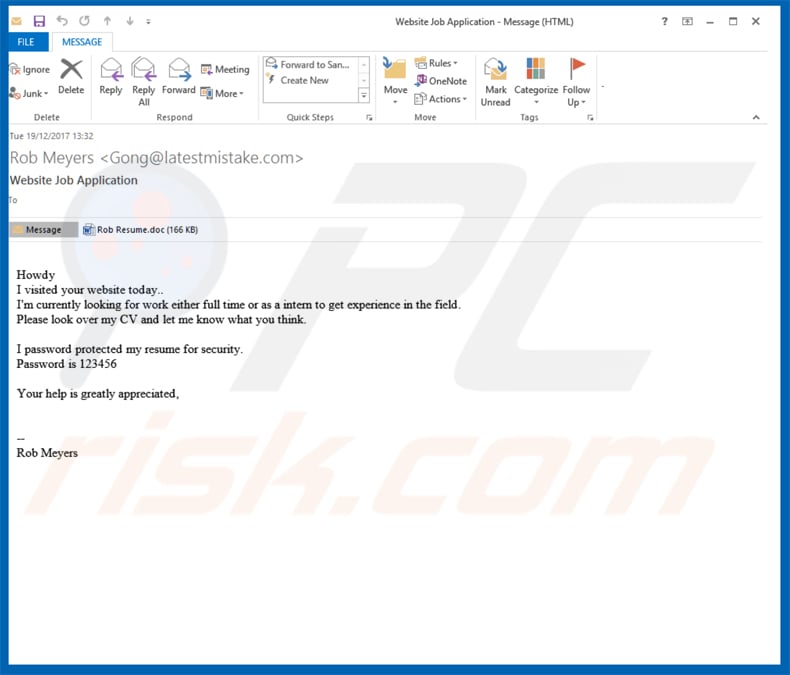

E-mails die lijken op een CV. Deze e-mails worden ontworpen om slachtoffers te overtuigen een bijlage te openen. Die bevat dan kwaadaardige code waarmee bijvoorbeeld ransomware-aanvallen worden uitgevoerd, zoals bij CryptoWall, GoldenEye, and Cerber.

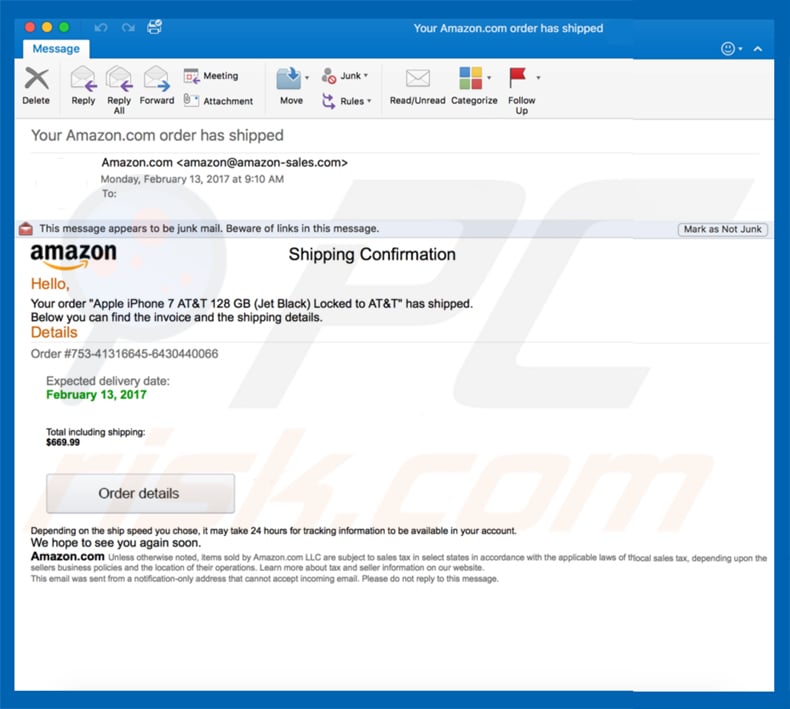

E-mails die zogezegd afkomstig zijn van Amazon. Via deze methode werd de Locky ransomware verspreid.

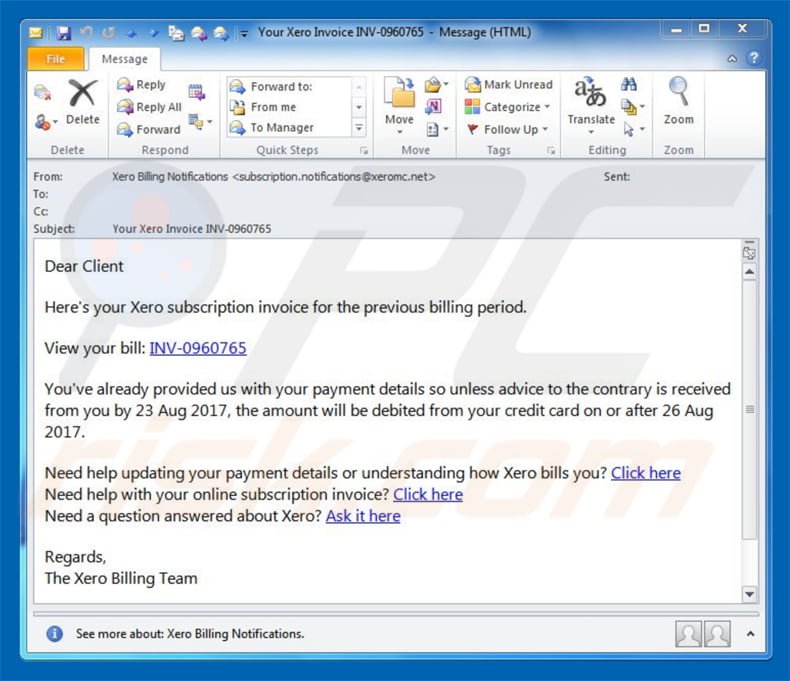

E-mails met facturen. Daarbij hoort vaak de onderwerpregel: “Factuur XXXXX” en enkele regels tekst zodat gebruikers de bijlage downloaden. De bijlage zou een MS Word document zijn maar eigenlijk bevat ze malware. Locky werd verspreid via een campagne die deze methode gebruikte.

E-mails over sport of wereldnieuws. Ze trekken vaak de aandacht van de ontvangers en werken verder op een vergelijkbare manier als de bovenstaande.

Een lijst met alle soorten e-mails die hackers gebruiken zou al snel een boek kunnen vullen, want hackers veranderen graag van methode. Om dergelijke e-mails te herkennen kun je best op bepaalde patronen letten. Zo zijn ze vaak in slecht Engels of Nederlands geschreven. De afzender controleren is ook slim, en dat doe je best voor je de mail opent. Als de mail afkomstig is van een onbekend e-mailadres dan open je deze best niet. Let ook op met URL's. Die kun je controleren door met je muis over de link te bewegen en dan linksonder in je scherm te kijken naar welk adres een link verwijst. Als je niet de echte url ziet maar één die verdacht lijkt of die eindigt op .exe, .js of .zip, klik er dan niet op. Een eenvoudige zoekopdracht zal je de correcte URL bevestigen.

Phishing

Phishing is een term die door beveiligingsbedrijven in de IT wordt gebruikt als naam voor een methode waarbij hackers een poging doen om informatie te stelen via een valse mail die lijkt alsof hij van een bekende instelling of persoon komt. Deze methode is erg populair bij hackers die via mail werken. Ze worden in grote aantallen verstuurd of gericht op specifieke groepen gebruikers. Ook bij bedrijfsspionage is phishing een populaire methode, vaak in combinatie met social engineering.

Enkele voorbeelden van phishing e-mails:

Werden dergelijke phishing e-mails vroeger vooral bij gewone gebruikers aangetroffen, dan is er de laatste jaren sprake van steeds meer bedrijfsaanvallen met phishingmails. Vooral aanvallers met banden met inlichtingendiensten gebruiken vaak phishing e-mails om binnen een bedrijfsnetwerk te infiltreren. Van daaruit kunnen ze lange tijd in stilte de infrastructuur analyseren en informatie stelen. Hoewel phishing een bekende tactiek is, tuinen veel mensen er nog steeds in. Volgens Verizon heeft 23% van de internetgebruikers al phishing e-mails geopend, vaak reeds kort na ontvangst ervan. Om niet het slachtoffer van phishing te worden onthoud je best dat bedrijven en banken je nooit gevoelige data zullen vragen via e-mail.

De klassiekers

De afgelopen jaren evolueerden vormen van e-mailoplichting steeds meer in de richting van de installatie van malware in de tweede fase van de aanval. Het is daarom opvallend dat nog steeds meer dan 11% van de phishing-ontvangers op de bijlagen klikt in deze mails. Als slechts één medewerker te goedgelovig is kan dit een heel bedrijf in gevaar brengen. Als meer dan één op tien dus de bijlages opent, dan winnen de aanvallers. De malware die wordt geleverd is ook aan het wijzigen. Malware die de ene dag populair is kan, zodra deze wordt gedetecteerd, zo worden vervangen. En zo begint het weer van voren af aan.

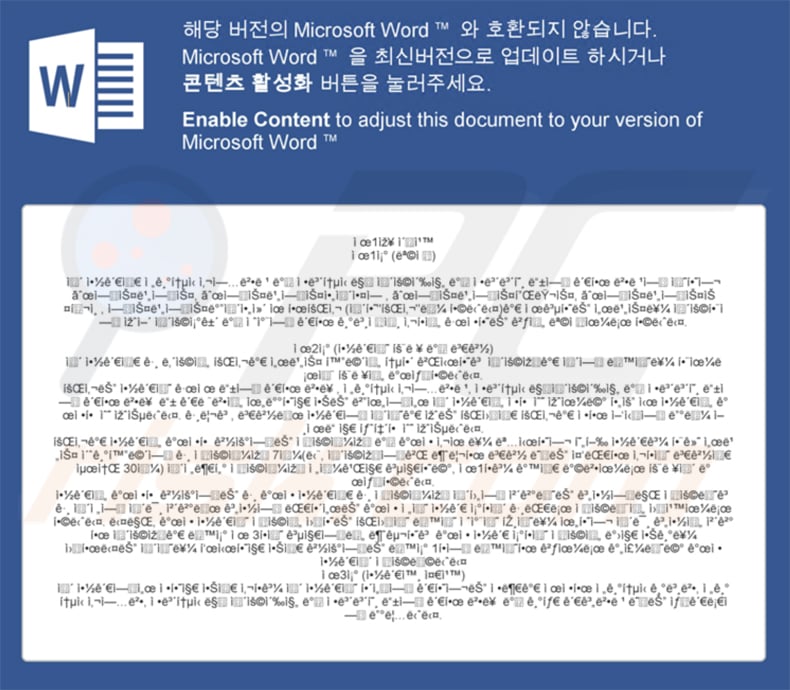

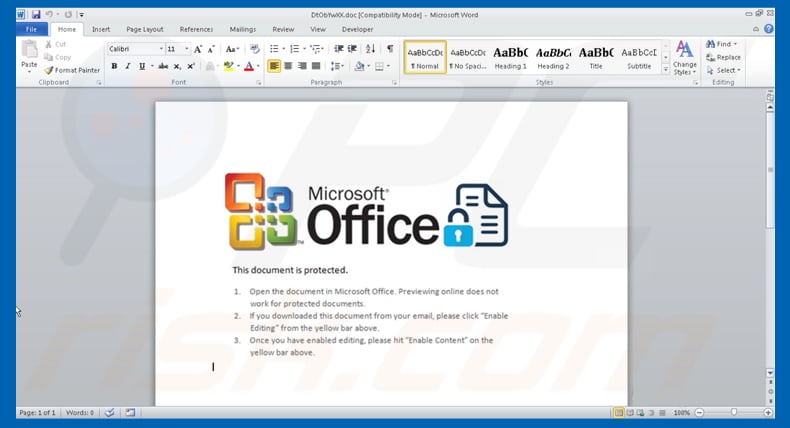

Dat geldt ook voor macromalware. Een macrovirus is een virus geschreven in dezelfde taal als software zoals bv. Microsoft Excel of Word. Als een macrovirus een applicatie besmet dan voert het z'n acties uit zodra de applicatie wordt geopend. De gebruiker moet er dus niets voor installeren, enkel een besmet Word-document openen. Het was al populair in de jaren '90 en nu komt het terug, zoals bij de recente aanval op een Bitstamp bitcoin exchange. E-mails met bijlages claimen vaak notificaties van koeriersbedrijven te zijn, of nog cv's en facturen.

Eens geopend vraagt het document het slachtoffer om de macro's in te schakelen, en zo kan de aanval beginnen. Vroeger besmetten de macro's zelf de computers, dat is veranderd. Tegenwoordig fungeren ze als downloaders van malware die op kwaadaardige servers wordt gehost. Veiligere e-mailbijlages zouden dus duidelijk een hele vooruitgang betekenen voor het internet.

Scan alle bijlages

Om de gevaarlijke wateren van het internet veilig te navigeren moet je bekend zijn met de basics van internetverkeer en e-mails. Zelfs mensen die je vertrouwd kunnen je immers per ongeluk virussen sturen. Scan daarom alle bijlages van elke mail die je ontvangt. Gebruik antivirus software om je daarbij te helpen. De meest kwaadaardige malware die bijvoorbeeld in 2014 opdook was een HTML-pagina die leek op die van een bank. Gebruikers vulden daarop nietsvermoedend hun persoonlijke gegevens in. Om dergelijke aanvalen te vermijden mag je nooit op links klikken in mails die van een bank lijken te komen. Zoek de URL liever op via Google zodat je zeker weet dat je de echte URL gebruikt voor je online bankieren.

Bij het scannen van bijlages is het goed te beseffen dat hackers een voorkeur hebben voor bepaalde types bijlages. Bovendien kun je zelf herkennen welk bestandstype een bijlage zou moeten bevatten: een .GIF is een afbeelding, net zoals .JPG of .JPEG of nog .TIF of .TIFF. Muziekbestanden zijn meestal in .MP3-formaat en video's herken je aan de .MPEG of .MPEG4 extensie. Als je een extensie niet herkent, open ze dan zeker niet want zelfs je antivirus zal de malware niet steeds kunnen filteren.

Vermijd het openen van uitvoerbare bestanden (.exe)

Je zou nooit op uitvoerbare bestanden mogen klikken als die als bijlage naar je worden verzonden. Je herkent deze aan hun .exe extensie. Vaak bevatten ze malware en virussen en hackers maken er vrolijk misbruik van. Soms verbergen ze de extensie door een tweede extensie toe te voegen, zoals image.gif.exe. Als het gaat om programmatalen, die herkennen enkel de laatste extensie, en dus is het die die telt. Besef dat ook legitieme programma's soms worden geïnstalleerd vanaf een .exe bestand (Microsoft Word of Adobe Photoshop bijvoorbeeld). Als je niet zeker weet of zo'n bestand legitiem is of niet, zoek dan even in Google om te kijken of het een bekend bestand is of niet.

Andere verdachte of schadelijke extensies zijn: .scr, .reg, .js, .msi, .hta, .bat, .cmd, .scr, .pif, .vbs, .wsf, .cpl, .jar en nog veel meer. Vermijd het openen van dit soort bestanden als je de afkomst niet kent of vertrouwt. Als het toch een legitiem bestand is zou een Google-zoekopdracht dit moeten bevestigen.

Conclusie

Hackers kunnen erg bedrieglijk te werk gaan en ze passen hun methodes voortdurend aan. Het gebruik van e-mails in aanvallen is echter een echte klassieker. De bovenstaande informatie lijkt misschien veel om te onthouden, maar het komt erop neer dat enkele eenvoudige gewoontes kunnen helpen om te voorkomen dat je slachtoffer wordt van hackaanvallen. Hopelijk heeft dit artikel bijgedragen aan een beter begrip over hackaanvallen, en dan vooral deze die via e-mail verlopen.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren