Hoe besmette ransomware mijn computer?

Inleiding

In de loop der jaren hebben hackers verschillende innovatieve manieren gebruikt om gebruikers met een breed scala aan malware-soorten te infecteren. Ransomware is niet anders in die zin dat het veel van dezelfde methoden gebruikt als bij andere malware-aanvallen. Het is nog steeds grotendeels afhankelijk van dezelfde regels en methoden om pc's te infecteren. Dit betekent niet dat de dreiging van ransomware enigszins is verminderd. De ontwikkelaars vertrouwen op bekende tactieken en deze blijven werken, zelfs al zijn beveiligingsspecialisten goed op de hoogte van deze dreigingen. Het grote publiek heeft echter vaak niet de juiste beveiligingsreflexen en -gewoonten.

Voordat we verder ingaan op hoe ransomware infecties veroorzaakt, is een korte definitie van ransomware nodig. Ransomware kan gedefinieerd worden als een familie van malware die voorkomt of dat gebruikers toegang hebben tot de geïnfecteerde machine en deze kunnen gebruiken. Dit wordt op twee manieren gedaan: door het scherm te vergrendelen of door de bestanden te coderen, die op hun beurt de toegang verhinderen totdat ze gedecodeerd worden. De vergrendeling van het scherm wordt niet vaak meer toegepast door hackers. Dit komt omdat crypto-lockers, een algemene term voor ransomware die de gegevens en de bestanden codeert, veel effectiever zijn, en moeilijker te bestrijden bovendien. Beide soorten ransomware vereisen dat het slachtoffer losgeld betaalt om toegang te krijgen tot de gecodeerde bestanden of om het vergrendelde scherm te verwijderen.

Van alle hieronder besproken infectiemethoden zal ook een lijst worden opgenomen over hoe een dergelijke infectie voorkomen kan worden. Deze maatregelen vereisen geen graad in informatica en ze worden doorgaans door de onderzoekers bepaald om geaccepteerde best practices te vormen met betrekking tot het beveiligen van uw apparaten.

Inhoudsopgave

- Inleiding

- E-mail bijlagen

- Externe Desktopprotocol (RDP)

- Kwaadaardige URL's

- Malvertising

- Drive-by Downloads

- Targeting Managed Service Providers (MSPs)

- Laterale Netwerkinfecties

- Fysieke Infectievectoren

- Downloaden van illegale inhoud

- Conclusie

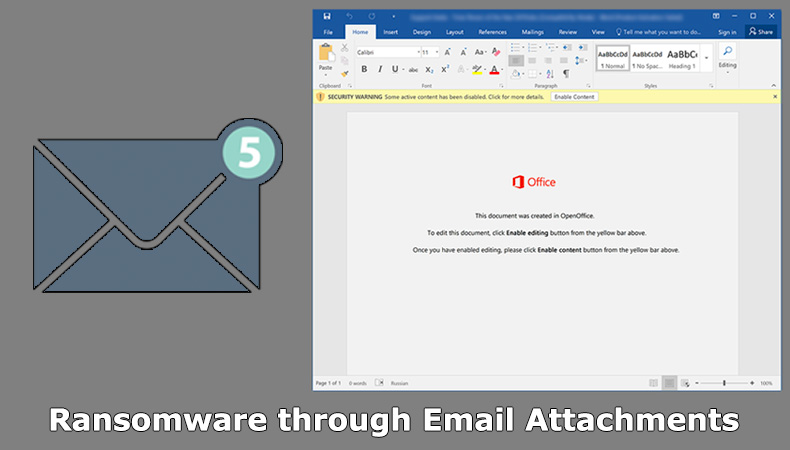

E-mail bijlagen

De meest voorkomende en meest gebruikte methode om een infectie te verspreiden, niet alleen met ransomware, maar bij de meeste vormen van malware. In veel gevallen is de bescheiden e-mail de eerste toegangspoort voor zowel de persoonlijke gebruikers als voor bedrijfsnetwerken. Bij het gebruik van spammails gebruiken de hackers een combinatie van social engineering-tactieken om te proberen om de eindgebruiker het kwaadaardige bestand te laten openen.

Het schadelijke bestand kan verschillende indelingen hebben, of het nu een ZIP-bestand, PDF-, Word-document of Excel-spreadsheet is. Dat is geenszins een uitputtende lijst. Zelfs de afbeeldingsbestanden kunnen beschadigd worden om trojans te installeren die ransomware kunnen downloaden en installeren. Wat e-mails nog steeds een geldige en ongelooflijk effectieve bedreiging maakt, is de mate waarin hackers frauduleuze e-mails opstellen die er bijna precies uitzien alsof ze afkomstig zijn van het legitieme bedrijf. Verdere moderne ransomware-operators zullen nauwgezet hun doel onderzoeken om het waarschijnlijker te maken dat een eindgebruiker op het schadelijke bestand klikt.

Hoe e-mail ransomware-infecties te voorkomen:

- Open geen bijlagen van verdachte adressen.

- Controleer het adres van de afzender altijd op subtiele spelfouten. Dit kan erop duiden dat de e-mail vervalst is.

- Een favoriete tactiek van ransomware-operators is het verzenden van kwaadaardige bestanden waarvoor macro's moeten worden ingeschakeld. Het is raadzaam dat de eindgebruikers geen macro's inschakelen, omdat hierdoor vaak kwaadaardige scripts uitgevoerd kunnen worden zonder het medeweten van de eindgebruiker.

- Verder wordt er geadviseerd dat particulieren en bedrijven software voor het filteren van spam installeren om te voorkomen dat spammails zelfs ontvangen worden.

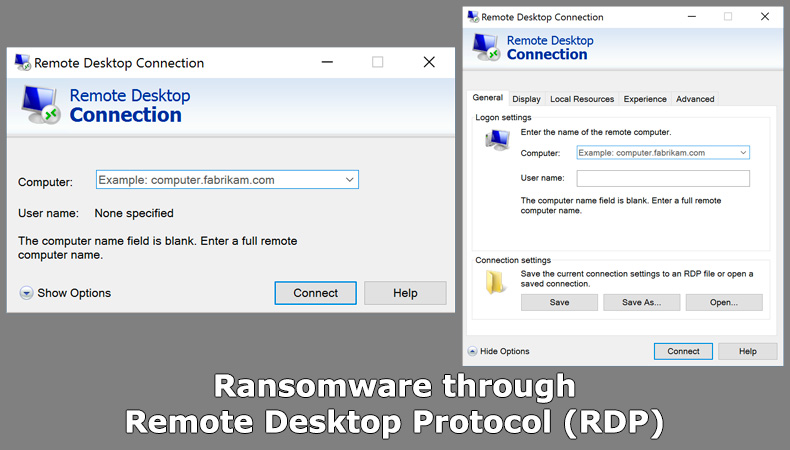

Externe desktopprotocol (RDP)

Dit is een ongelooflijk populaire optie voor het misbruiken van ransomware. Ransomware-varianten zoals Dharma en GandCrab zijn bekende voorstanders van deze aanvalsmethode. Met het externe desktopprotocol of RDP kunnen één of meer computers via een netwerk worden verbonden. Via deze verbinding kunnen er applicaties gedownload en geïnstalleerd worden. Als een hacker in staat is om deze verbinding tot stand te brengen, dan kan deze een schadelijke code uitvoeren, wat in dit artikel bedoeld wordt met 'het downloaden en installeren van ransomware'.

RDP is ontstaan uit de behoefte van IT-beheerders om hun werk over lange afstanden te doen en het is een handig tool. Helaas realiseerden hackers zich ook snel het potentieel van het protocol. Normaal gesproken worden RDP-aanvragen afgehandeld via poort 3389, wat betekent dat de hackers een tool kunnen gebruiken die bekend staat als een poortscanner om de blootgestelde poorten te detecteren. De volgende fase begint wanneer de hacker probeert om bekende kwetsbaarheden te gebruiken of om een enorme lijst met bekende referenties te forceren in een poging om toegang te krijgen. Zodra dit gebeurd is kan de antivirussoftware worden uitgeschakeld en kan de ransomware geïnstalleerd worden. Bovendien wordt er een achterdeur geopend voor toekomstige aanvallen.

U kunt uw RDP beveiligen door deze beveiligingsmaatregelen te volgen:

- Gebruik altijd sterke wachtwoorden voor RDP-inloggegevens.

- Verder wordt geadviseerd dat u tweefactorauthenticatie gebruikt voor RDP-sessies.

- Door een VPN te gebruiken, wordt het voor de hackers veel moeilijker om open poorten te vinden.

- Wijzig de RDP-standaardpoort 3389.

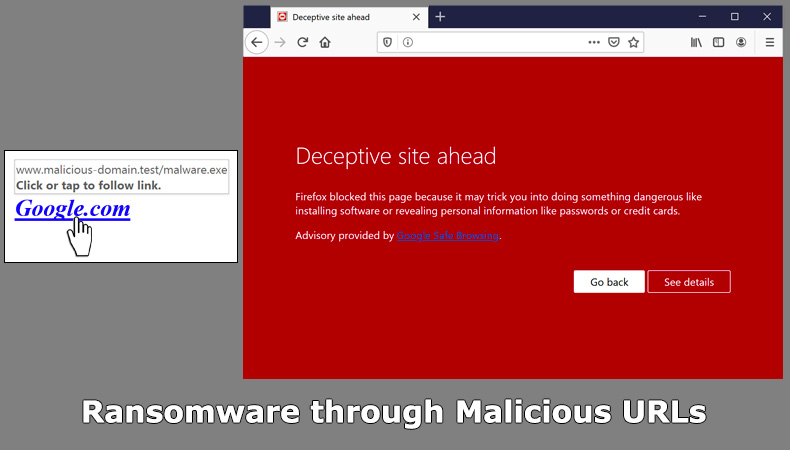

Kwaadaardige URL's

Deze infectiemethode is nauw verwant aan spammails, omdat in plaats van een schadelijk bestand zoals een Word-document, de e-mails een kwaadaardige link bevatten. De link verwijst vervolgens naar een download die vervolgens de ransomware installeert. Het zijn niet alleen e-mails die hiervoor vatbaar zijn, ook sociale media en instant berichten kunnen gebruikt worden om de kwaadaardige link te verspreiden. Nogmaals, hackers zullen social engineering-tactieken gebruiken om de ontvanger bang te maken of te verleiden om op de link te klikken.

Uzelf beschermen tegen kwaadaardige links kan op de volgende manieren gebeuren:

- Beweeg over de links in de e-mails en de directe berichten om de bestemming te controleren voordat u erop klikt. Klik niet als het er verdacht uitziet.

- Vertrouw geen ingesloten link die is verzonden via e-mail of instant messaging totdat deze grondig is gecontroleerd.

- In plaats van op een link te klikken, kan een gebruiker het webadres handmatig invoeren of eerst zoeken naar het adres in een zoekmachine. Dit kan ook helpen phishing-aanvallen te voorkomen.

Malvertising

In het verleden werd Sodinokibi gezien samen met campagnes voor malvertising. Malvertising of kwaadaardige reclame is een aanval waarbij hackers doorgaans een kwaadaardige code in een legitieme online advertentienetwerken injecteren. De code verwijst de gebruikers meestal door naar kwaadaardige websites. De kwaadaardige website is op zijn beurt gekoppeld aan een exploitkit die ontworpen is om te profiteren van een aantal bekende kwetsbaarheden in Internet Explorer of Flash om zo toegang te krijgen tot de machine van de gebruiker. Van daaruit kan de ransomware, of een hele reeks andere malware-stammen, op de machine van het slachtoffer geïnstalleerd worden.

Exploitkits waren ongelooflijk populaire methoden om gebruikers hun apparaten met malware te infecteren toen Internet Explorer en Flash het internetlandschap domineerden. Hun gebruik daalde met de populariteit van die producten. De exploitkits zijn de laatste tijd echter opnieuw opgekomen, aangezien ervaren ransomware-exploitanten zich nu richten op grote organisaties die vaak oudere software gebruiken.

Hoe te voorkomen dat u het slachtoffer wordt van een malvertiseringscampagne:

- Zorg ervoor dat u uw besturingssysteem en softwarepakketten up-to-date houdt door regelmatig updates te installeren als dit niet automatisch gebeurt.

- Er zijn verschillende geweldige ad-blockers beschikbaar om te voorkomen dat gebruikers het slachtoffer worden van malvertisingcampagnes.

- Zorg ervoor dat de plug-ins zoals Flash en Java ingesteld zijn op click-to-play, dit voorkomt dat ze automatisch worden uitgevoerd, wat veel hackers nodig hebben om in het systeem te infiltreren.

- Zorg ervoor dat u geverifieerde of vertrouwde plug-ins installeert en gebruikt. Schakel plug-ins uit die niet regelmatig gebruikt worden.

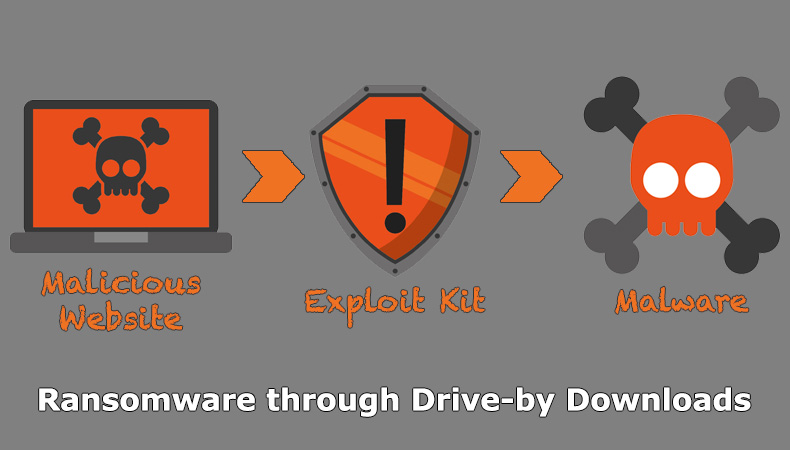

Drive-by downloads

Drive-by downloads worden meestal gezien als een schadelijke download die plaatsvindt zonder het medeweten van de eindgebruiker. Dit kan op dezelfde manier gebeuren als bij een malvertisingcampagne, omdat de hacker een website met schadelijke downloads kan hosten en de slachtoffers laat downloaden van de gehoste website. Een andere methode om drive-by downloads te doen, is door een kwaadaardige code in legitieme websites te injecteren en vervolgens een exploitkit te gebruiken om de computers te compromitteren.

Wat drive-by downloads zo'n bedreiging maakt, is dat ze de eindgebruiker niet nodig hebben voor de invoer, in tegenstelling tot het inschakelen van macro's in Word-documenten. Door eenvoudigweg een website te bezoeken, kan een infectie optreden omdat de schadelijke inhoud uw apparaat op specifieke kwetsbaarheden analyseert en de ransomware automatisch op de achtergrond uitvoert.

Dat betekent niet dat je jezelf niet kunt verdedigen tegen drive-by downloads. De volgende maatregelen voorkomen dat drive-by downloads een probleem vormen:

- Net als bij verdediging tegen malvertising, is het belangrijk om de besturingssystemen en de software up-to-date te houden.

- Verwijder onnodige plug-ins.

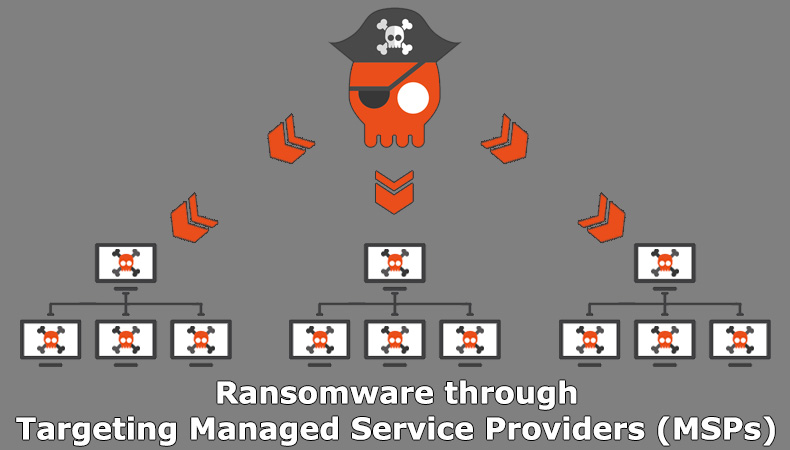

Targeting Managed Service Providers (MSPs)

Beheerde serviceproviders (MSPs) hebben veel bedrijven, ongeacht hun grootte, geholpen om te helpen concurreren in een ongelooflijk technologisch gedreven wereldeconomie. De dienstverleners hebben vaak een ongeëvenaarde toegang tot bedrijfsnetwerken nodig om hun service te kunnen aanbieden. Dit heeft hackers de mogelijkheid geboden om de MSP te compromitteren en dan de cliënten van de MSP. Het is moeilijker voor de hacker om dit te doen, maar de beloning is groot als een heel klantenbestand wordt besmet. Een aantal steden in Texas, waaronder Keene in de buurt van Fort Work, werd het slachtoffer van deze infectievector toen de MSP voor het eerst werd gecompromitteerd. Het gecombineerde gevraagde losgeld was 2,5 miljoen USD.

Over het algemeen hebben MSP's en MSSP's (Managed Security Service Providers) een breed en betrouwbaar beveiligingsbeleid en maatregelen. Klanten kunnen verder aandringen op twee-factor authenticatie waar die mogelijkheid geïmplementeerd is. Verder moeten de MSP en zijn werknemers op de hoogte zijn van de nieuwste phishing-campagnes, omdat dit voor veel hackers nog steeds de favoriete manier van compromissen is.

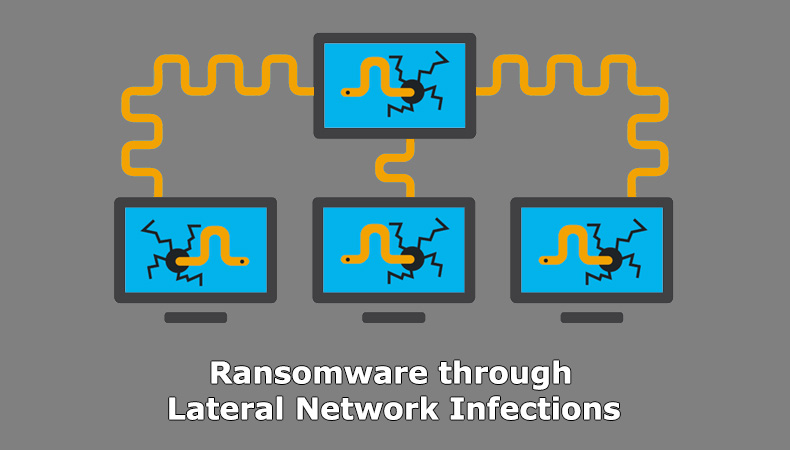

Laterale netwerkinfecties

Vaak worden in films computervirussen, nu gewoon malware genoemd, afgeschilderd als in staat om zichzelf te repliceren en om machine na machine te infecteren als een digitale pest. Hoewel films vatbaar zijn voor overdrijving voor dramatisch effect, is er een kern van waarheid in het idee. Wormen, een type malware dat ongelooflijk populair was in de vroege 2000's en piekte met Stuxnet, kunnen repliceren en verspreiden naar andere machines zonder menselijke interactie.

Pas toen WannaCry internationale krantenkoppen haalde, had ransomware wormachtige mogelijkheden. Gebruikmakend van de beruchte EternalBlue-exploit, was dit de eerste keer dat ransomware lateraal over netwerken werd verplaatst. Dit vermogen om zich via een bedrijfsnetwerk te verspreiden, bijvoorbeeld naar andere kwetsbare machines, heeft het vermogen om activiteiten tot stilstand te brengen. Sinds WannaCry hebben veel van de gevaarlijkere en competente ransomware-stammen een aantal functies om deze zijwaartse beweging mogelijk te maken.

De volgende twee maatregelen zijn bewezen de meest betrouwbare manieren om dergelijke verplaatsing over een netwerk te voorkomen:

- Segmenteer netwerken en beperk de administratieve privileges sterk tot alleen diegenen die ze nodig hebben.

- Implementeer een uitgebreide back-upstrategie en -praktijk.

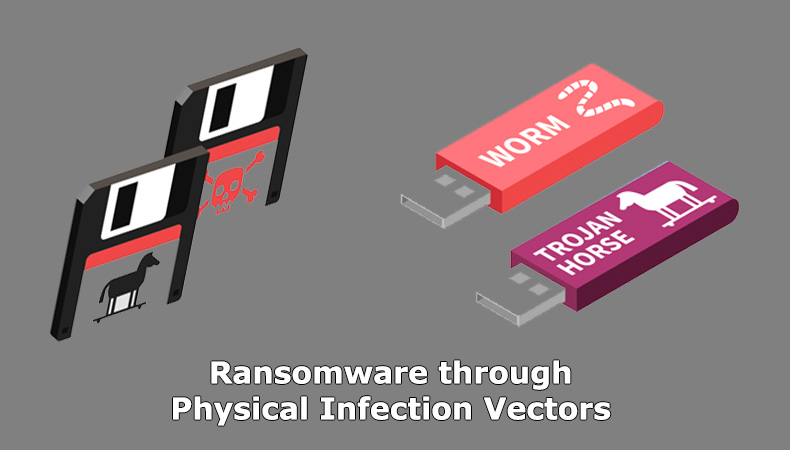

Fysieke infectievectoren

Tot nu toe hebben we alleen te maken gehad met infectiemethoden die afhankelijk zijn van de aanvaller die afhankelijk is van een vorm van internetverbinding om een machine te infecteren. Deze fysieke overdracht van gegevens, namelijk USB en andere draagbare opslagapparaten, biedt nog een andere mogelijkheid voor hackers om ransomware te verspreiden. De malware kan het apparaat infecteren zonder het medeweten van de eigenaar en éénmaal in een pc geplaatst, kan de malware aan de slag gaan met het coderen van de nu geïnfecteerde pc.

De volgende beveiligingstips zijn ook van toepassing op andere vormen van malware die via fysieke apparaten verspreid worden:

- Bedrijven moeten een strikt beleid hebben als het gaat om werknemers die hun eigen apparaten gebruiken.

- Sluit nooit een onbekend apparaat aan op uw computer.

- Zorg ervoor dat u een gerenommeerde antivirus-suite op uw computer heeft geïnstalleerd.

- Gebruik geen openbare apparaten, zoals kiosken voor het afdrukken van foto's, aangezien deze in het verleden vaak het doelwit waren van hackers.

Downloaden van illegale inhoud

Voor degenen die gratis een softwarepakket of hun favoriete tv-serie willen krijgen, is het downloaden van illegale versies altijd een optie geweest. Een optie die ongetwijfeld gepaard gaat met een morele keuze, maar niettemin een optie. Ongeacht de morele implicaties is er een zeer goede reden dat dit een slechte optie is. Hackers nemen al lang malware op in deze downloads. Hackers volgen ook trends, toen Game of Thrones op het punt stond te worden vrijgegeven, gebruikten hackers veronderstelde illegale versies om de Bad Rabbit-ransomware te verspreiden.

Zelfs de websites die gebruikt worden om het downloaden van illegale inhoud te vergemakkelijken, zijn vatbaarder voor uitbuiting door hackers die drive-by downloads willen initiëren. Vaak bevat illegale software geen manier om belangrijke beveiligingsupdates te ontvangen waarmee de hackers naar believen de reeds gepatchte kwetsbaarheden kunnen misbruiken. Ongeacht waar men staat in het ethische debat over illegale software, het feit dat het een actief doelwit is voor hackers zou voldoende moeten zijn om het downloaden van illegale versies niet te rechtvaardigen.

Het voorkomen van infecties via deze route betekent eenvoudigweg het niet bezoeken of downloaden van websites die illegale inhoud promoten. Verder, als een software deal te mooi is om waar te zijn, dan is het het beste om deze met rust te laten.

Conclusie

Ransomware blijft een grote bedreiging voor iedereen die een computer of een mobiel apparaat gebruikt. Hackers zullen steeds nieuwe manieren ontwikkelen om ransomware-varianten te verspreiden, maar ze vertrouwen ook vaak op het aanpassen van bestaande methodes. Als verdediging bieden de hierboven geboden tips niet alleen bescherming tegen ransomware, maar ook tegen de overgrote meerderheid van andere malwarevarianten. Goede beveiligingsmethoden omvatten vaak het ontwikkelen van goede beveiligingsgewoonten die een aanvulling vormen op de gebruikte beveiligingssoftware. Dit kan in het begin lastig zijn, maar het kan op de lange termijn enorme kostenbesparingen opleveren, en niet enkel dat, maar het voorkomt ook 'emotionele schade', door bv. het verlies van persoonlijke documenten en foto's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren