MetAI Assistant Adware

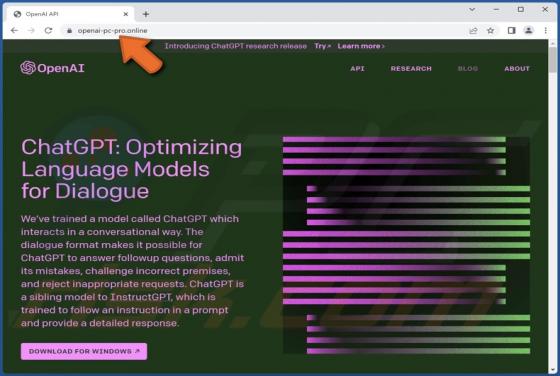

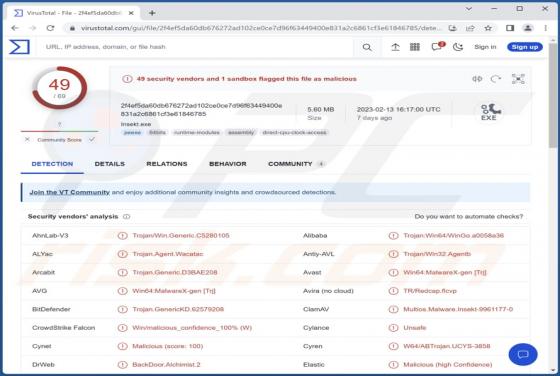

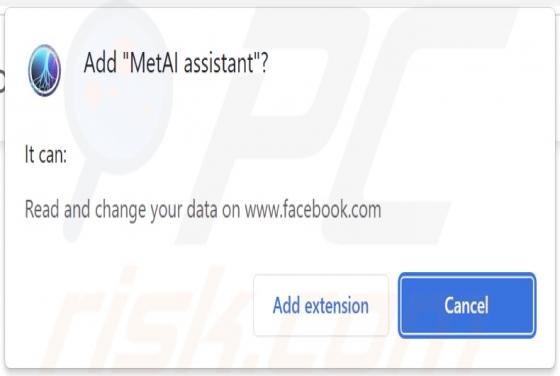

Bij het inspecteren van misleidende websites ontdekte ons onderzoeksteam een pagina die een installatieprogramma promoot met de MetAI assistant browserextensie. Het wordt aangeprezen als een hulpmiddel waarmee gebruikers "OpenAI" (waarschijnlijk de ChatGPT chatbot ontwikkeld door OpenAI) kunnen ge