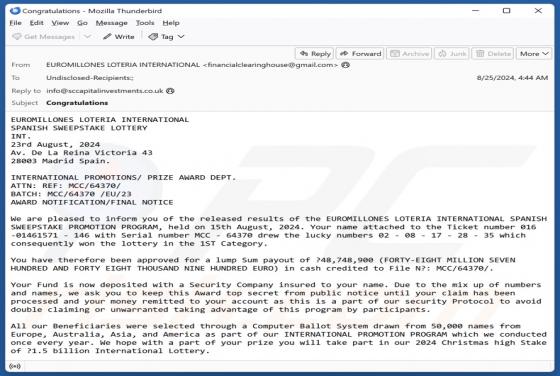

EUROMILLONES LOTERIA INTERNATIONAL Email Oplichting

Na het lezen van de e-mail "EUROMILLONES LOTERIA INTERNATIONAL" hebben we vastgesteld dat het om spam gaat. De brief beweert dat de ontvanger de Euromillones-loterij heeft gewonnen. Typisch is dit soort scammail gericht op gevoelige informatie of fondsen. Het moet worden benadrukt dat de informat