Hoe voorkomt u de installatie van malware via spam-mails over het coronavirus?

TrojanOok bekend als: Coronavirus spamcampagne

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

"Coronavirus e-mail met virussen" - Verwijderingsgids

Wat is de "Coronavirus e-mail met virus(sen)"?

Er zijn veel varianten van deze spamcampagne waarbij cybercriminelen een misleidende e-mail sturen met de bedoeling de computers van hun slachtoffers te besmetten met kwaadaardige programma's zoals Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT en andere gevaarlijke malware. Ze sturen e-mails met een websitelink die is ontworpen om een schadelijk bestand of onbetrouwbare inhoud te downloaden of te openen (bijvoorbeeld phishing-sites) of een kwaadaardige bijlage weer te geven. Hoe dan ook, als ze worden geopend (uitgevoerd), dan installeren die bestanden in bijlage een bepaald kwaadaardig programma. We raden u aan om deze e-mails te negeren, want ze hebben niets te maken het eigenlijke coronavirus of informatie daarover.

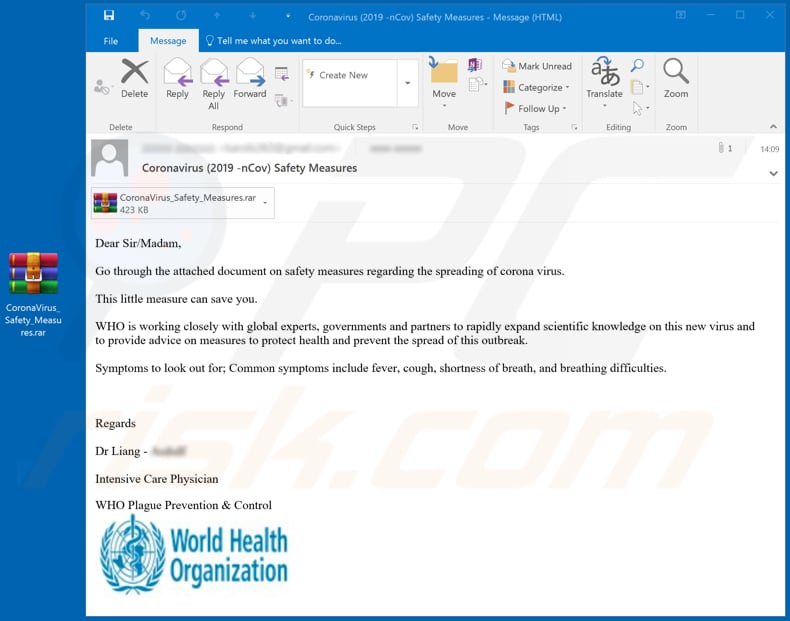

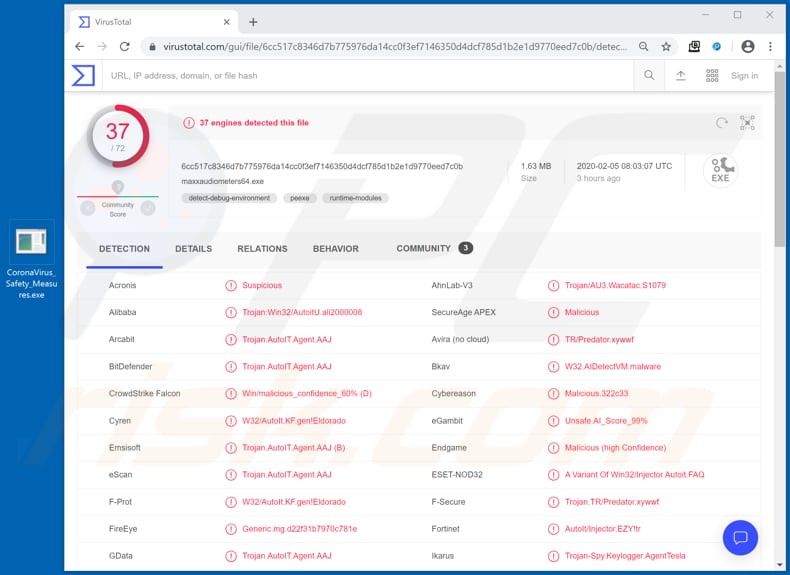

Deze variant van de spamcampagne is vermomd als een e-mail van de Wereldgezondheidsorganisatie (WGO) over beschermende maatregelen tegen het nieuwe coronavirus. Het suggereert dat het bijgevoegde bestand of de opgenomen websitelink informatie bevat over hoe u kunt voorkomen dat Coronavirus zich verspreidt en hoe u besmetting kunt vermijden. De bijgevoegde bestanden of de bestanden die worden gedownload via de meegeleverde link, zijn echter ontworpen om een of andere malware te installeren. Zoals we in de inleiding al vermeldden, wordt deze coronavirus-spamcampagne gebruikt om allerlei kwaadaardige programma's te verspreiden. Hoe dan ook, het is zeer waarschijnlijk dat cybercriminelen die er verantwoordelijk voor zijn proberen computers te besmetten met een of andere trojan of ransomware. Ook zouden ze de coronavirus-campagne kunnen gebruiken om andere types malware te verspreiden. Meestal verspreiden ze trojans die zijn ontworpen om gevoelige informatie te stelen, zoals aanmeldingen, wachtwoorden, creditcardgegevens (of andere bankgegevens) of om achterdeurtjes te openen voor andere kwaadaardige software waarmee ze hetzelfde kunnen doen. Ransomware is een type software die bestanden versleutelt, zodat slachtoffers ze niet kunnen ontsleutelen zonder de hulp van een tool (of tools) die meestal alleen bij de ontwikkelaars kunnen worden gekocht. Eenvoudig gesteld verliezen de slachtoffers van ransomware vaak niet alleen belangrijke gegevens, maar dikwijls ook hun geld. Onderzoek toont aan dat het uitvoerbare bestand in het "CoronaVirus_Safety_Measures.rar" -bestand dat is toegevoegd aan een van de e-mails van deze spamcampagne, is ontworpen om Agent Tesla te verspreiden. Dat is een tool voor externe toegang waarmee, indien deze is geïnstalleerd, de controle over de geïnfecteerde computer kan worden overgenomen. Een van de belangrijkste functies van die malware is keylogging - het registreren van toetsaanslagen op het systeem. Deze functie kan worden gebruikt om accounts, inloggegevens en allerlei andere persoonlijke gegevens en informatie te stelen. In elk geval mag u, ongeacht welke kwaadaardige software de cybercriminelen achter deze spamcampagne proberen te verspreiden, nooit bijlagen of websitelinks openen in dergelijke mails. Doet u dat wel dan loopt u het risico op dataverlies, financiële verliezen, privacyschending en zelfs identiteitsdiefstal.

| Naam | Coronavirus spamcampagne |

| Type bedreiging | Trojan, wachtwoord-stelend virus, banking malware, spyware. |

| Hoax - nepnieuws | Deze spamcampagne wordt vermomd als een mail over beschermende maatregelen tegen het coronavirus |

| Bijlage(s) | CoronaVirus_Safety_Measures.rar |

| Detectienamen (CoronaVirus_Safety_Measures.rar) | Arcabit (Trojan.AutoIT.Agent.AAJ), Emsisoft (Trojan.AutoIT.Agent.AAJ (B)), ESET-NOD32 (een variant van Win32/Injector.Autoit.FAQ), Kaspersky (Trojan-Dropper.Win32.Autit.nlm), volledige detectielijst (VirusTotal) |

| Symptomen | Trojans zijn ontworpen om stiekem te infiltreren op de computers van hun slachtoffers. Er zijn dus geen duidelijke symptomen zichtbaar op de besmette computer. |

| Payload | Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT en heel veel andere malware. |

| Distributiemethodes | Besmette bijlagen in e-mails, kwaadaardige online advertenties, social engineering, software 'cracks'. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer wordt toegevoegd aan een botnet. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Enkele andere voorbeelden van spammails die cybercriminelen verzenden om gebruikers te misleiden zodat ze malware installeren zijn: "Greta Thunberg Email Virus", "Christmas Party Email" en "UPS Email Virus". In de meeste gevallen worden deze spammails vermomd als belangrijke of officiële bereichten van legitieme bedrijven. In elk geval besmetten mensen die bijlagen openen, of die op links in deze mails klikken, hun computers wellicht met gevaarlijke malware waarmee cybercriminelen op een of andere manier geld hopen te verdienen.

Hoe besmette het "Coronavirus Email Virus" mijn computer?

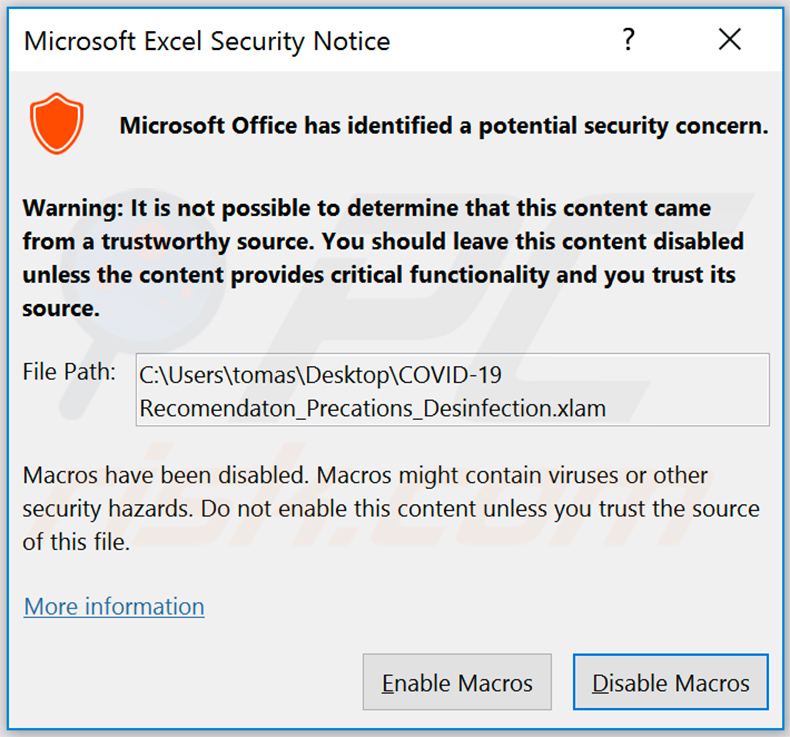

Onderzoek toont aan dat cybercriminelen via deze spamcampagne malware verspreiden via links in de e-mails of schadelijke bijlagen. De meest gebruikte bestandsindelingen om malware via e-mails te verspreiden (via bijlagen en/of websitelinks) zijn schadelijke Microsoft Office-, PDF-, uitvoerbare (.exe), archief- (ZIP, RAR) of JavaScript-bestanden. Meestal infecteren die bestanden systemen wanneer ontvangers ze openen. Als een bijlage (of een bestand gedownload via een link) bijvoorbeeld een MS Office-document is en het wordt geopend met een Microsoft Office versie 2010 of later, dan zal het om toestemming vragen om macro-opdrachten in te schakelen (bewerken). Krijgt het die toestemming dan wordt er een malware geïnstalleerd. Het is goed om te weten dat oudere MS Office-versies (die vóór 2010 op de markt kwamen) geen modus 'Beveiligde weergave' hebben. Dit betekent dat ze malware installeren zonder om toestemming te vragen.

Hoe voorkomt u de installatie van malware?

U mag nooit software downloaden (of installeren) via downloaders (of installatieprogramma's) van derden, niet-officiële websites, peer-to-peer-netwerken (bijv. torrent-clients, eMule) en andere vergelijkbare tools of kanalen. Dit mag enkel worden gedaan met behulp van officiële websites en directe links. Geïnstalleerde software mag niet worden bijgewerkt via niet-officiële tools van derden. De enige veilige manier om software te updaten is gebruik te maken van geïmplementeerde functies en/of tools die worden aangeboden door officiële ontwikkelaars. Hetzelfde geldt voor de activering van gelicentieerde (betaalde) software. Niet alleen is het niet legaal om daarvoor onofficiële activeringstools ('cracks') te gebruiken, deze veroorzaken vaak ook de installatie van malware. Bijlagen die zijn opgenomen in irrelevante e-mails (die bv. werden verzonden vanaf onbekende, verdachte e-mailadressen) mogen niet worden geopend. Het is goed om te beseffen dat cybercriminelen hun e-mails vaak vermommen als officiële of belangrijke berichten. Bijlagen en/of websitelinks in dergelijke e-mails mogen dus alleen worden geopend als er geen reden is om aan te nemen dat deze mogelijk onveilig zijn. Ten slotte is het ook belangrijk om het besturingssysteem regelmatig te scannen met een gerenommeerde antispyware- of antivirussoftware om zo de gedetecteerde bedreigingen zo snel mogelijk te verwijderen. Als u al een bijlage in een verdachte coronavirus e-mail al hebt geopend, dan raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

Tekst in één variant van de e-mail "Coronavirus Email Virus":

Subject: Coronavirus (2019 -nCov) Safety Measures

Dear Sir/Madam,Go through the attached document on safety measures regarding the spreading of corona virus.

This little measure can save you.

WHO is working closely with global experts, governments and partners to rapidly expand scientific knowledge on this new virus and to provide advice on measures to protect health and prevent the spread of this outbreak.

Symptoms to look out for; Common symptoms include fever, cough, shortness of breath, and breathing difficulties.

Regards

Dr Liang -

Intensive Care Physician

WHO Plague Prevention & Control

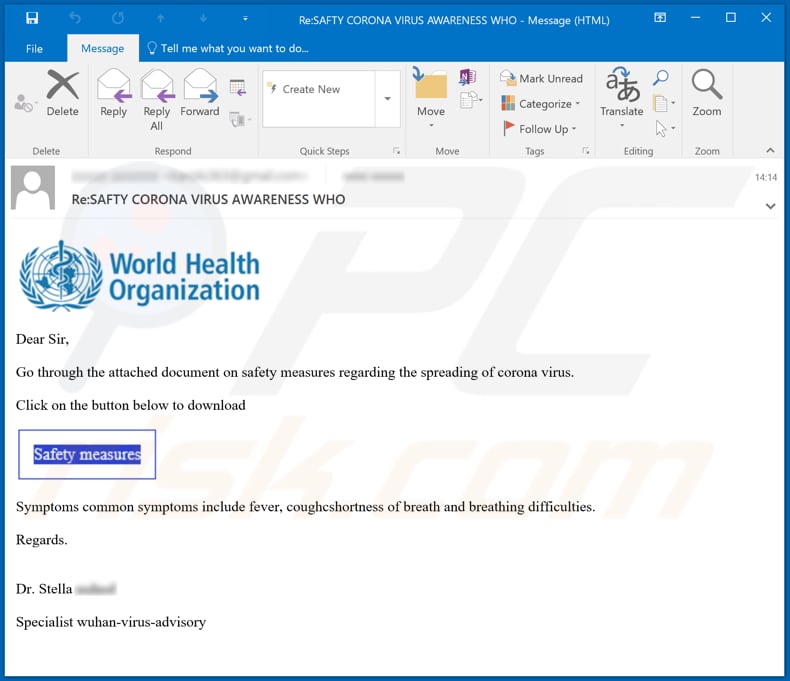

Schermafbeelding van een andere variant van de "Coronavirus e-mail":

Tekst in deze e-mail:

Subject: Re:SAFTY CORONA VIRUS AWARENESS WHO

Dear Sir,

Go through the attached document on safety measures regarding the spreading of corona virus.

Click on the button below to download

Symptoms common symptoms include fever, coughcshortness of breath and breathing difficulties.Regards.

Dr. StellaSpecialist wuhan-virus-advisory

Schermafbeelding van een kwaadaardig bestand dat wordt verspreid via de spamcampagne "Coronavirus Email Virus" dat als virus wordt gedetecteerd door een aantal virusdetectie-engines op VirusTotal:

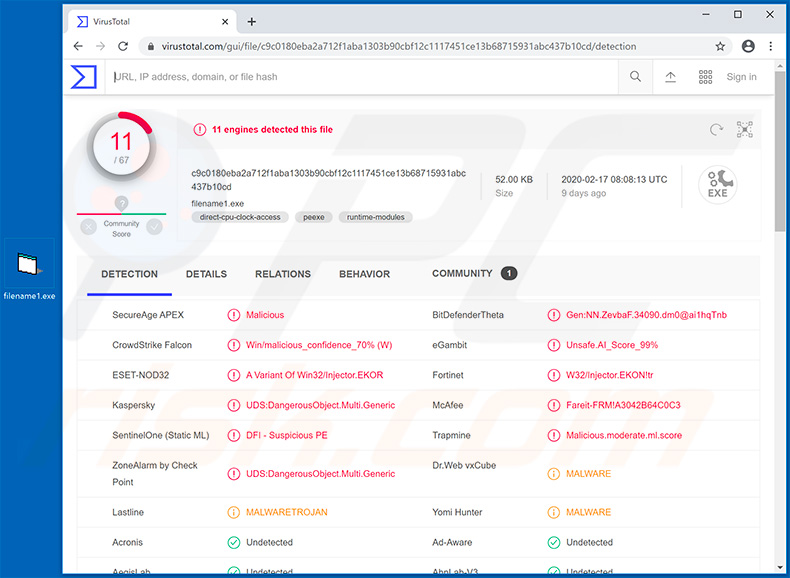

Een andere kwaadaardige bijlage (een VBS-bestand) die wordt verspreid via coronavirus-gerelateerde e-mailspamcampagnes. Deze is ontworpen om systemen te besmetten met Remcos RAT:

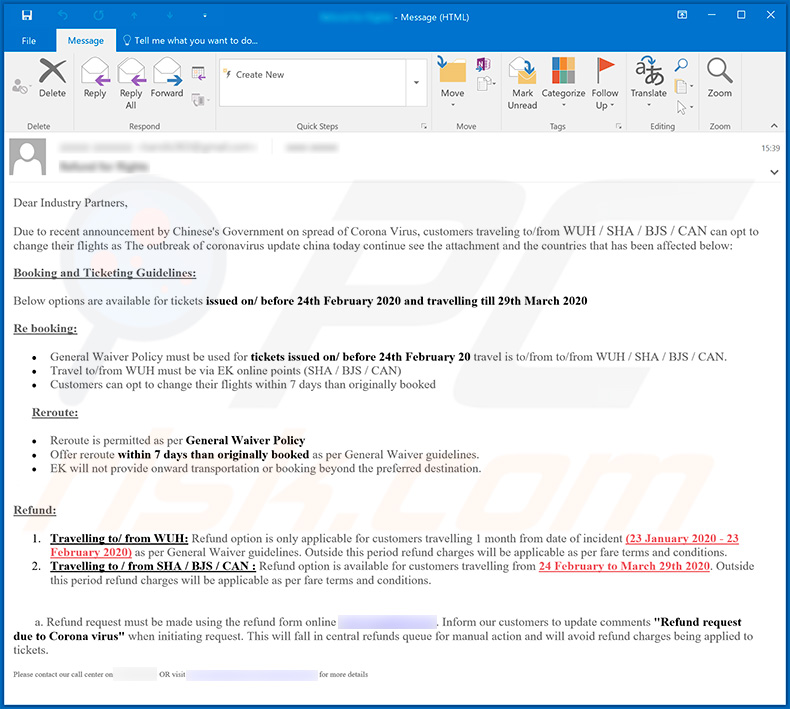

Criminelen hebben onlangs een nieuwe variant van de spamcampagne gelanceerd om Remcos RAT, de Ave Maria trojan en LimeRAT te verspreiden:

Tekst in deze e-mail:

Dear Industry Partners,

Due to recent announcement by Chinese's Government on spread of Corona Virus, customers traveling to/from WUH / SHA / BJS / CAN can opt to change their flights as The outbreak of coronavirus update china today continue see the attachment and the countries that has been affected below:

Booking and Ticketing Guidelines:

Below options are available for tickets issued on/ before 24th February 2020 and travelling till 29th March 2020

Re booking:

General Waiver Policy must be used for tickets issued on/ before 24th February 20 travel is to/from to/from WUH / SHA / BJS / CAN.

Travel to/from WUH must be via EK online points (SHA / BJS / CAN)

Customers can opt to change their flights within 7 days than originally bookedReroute:

Reroute is permitted as per General Waiver Policy

Offer reroute within 7 days than originally booked as per General Waiver guidelines.

EK will not provide onward transportation or booking beyond the preferred destination.Refund:

1. Travelling to/ from WUH: Refund option is only applicable for customers travelling 1 month from date of incident (23 January 2020 - 23 February 2020) as per General Waiver guidelines. Outside this period refund charges will be applicable as per fare terms and conditions.

2. Travelling to / from SHA / BJS / CAN : Refund option is available for customers travelling from 24 February to March 29th 2020. Outside this period refund charges will be applicable as per fare terms and conditions.a. Refund request must be made using the refund form online *******. Inform our customers to update comments "Refund request due to Corona virus" when initiating request. This will fall in central refunds queue for manual action and will avoid refund charges being applied to tickets.

Please contact our call center on ******* OR visit ******* for more details

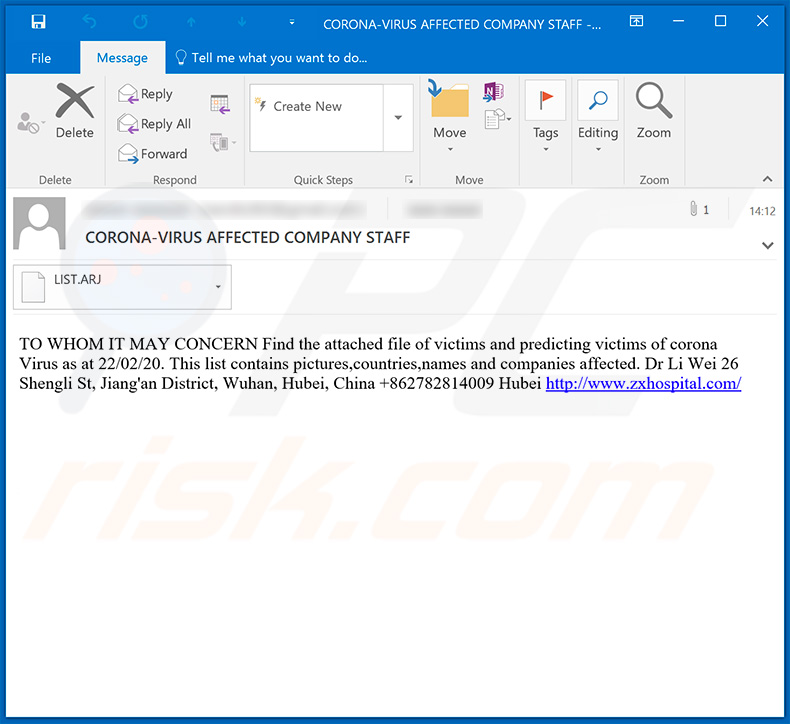

Nog een variant van een aan het coronavirus gerelateerde spamcampagne, deze keer om het FormBook virus te verspreiden:

Tekst in deze e-mail:

Subject: CORONA-VIRUS AFFECTED COMPANY STAFF

TO WHOM IT MAY CONCERN Find the attached file of victims and predicting victims of corona Virus as at 22/02/20. This list contains pictures,countries,names and companies affected. Dr Li Wei 26 Shengli St, Jiang'an District, Wuhan, Hubei, China + 862782814009 Hubei hxxp: //www.zxhospital.com/

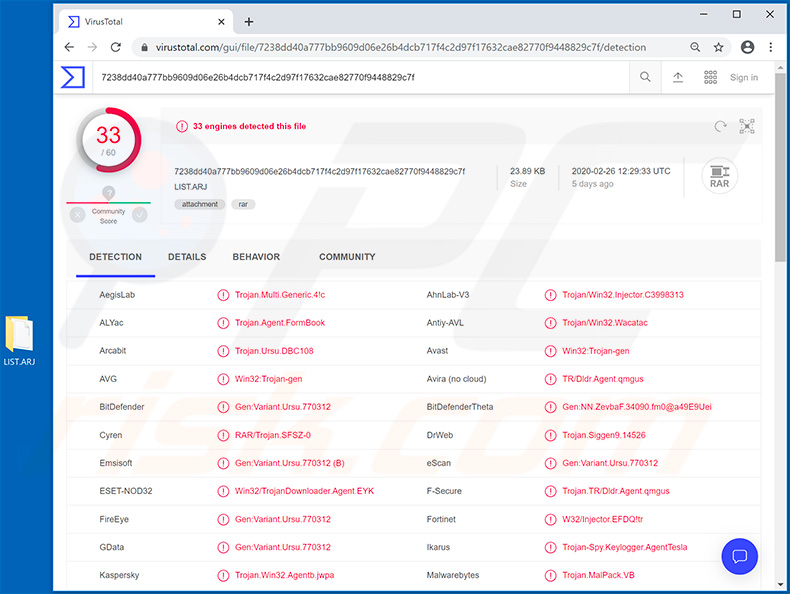

Schermafbeelding van de kwaadaardige bijlage die wordt gedetecteerd als ("LIST.ARJ") in VirusTotal:

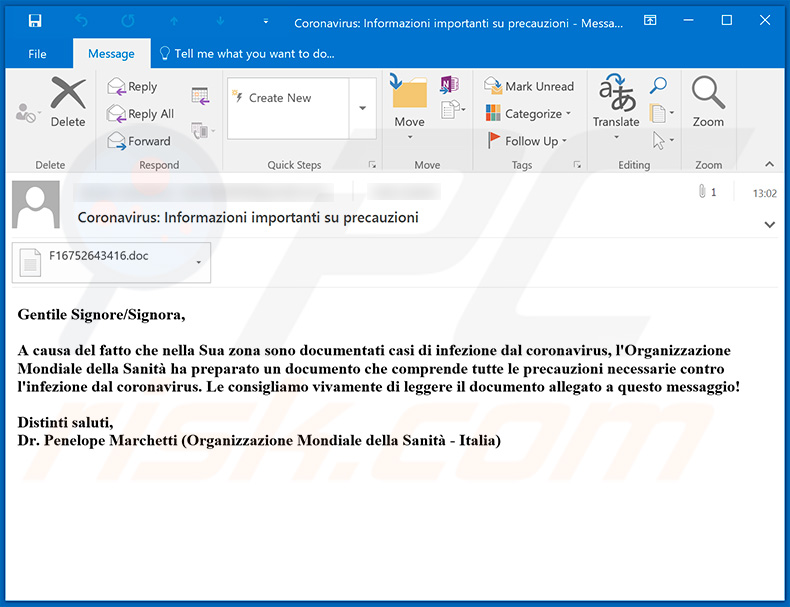

Nog een aan het coronavirus gerelateerde spamcampagne, deze keer om de TrickBot trojan te verspreiden:

Tekst in deze e-mail:

Subject: Coronavirus: Informazioni importanti su precauzioni

Gentile Signore/Signora,

A causa del fatto che nella Sua zona sono documentati casi di infezione dal coronavirus, l'Organizzazione Mondiale della Sanità ha preparato un documento che comprende tutte le precauzioni necessarie contro l'infezione dal coronavirus. Le consigliamo vivamente di leggere il documento allegato a questo messaggio!

Distinti saluti,

Dr. Penelope Marchetti (Organizzazione Mondiale della Sanità - Italia)

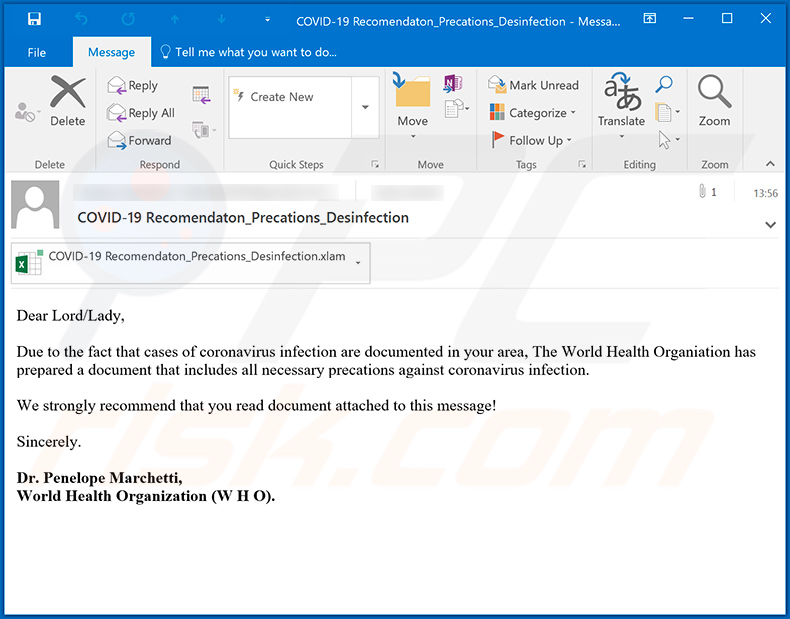

Nog een variant van een spamcampagne gerelateerd aan het coronavirus. Deze e-mail bevat een kwaadaardig MS Excel-document ("COVID-19 Recomendaton_Precations_Desinfection.xlam") waarmee computers besmet worden met de Skidware RAT:

Tekst in deze e-mail:

Dear Lord/Lady,

Due to the fact that cases of coronavirus infection are documented in your area, The World Health Organiation has prepared a document that includes all necessary precations against coronavirus infection.

We strongly recommend that you read document attached to this message!

Sincerely.

Dr. Penelope Marchetti,

Wereldgezondheidsorganisatie (W H O).

Pop-up-venster met de vraag om macro's in te schakelen zodra het kwaadaardige document wordt geopend:

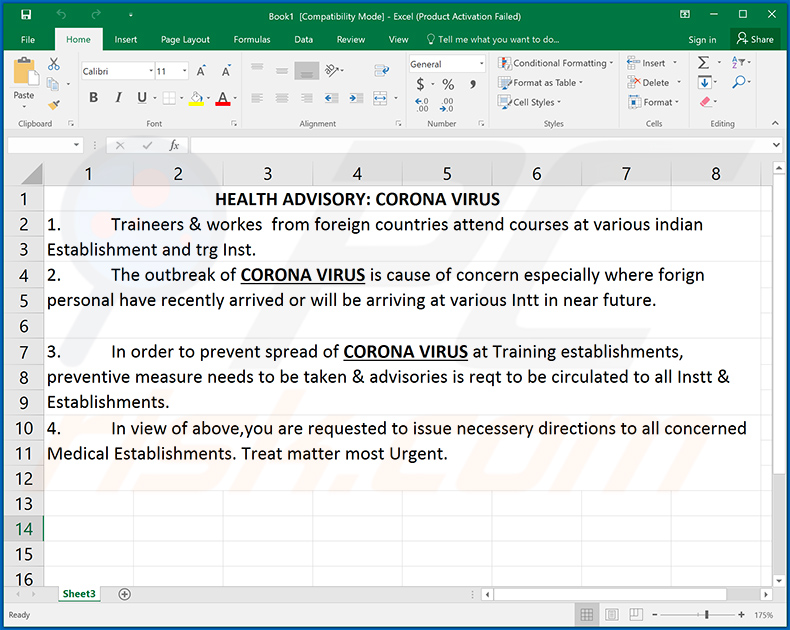

Nog een ander kwaadaardig Microsoft Excel-document ("36978_1582552996_NHQEncl1.xls1") dat wordt verspreid via coronavirus-gerelateerde spammails. Dit kwaadaardige document besmet computers met CrimsonRAT via macro-commando's:

Tekst in dit document:

HEALTH ADVISORY: CORONA VIRUS

1. Traineers & workes from foreign countries attend courses at various indian Establishment and trg Inst.

2. The outbreak of CORONA VIRUS is cause of concern especially where forign personal have recently arrived or will be arriving at various Intt in near future.

3. In order to prevent spread of CORONA VIRUS at Training establishments, preventive measure needs to be taken & advisories is reqt to be circulated to all Instt & Establishments.

4. In view of above,you are requested to issue necessery directions to all concerned Medical Establishments. Treat matter most Urgent.

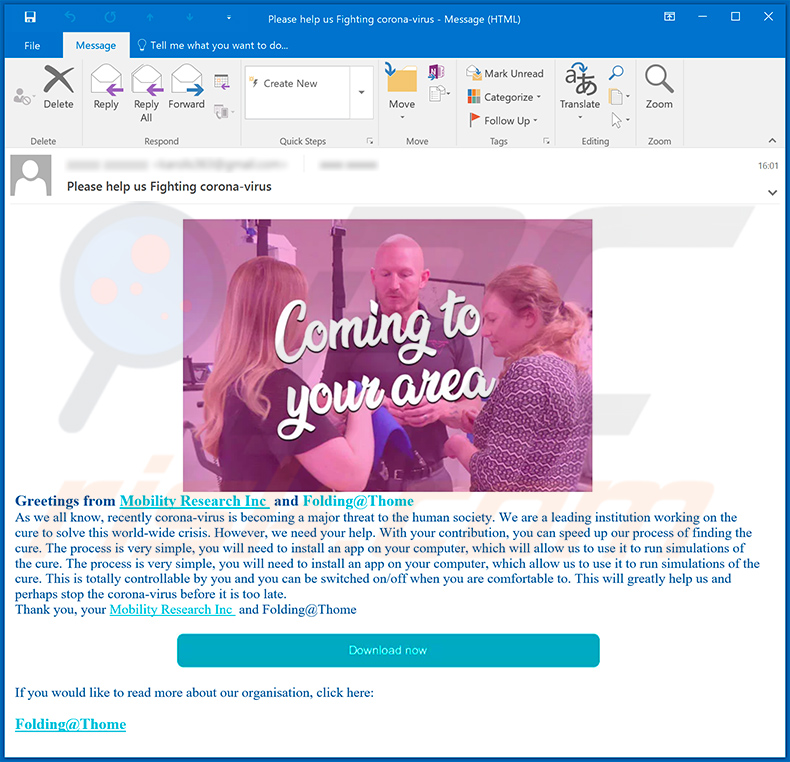

Update 20 maart 2020 - Cybercriminelen zijn onlangs met een nieuwe spamcampagne gestart om RedLineStealer te verspreiden. Ze sturen duizenden misleidende e-mails met het verzoek om hulp bij medisch onderzoek gerelateerd aan het coronavirus. Ze vragen gebruikers om een bepaalde software te installeren die zogenaamd de computer van de ontvanger gebruikt om allerlei berekeningen uit te voeren en zo de onderzoekers te helpen. De app die gebruikers volgens deze e-mails zouden moeten installeren is genaamd 'Folding@home'. Noteer dat deze applicatie echt bestaat en legitiem is. Deze spamcampagne is echter misleidend - in plaats van het eerder genoemde Folding@home te installeren, besmetten de slachtoffers hun systeem met RedLineStealer. Meer details vindt u in het artikel van Lawrence Abram in Bleeping Computer.

Zo ziet de spammail eruit die wordt gebruikt om RedLineStealer te verspreiden (vermomd als de Folding@home-applicatie):

Tekst in deze e-mail:

Subject: Please help us Fighting corona-virus

Greetings from Mobility Research Inc and Folding@Thome As we all know, recently corona-virus is becoming a major threat to the human society. We are a leading institution working on the cure to solve this world-wide crisis. However, we need your help. With your contribution, you can speed up our process of finding the cure. The process is very simple, you will need to install an app on your computer, which will allow us to use it to run simulations of the cure. The process is very simple, you will need to install an app on your computer, which allow us to use it to run simulations of the cure. This is totally controllable by you and you can be switched on/off when you are comfortable to. This will greatly help us and perhaps stop the corona-virus before it is too late.

Thank you, your Mobility Research Inc and Folding@Thome>If you would like to read more about our organisation, click here:

Folding @ Thome

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is een coronavirus e-mail met virus(sen)?

- STEP 1. Handmatige verwijdering van malware.

- STEP 2. Controleren of uw computer virusvrij is.

Hoe malware handmatig verwijderen?

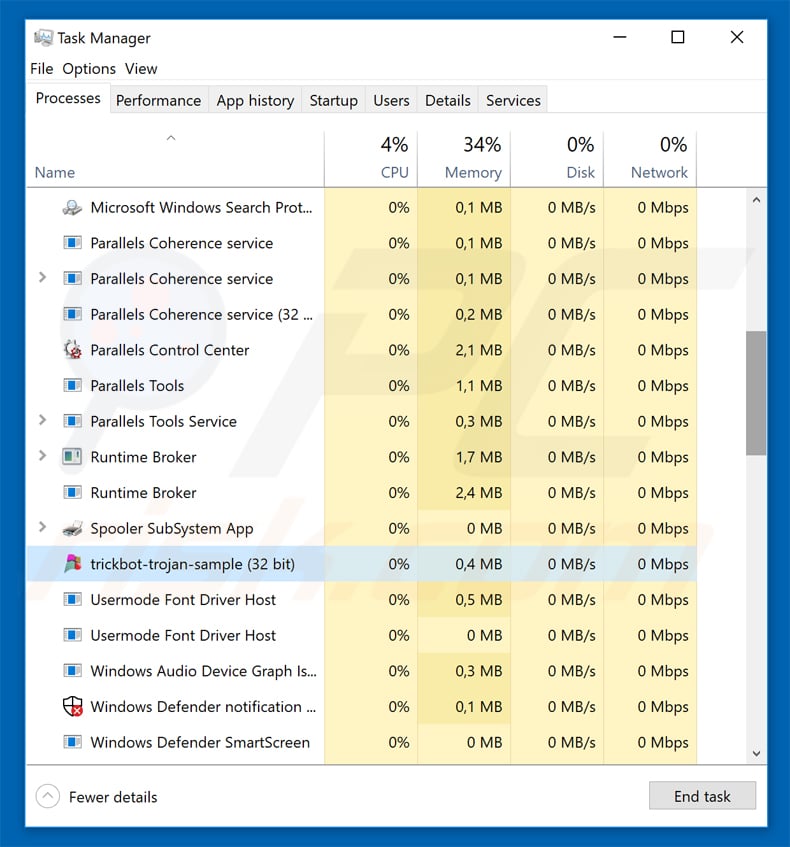

De handmatig verwijderen van malware is een gecompliceerde taak, meestal is het beter om antivirus- of antimalwareprogramma's dit automatisch te laten doen. Om deze malware te verwijderen, raden we aan Combo Cleaner Antivirus voor Windows te gebruiken. Als u malware handmatig wilt verwijderen, moet u eerst de naam kennen van de malware die u probeert te verwijderen. Hier een voorbeeld van een verdacht programma dat op de computer van de gebruiker wordt uitgevoerd:

Als u de lijst met programma's op uw computer hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer en een programma hebt geïdentificeerd dat er verdacht uitziet, gaat u verder met de volgende stappen:

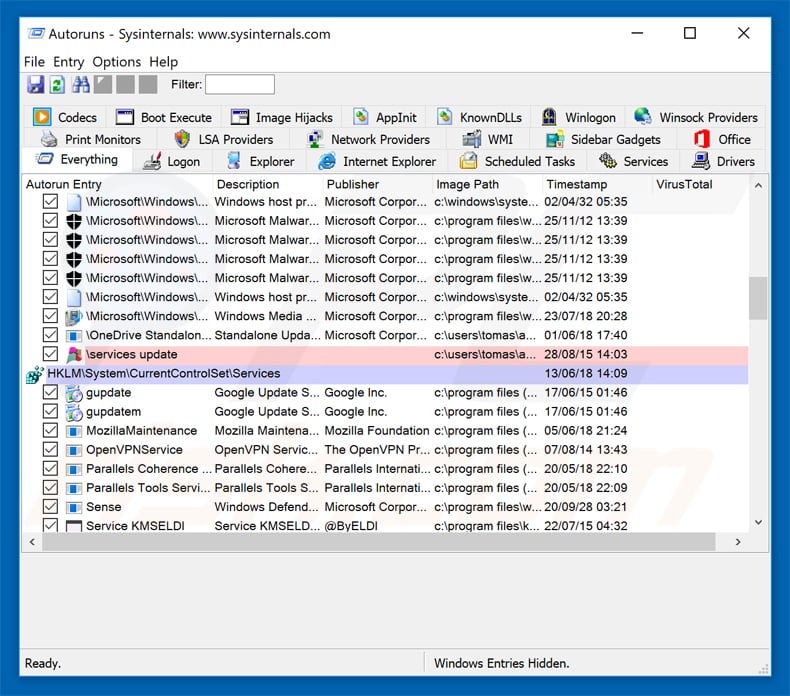

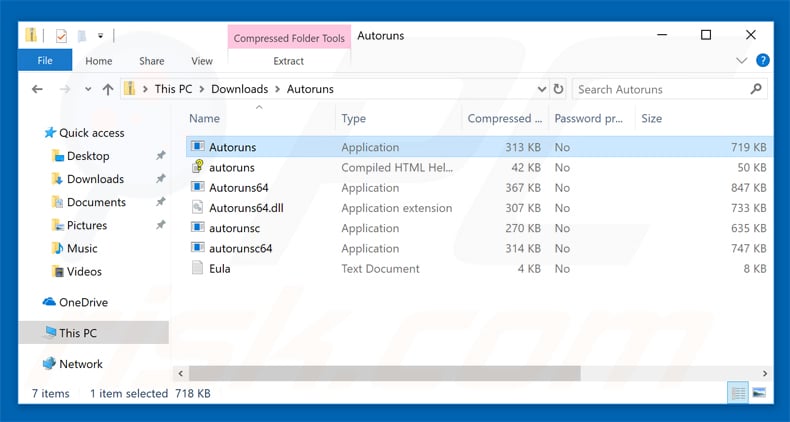

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

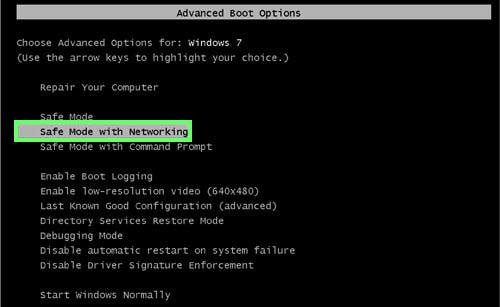

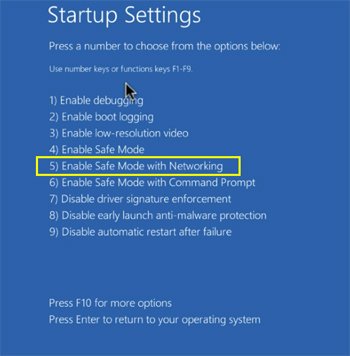

Herstart uw computer in Veilige Modus:

Herstart uw computer in Veilige Modus:

Windows XP en Windows 7 gebruikers: Tijdens het opstartproces van je computer druk je verschillende keren op de F8 toets op je toetsenbord tot het Geavanceerde Opties menu van Windows verschijnt. Dan selecteer je Veilige Modus met netwerk uit de lijst en druk je op ENTER.

Video die toont hoe Windows 7 te starten in "Veilige Modus met Netwerk":

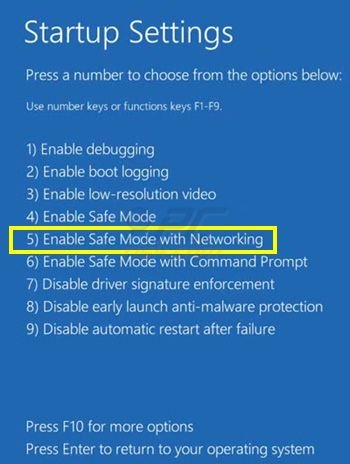

Windows 8 gebruikers: Ga naar het Windows 8 Start Scherm, typ Geavanceerd, in de zoekresultaten selecteer je Instellingen. Klik op geavanceerde startopties, in het geopende 'Algemene PC-instellingen' scherm selecteer je Geavanùceerde Opstart. Klik op de 'Nu herstarten'-knop. Je computer zal nu herstarten in het 'Geavanceerde Opstartopties menu'. Klik op de 'Probleemoplosser'-knop, klik dan op de 'Geavanceerde Opties'-knop. In het geavanceeerde opties scherm klik op 'Opstartinstellingen'. Klik op de 'Herstarten'-knop. Je PC zal nu herstarten naar het Opstart Instellingen scherm. Druk F5 om in Veilige Modus met netwerk te starten.

Video die toont hoe Windows 8 te starten in "Veilige Modus met Netwerk":

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het Power-icoon. In het geopende menu klik je op herstarten terwijl je de Shift-knop ingedrukt houdt. In het 'Kies een optie'-scherm klik je op 'Problemen oplossen' en selecteer je de 'Geavanceerde opties'. In het 'Geavanceerde-opties menu selecteer je opstartinstellingen en klik je op de 'Herstarten'-knop. In het volgende scherm moet je op de F5-knop drukken. Zo zal je besturingssysteem in veilige modus met netwerk herstart worden.

Video die toont hoe Windows 10 te starten in "Veilige Modus met Netwerk":

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

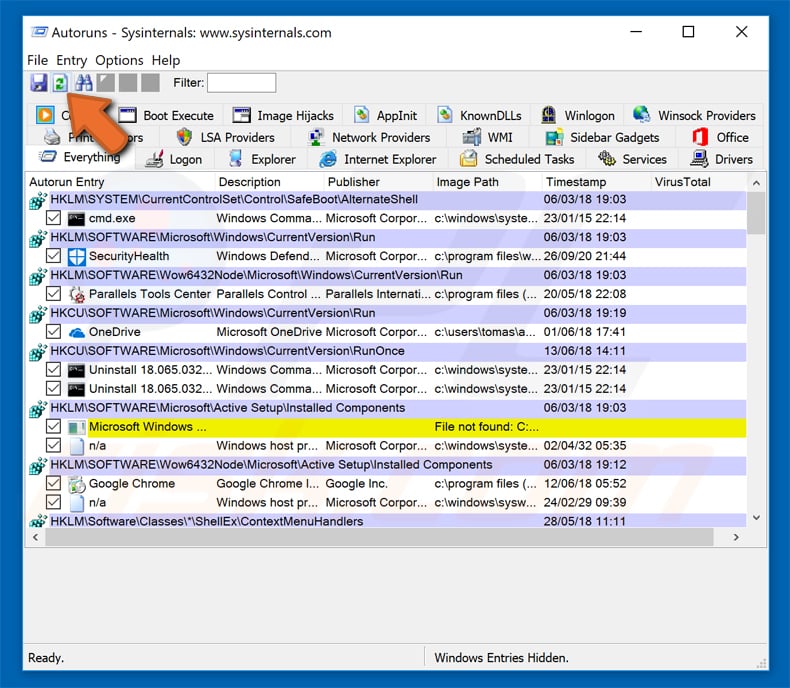

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

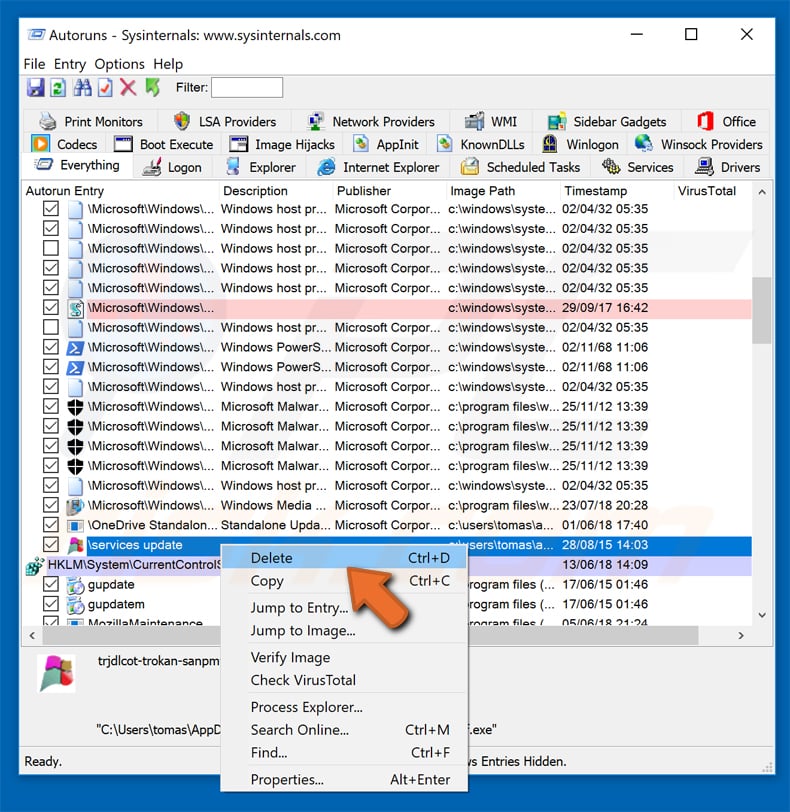

Schrijf het volledige pad en de naam op. Merk op dat sommige malware de procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam en kiest u 'Delete'.

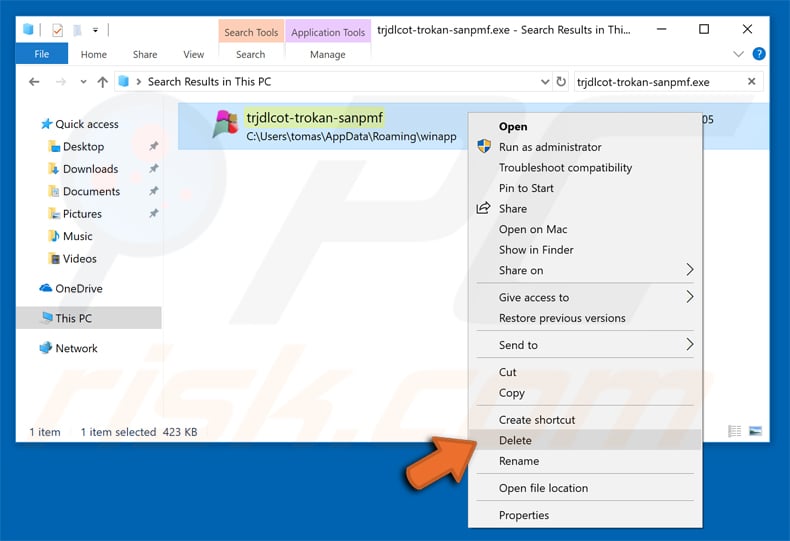

Nadat u de malware hebt verwijderd via de Autoruns-applicatie (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij de volgende opstart van het systeem), moet u de malwarenaam op uw computer zoeken. Zorg dat u verborgen mappen en bestanden inschakelt voordat u doorgaat. Als u het bestand van de malware vindt, verwijder het dan.

Start uw computer opnieuw op in normale modus. Door deze stappen te volgen, kunt u eventuele malware van uw computer verwijderen. Merk op dat voor het handmatig verwijderen van malware een grondige computerkennis noodzakelijk is. Het wordt daarom aanbevolen om de verwijdering van malware over te laten aan antivirus- en antimalwareprogramma's. Deze stappen werken mogelijk niet met geavanceerde malware-infecties. Zoals altijd is het beter om besmettingen te voorkomen dan achteraf malware te moeten verwijderen. Om ervoor te zorgen dat uw computer veilig blijft, moet u steeds de meest recente updates van het besturingssysteem installeren en antivirussoftware gebruiken.

Om zeker te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie