Hoe Bobik malware te verwijderen van het besturingssysteem

TrojanOok bekend als: Bobik RAT (Remote Access Trojan)

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat is Bobik?

Bobik is een kwaadaardige software geclassificeerd als een RAT (Remote Access Trojan). Deze trojans zijn ontworpen om toegang op afstand/controle over geïnfecteerde machines mogelijk te maken. Bobik kan verschillende kwaadaardige activiteiten uitvoeren, waaronder: keteninfecties veroorzaken, gegevens stelen en besmette apparaten toevoegen aan een botnet om DDoS-aanvallen uit te voeren.

Deze malware is actief gebruikt in geopolitieke aanvallen tegen Oekraïne en zijn bondgenoten. DDoS-aanvallen met Bobik zijn cybercriminele elementen in de Oekraïense oorlog.

Deze activiteit is in verband gebracht met een weinig bekende pro-Russische hackersgroep genaamd NoName057(16); verder geverifieerd door het bewijs dat is verzameld door de onderzoekers van Avast - zoals de opschepperij van de groep op Telegram die samenviel met de DDoS-aanvallen van Bobik. Avast heeft echter ook geschat dat de succespercentages van deze hackersgroep variëren van 20-40%.

Bobik malware overzicht

Bobik is een Remote Access Trojan (RAT) - een type malware dat cybercriminelen in staat stelt om op afstand toegang te krijgen tot geïnfecteerde systemen en deze te besturen. RAT's zijn meestal multifunctionele programma's, die een veel verschillende schade kunnen aanrichten, afhankelijk van de doelen van de cybercriminelen.

Bobik heeft spyware-mogelijkheden - downloaden van bestanden, verzamelen van systeem-/gebruikersgegevens en keylogging (toetsaanslagregistratie). Dit programma kan ook lopende processen beheren en beëindigen.

Aangezien Bobik bestanden kan uploaden en uitvoeren, is het in staat om kettinginfecties te veroorzaken. Met andere woorden, deze RAT kan extra malware downloaden/installeren. Theoretisch kan een dergelijke mogelijkheid worden gebruikt om zowat elk type kwaadaardige software in een gecompromitteerd systeem te introduceren (bv. trojans, ransomware, cryptominers, enz.); het is echter vermeldenswaard dat er vaak bepaalde beperkingen zijn aan welke payloads met succes kunnen worden geïnjecteerd.

Bobik kan ook DDoS-aanvallen (Distributed Denial-of-Service) lanceren. Bij deze aanvallen worden in principe een groot aantal verzoeken verzonden (door botnets) om een dienst te verstoren. Bij DDoS-aanvallen kunnen legitieme verzoeken verloren gaan, of kan de dienst zelf (bv. website, apparaat, netwerk, enz.) crashen onder de druk.

Deze kwaadaardige activiteit kan bijzonder schadelijk zijn, omdat ze een vitale dienst (bv. in de gezondheidszorg, de financiële sector, de energiesector, het onderwijs of andere sectoren) buiten werking kan stellen en gedurende cruciale minuten, weken of zelfs langer onbeschikbaar kan maken.

Apparaten die worden toegevoegd aan een botnet dat wordt gebruikt om dergelijke aanvallen te realiseren, kunnen te maken krijgen met verminderde systeemprestaties en zelfs uitvallen. RAT-infecties kunnen leiden tot gegevensverlies, ernstige privacyproblemen, financiële verliezen en identiteitsdiefstal.

Bobik gebruikt bij aanvallen tegen Oekraïne en bondgenoten

Bobik is gebruikt bij meerdere aanvallen tegen verschillende sectoren in Oekraïne en de landen die Oekraïne ondersteunen en omringen. Deze cybercriminaliteit is gelinkt aan de pro-Russische groep genaamd NoName057(16). Op het moment van schrijven heeft deze hackersgroep zich uitsluitend beziggehouden met DDoS-aanvallen.

DDoS-gerelateerde activiteiten berusten op botnets. Onderzoekers van Avast hebben honderden aantallen geverifieerd, maar (gezien de benodigde hoeveelheid) zijn er waarschijnlijk meer dan duizend getroffen geïnfecteerde machines. Grote aantallen bots (gedupeerde apparaten) bevinden zich in Brazilië, India en Zuidoost-Azië.

Bij de meeste van de geanalyseerde aanvallen begon de infectieketen van Bobik met de RedLine Stealer. Deze malware liet Bobik vallen, die op zijn beurt de DDoS-module introduceerde die vervolgens contact opnam met de Command and Control (C&C)-server om de doelwitlijst te verkrijgen.

Avast heeft een uitgebreid, chronologisch verslag samengesteld van alle DDoS-aanvallen van Bobik. Een overzicht van de inhoud: de aanvallen werden uitgevoerd tegen websites van de volgende Oekraïense sectoren - overheid, militairen, wapenleveranciers, banken en financiële instellingen, energie (elektriciteit, gas), transport (spoorwegen, busdiensten), nieuwsuitzendingen, postdiensten, onderwijs (scholen, universiteiten), enzovoort.

Bobik richtte zich ook op multinationals die hun steun aan Oekraïne hebben betuigd, waaronder G4S, GKN Ltd en Verizon Communications.

Tot de aangevallen Poolse websites behoren de volgende sectoren: overheid (presidentieel bureau, Sejm, luchtruim, cyberspace, enz.), militairen (nationale defensie, wapenproductie), justitie/recht (regionale en districtsrechtbanken), luchthavens, enz.

Litouwse websites - overheid (landsverdediging, cultuur, onderwijs, wetenschap en andere ministeries), banken en financiële instellingen, vervoer (luchthavens, spoorwegen, busdiensten), en andere sectoren.

In Letland waren de aanvallen gericht op de financiële sector. Ook de centrale bank van Estland, de vervoersector (luchthavens, zeevervoer) en het grootste onlinenieuwsportaal waren het doelwit.

Ook Finse overheidsinstellingen en de politie werden het doelwit van aanvallen. Noorse financiële instellingen en sites van transport- en postdiensten werden aangevallen. Ook de website van de grootste bank van Denemarken werd het doelwit van aanvallen met Bobik.

| Naam | Bobik RAT (Remote Access Trojan) |

| Type bedreiging | RAT (Remote Access Trojan), Trojan, password-stealing virus, banking malware, spyware. |

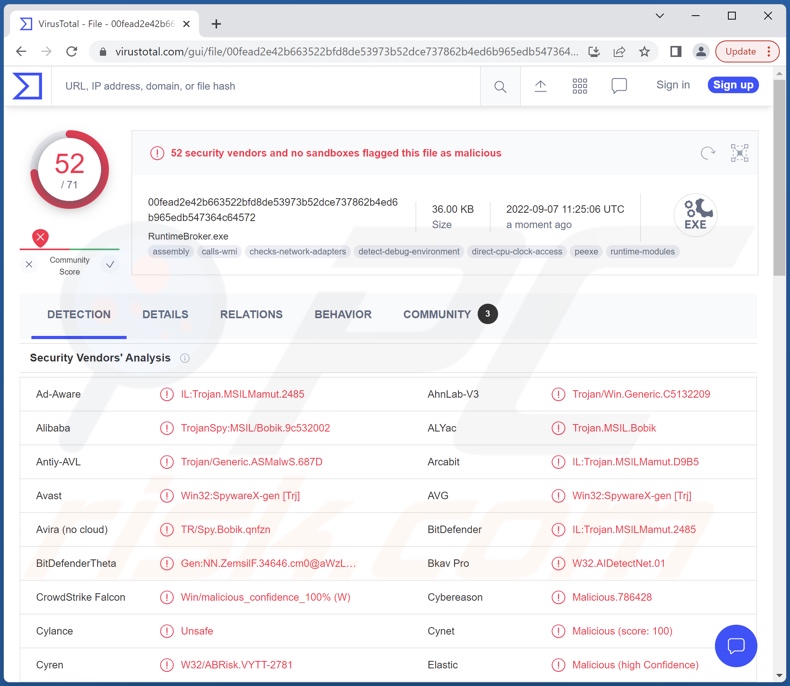

| Detectienamen | Avast (Win32:SpywareX-gen [Trj]), Combo Cleaner (IL:Trojan.MSILMamut.2485), ESET-NOD32 (een variant van MSIL/Small.GW), Kaspersky (HEUR:Trojan-Spy.MSIL.Bobik.gen), Microsoft ( Trojan:MSIL/WizzMonetize.LML!MTB), volledige lijst van detecties (VirusTotal) |

| Verspreidingsmethodes | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, software 'cracks'. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer toegevoegd aan een botnet. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Gelijkaardige malware voorbeelden

We hebben duizenden malware-samples geanalyseerd; Aurora, Eternity, NetDooka, Borat - zijn enkele voorbeelden van programma's die DDoS-aanvallen kunnen uitvoeren, terwijl WhisperGate, Cobalt Strike, CONTI, HermeticWiper, Vote2024, CaddyWiper, Pterodo - programma's zijn die zijn gebruikt bij of gelinkt zijn aan geopolitieke aanvallen tegen Oekraïne.

Hoe heeft Bobik mijn computer geïnfiltreerd?

Malware wordt verspreid via phishing en social engineering technieken. Kwaadaardige software wordt meestal vermomd als of gebundeld met gewone inhoud. Geïnfecteerde bestanden kunnen uitvoerbare bestanden (.exe, .run, enz.), archieven (ZIP, RAR, enz.), Microsoft Office- en PDF-documenten, JavaScript, enz. zijn. Nadat een kwaadaardig bestand is uitgevoerd, uitgevoerd of anderszins geopend - wordt het infectieproces in gang gezet.

De meest gebruikte verspreidingsmethoden zijn: kwaadaardige bijlagen/links in spam-e-mails en -berichten, drive-by (stiekeme/bedrieglijke) downloads, online oplichting, dubieuze downloadbronnen (bijv. freeware en websites van derden, peer-to-peer netwerken, enz.), illegale programma-activeringstools ("cracks"), nepupdates en malvertising.

Hoe voorkom ik de installatie van malware?

Wij raden u ten zeerste aan voorzichtig te zijn met inkomende e-mail. De bijlagen en koppelingen die in verdachte/irrelevante e-mails worden aangetroffen - mogen niet worden geopend aangezien dat kan resulteren in een systeeminfectie. Bovendien, is het essentieel om waakzaam te zijn bij het browsen aangezien nep en kwaadaardig materiaal meestal legitiem lijkt.

Wij adviseren om alleen te downloaden van officiële en geverifieerde bronnen. Het is net zo belangrijk om software te activeren en bij te werken met echte tools, aangezien illegale activeringsprogramma's ("cracking") en nepupdates malware kunnen bevatten.

Het is van het grootste belang dat u een betrouwbaar antivirusprogramma installeert en up-to-date houdt. Beveiligingsprogramma's moeten worden gebruikt om regelmatig systeemscans uit te voeren en gedetecteerde bedreigingen te verwijderen. Als u denkt dat uw computer al geïnfecteerd is, raden wij u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is Bobik?

- STAP 1. Handmatige verwijdering van Bobik malware.

- STAP 2. Controleer of uw computer schoon is.

Hoe verwijder ik malware handmatig?

Handmatig malware verwijderen is een ingewikkelde taak - meestal is het het beste om antivirus of anti-malware programma's dit automatisch te laten doen. Om deze malware te verwijderen raden wij u aan Combo Cleaner Antivirus voor Windows te gebruiken.

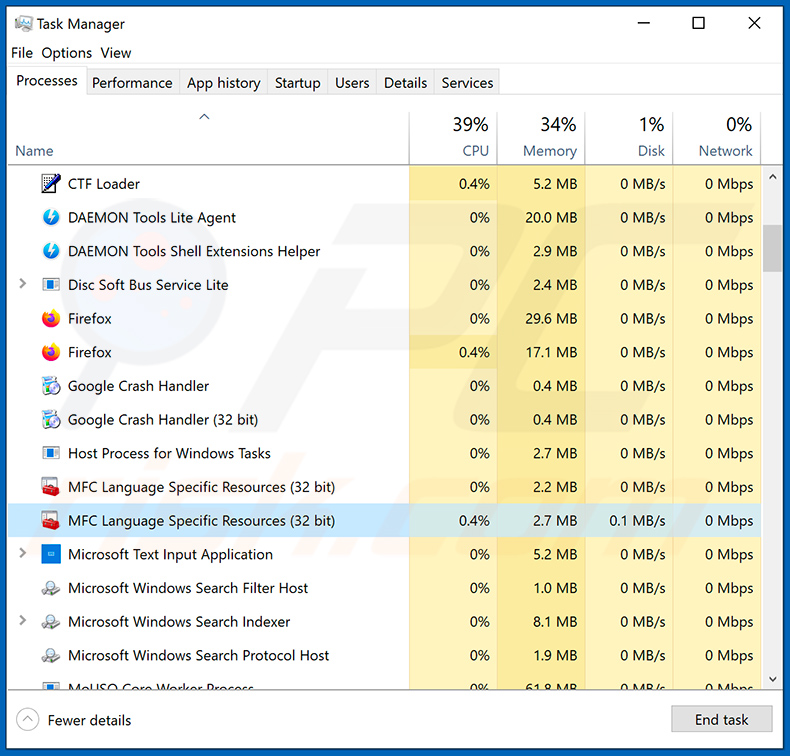

Als u malware handmatig wilt verwijderen, is de eerste stap het identificeren van de naam van de malware die u probeert te verwijderen. Hier is een voorbeeld van een verdacht programma dat draait op de computer van een gebruiker:

Als u de lijst van programma's die op uw computer draaien hebt gecontroleerd, bijvoorbeeld met taakbeheer, en een programma hebt gevonden dat er verdacht uitziet, moet u doorgaan met deze stappen:

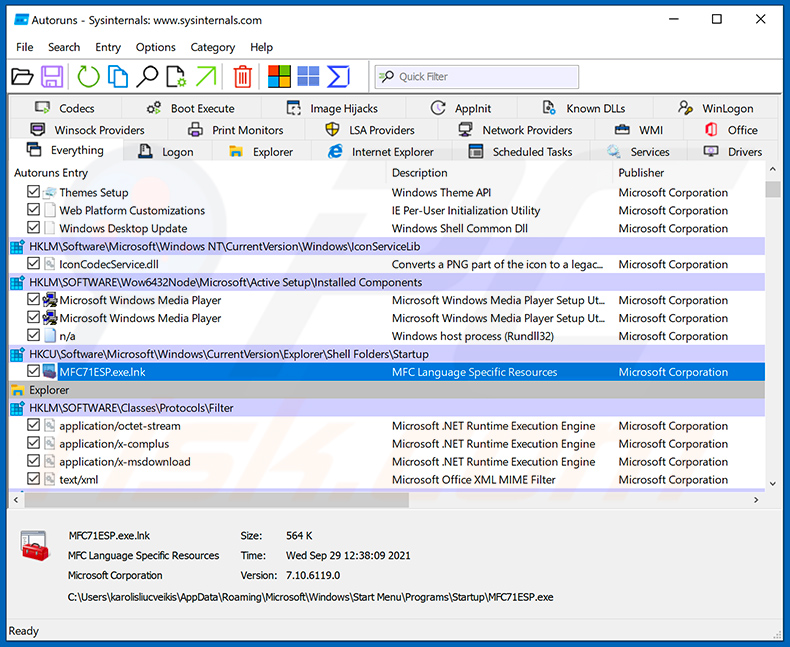

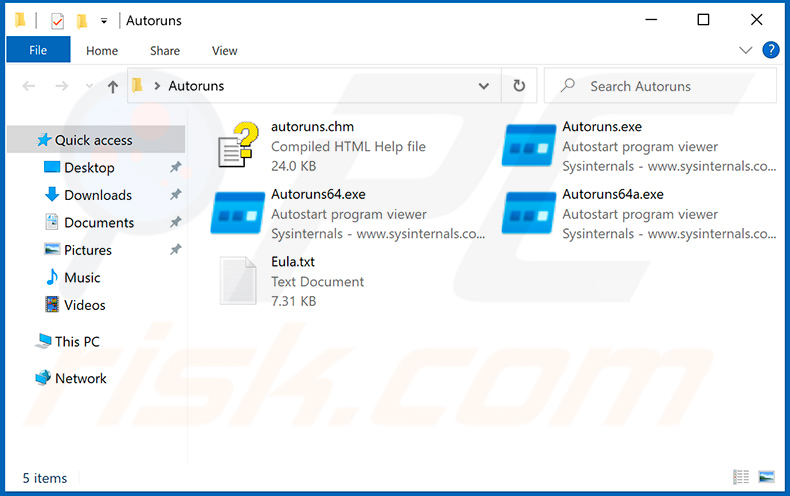

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

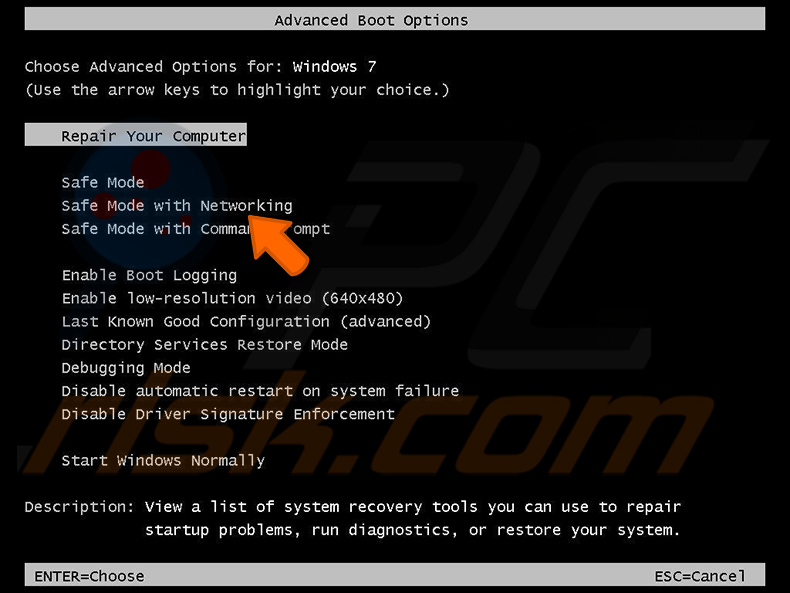

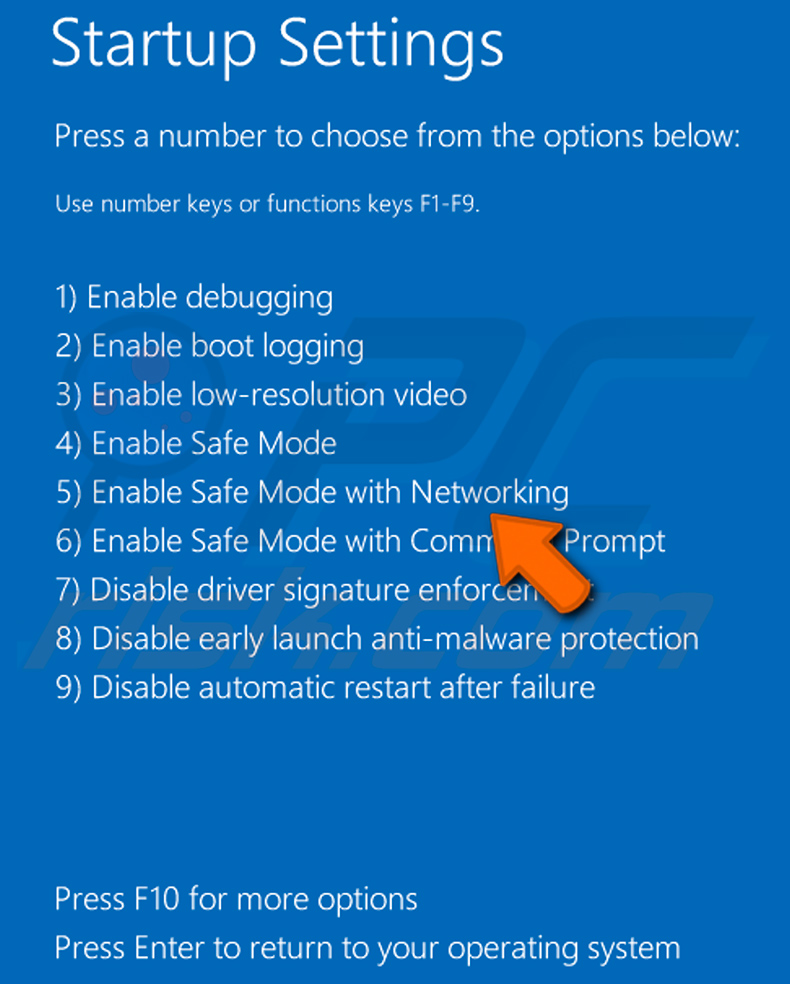

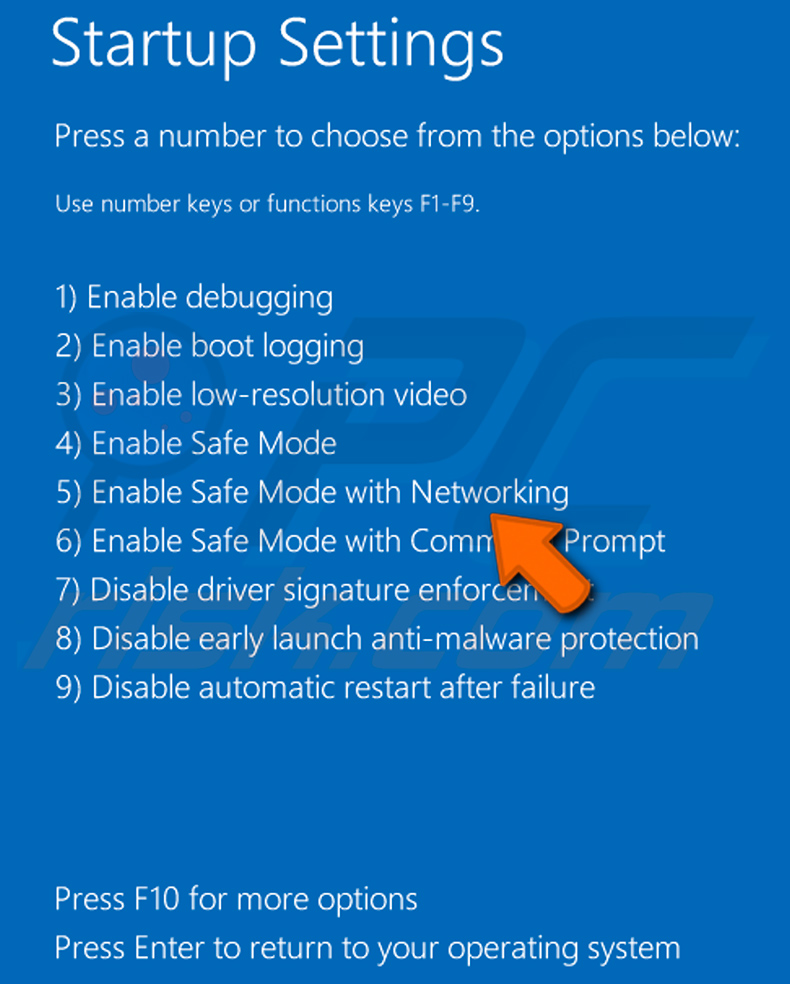

Herstart uw computer in Veilige modus:

Herstart uw computer in Veilige modus:

Windows XP en Windows 7 gebruikers: Start uw computer in veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten, klik op OK. Druk tijdens het opstarten van uw computer meerdere malen op de toets F8 op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet en selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die toont hoe Windows 7 op te starten in "Veilige modus met netwerkmogelijkheden":

Windows 8 gebruikers: Windows 8 starten in veilige modus met netwerkmogelijkheden - Ga naar het startscherm van Windows 8, typ Geavanceerd, selecteer in de zoekresultaten Instellingen. Klik op Geavanceerde opstartopties, in het geopende venster "Algemene pc-instellingen" selecteert u Geavanceerd opstarten.

Klik op de knop "Nu opnieuw opstarten". Uw computer zal nu opnieuw opstarten in het "Geavanceerde opstartopties menu". Klik op de knop "Problemen oplossen", en vervolgens op de knop "Geavanceerde opties". In het scherm met geavanceerde opties klikt u op "Opstartinstellingen".

Klik op de knop "Herstarten". Uw PC zal opnieuw opstarten in het scherm "Opstartinstellingen". Druk op F5 om op te starten in Veilige modus met netwerkmogelijkheden.

Video die toont hoe Windows 8 op te starten in "Veilige modus met netwerkmogelijkheden":

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het pictogram Power. Klik in het geopende menu op "Herstart" terwijl u de "Shift"-toets op uw toetsenbord ingedrukt houdt. In het venster "Kies een optie" klikt u op "Problemen oplossen", vervolgens selecteert u "Geavanceerde opties".

In het menu "Geavanceerde opties" selecteert u "Opstartinstellingen" en klikt u op de knop "Herstarten". In het volgende venster moet u op de toets "F5" op uw toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkmogelijkheden.

Video die toont hoe Windows 10 op te starten in "Veilige modus met netwerkmogelijkheden":

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

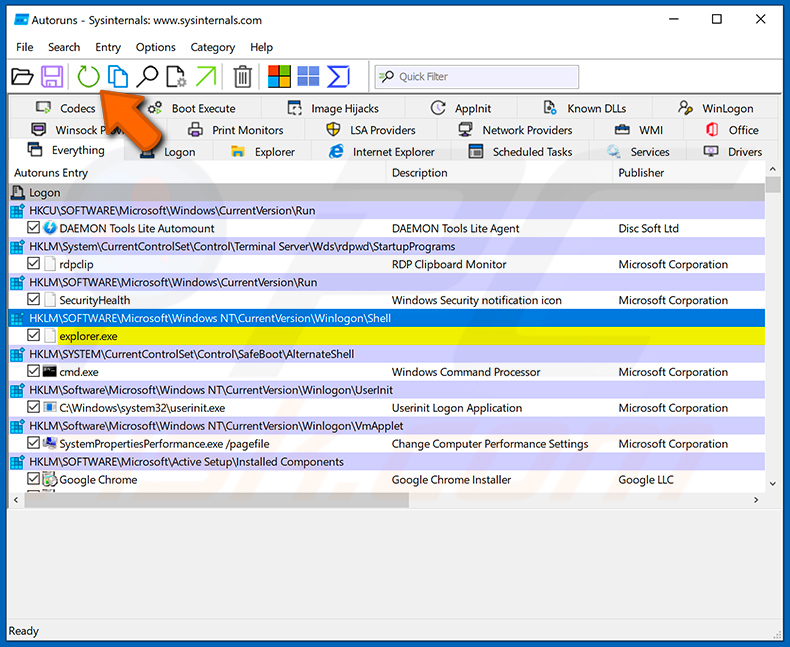

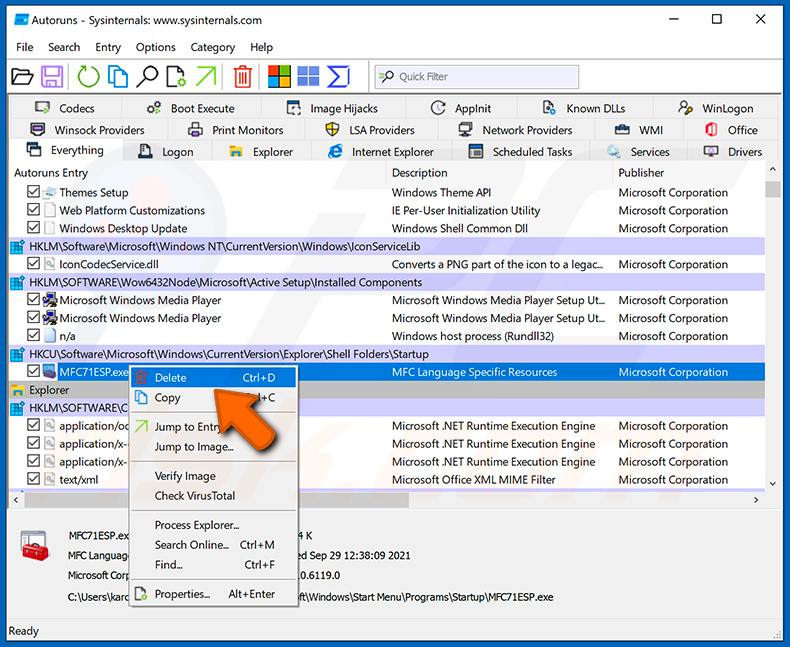

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

Check de lijst die door de Autoruns toepassing en zoek het malware bestand dat u wilt verwijderen.

Check de lijst die door de Autoruns toepassing en zoek het malware bestand dat u wilt verwijderen.

U moet het volledige pad en de naam opschrijven. Merk op dat sommige malware procesnamen verbergt onder legitieme Windows procesnamen. In dit stadium is het zeer belangrijk om te vermijden dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam ervan en kiest u "Verwijderen".

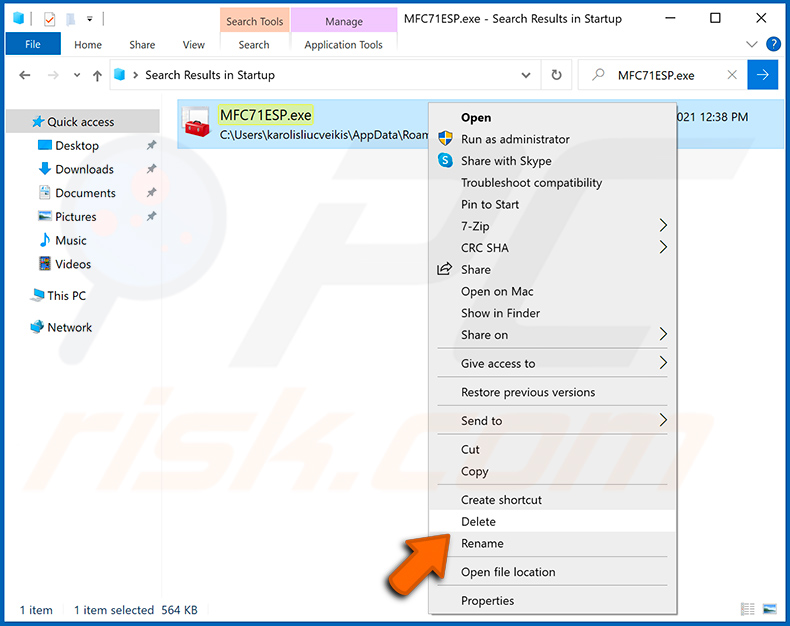

Na het verwijderen van de malware via de Autoruns toepassing (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij het volgende opstarten van het systeem), moet u zoeken naar de naam van de malware op uw computer. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verder gaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Herstart uw computer in de normale modus. Het volgen van deze stappen zou alle malware van uw computer moeten verwijderen. Merk op dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u deze vaardigheden niet hebt, laat malwareverwijdering dan over aan antivirus- en anti-malwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan te proberen later malware te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates voor het besturingssysteem en gebruikt u antivirussoftware. Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden wij u aan uw computer te scannen met Combo Cleaner Antivirus voor Windows.

Veelgestelde vragen (FAQ)

Mijn computer is geïnfecteerd met Bobik malware, moet ik mijn opslagapparaat formatteren om er vanaf te komen?

Nee, voor de verwijdering van Bobik is formatteren niet nodig.

Wat zijn de grootste problemen die Bobik-malware kan veroorzaken?

De bedreigingen die een kwaadaardig programma met zich meebrengt, hangen af van zijn capaciteiten en de modus operandi van de cybercriminelen. Bobik is een RAT - malware die in staat is om op afstand toegang te krijgen tot/controle uit te oefenen over geïnfecteerde machines. Het kan onder meer systeem-/gebruikersgegevens extraheren, keylogging, bestanden downloaden, enz. Deze trojan kan worden gebruikt om aanvullende malware te downloaden/installeren. Het kan ook worden gebruikt om DDoS-aanvallen uit te voeren. Vermeld moet worden dat Bobik is gebruikt als cyberwar-element in de Oekraïense oorlog. Deze RAT maakte het mogelijk DDoS-aanvallen uit te voeren tegen verschillende sectorwebsites van Oekraïne en zijn bondgenoten.

Wat is het doel van Bobik-malware?

Gewoonlijk wordt malware gebruikt om winst te maken; Bobik kan ook worden ingezet om inkomsten te genereren. Dit programma is echter op grote schaal gebruikt bij DDoS-aanvallen als onderdeel van geopolitiek gemotiveerde aanvallen tegen Oekraïne en andere landen die Oekraïne steunen.

Hoe heeft de Bobik-malware mijn computer geïnfiltreerd?

Malware wordt voornamelijk verspreid via spam e-mails/berichten, online oplichting, drive-by downloads, onbetrouwbare downloadbronnen (bijv. freeware en gratis file-hosting sites, P2P sharing netwerken, etc.), illegale programma-activeringstools ("cracks"), nep-updaters, en malvertising. Bovendien kunnen sommige schadelijke programma's zichzelf verspreiden via lokale netwerken en verwisselbare opslagapparaten (bijv. externe harde schijven, verwisselbare opslagapparaten, etc.).

Beschermt Combo Cleaner mij tegen malware?

Ja, Combo Cleaner kan bijna alle bekende malware-infecties detecteren en verwijderen. Aangezien kwaadaardige software van hoge kwaliteit zich vaak diep in systemen verbergt, is het uitvoeren van een volledige systeemscan van cruciaal belang voor de detectie ervan.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie