Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

RevengeRAT virusverwijderingsgids

Wat is RevengeRAT?

RevengeRAT (ook bekend als Revetrat) is een risicovolle computerinfectie die gecategoriseerd is als een RAT (trojan voor externe toegang). Het doel van deze malware is om de cybercriminelen vanop afstand toegang te geven tot de geïnfecteerde machine en hen in staat te stellen om deze te manipuleren. Onderzoeksresultaten tonen aan dat cybercriminelen deze infectie verspreiden met behulp van email-spamcampagnes (kwaadaardige MS Office bijlagen). Als er een trojan-infectie zoals RevengeRAT geïnstalleerd is op uw computer, dan kan dit veel problemen veroorzaken.

Zoals hierboven vermeld, stellen RAT's bedreigingsactoren (cybercriminelen) in staat om de geïnfecteerde machines vanop afstand te manipuleren. Door RevengeRAT te gebruiken, kunnen de cybercriminelen de services/processen/bestanden van het systeem beheren, het Windows-registeritems en hosts-bestand bewerken, toetsaanslagen registreren, accountreferenties stelen, toegang krijgen tot verschillende hardware (bijv. webcam), shell-opdrachten uitvoeren, enzovoort. Daarom kunnen deze personen gemakkelijk veel schade aanrichten. Allereerst kunnen de wijzigingen die aangebracht werden aan het systeem de prestaties aanzienlijk verminderen en kan herstel erg moeilijk/onmogelijk zijn. Bovendien kunnen cybercriminelen ernstige privacyproblemen veroorzaken door toetsaanslagen te registreren en de accountgegevens te stelen. Het is duidelijk dat de bedreigingsactoren ernaar streven om zoveel mogelijk inkomsten te verkrijgen. Vandaar dat de gekaapte bank-, sociale netwerk-, e-mail- en andere accounts op verschillende manieren misbruikt kunnen worden, zoals directe geldoverdracht, online aankopen, geld lenen van contacten, enzovoort. De slachtoffers van een dergelijke trojan verliezen niet alleen hun spaargeld, maar krijgen ook enorme schulden en hun identiteit kan gestolen worden. Zoals eerder gezegd, laat RevengeRAT ook aan de cybercriminelen toe om shell-commando's uit te voeren die gebruikt kunnen worden om het systeem op verschillende manieren te besturen. Houd er rekening mee dat de shell-opdrachten ook gebruikt kunnen worden om kettinginfecties te veroorzaken, wat betekent dat de cybercriminelen extra malware in het systeem injecteren. RAT's zoals RevengeRAT worden meestal gebruikt om infecties te verspreiden die volledig verschillende mogelijkheden/doeleinden hebben (bijvoorbeeld, ransomware, cryptominers, enz.) Samengevat vormt RevengeRAT een enorme bedreiging voor de privacy/computerveiligheid van de gebruiker en daarom moet het zo snel mogelijk verwijderd worden.

| Naam | Revetrat virus |

| Bedreigingstype | Trojan, wachtwoordstelend virus, online banking malware, spyware |

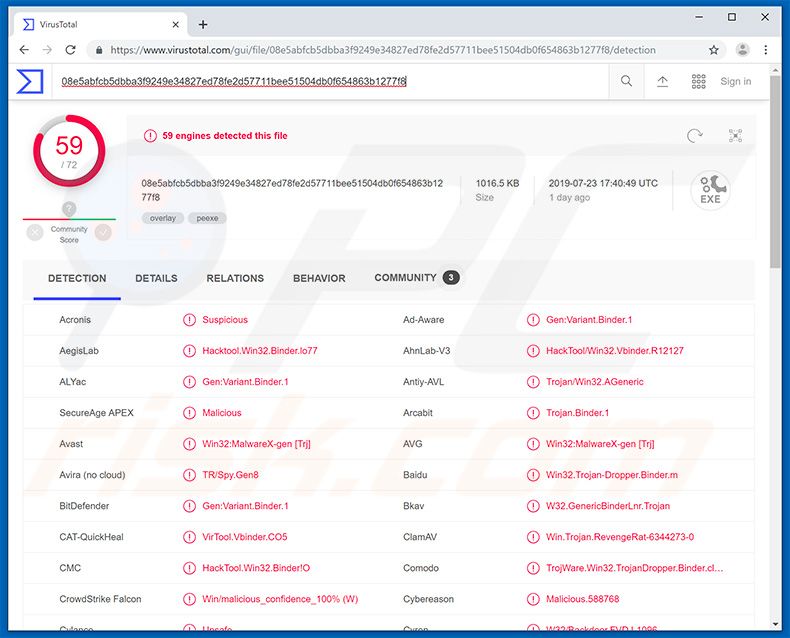

| Detectie Namen | Avast (Win32:MalwareX-gen [Trj]), BitDefender (Gen:Variant.Binder.1), ESET-NOD32 (Win32/TrojanDropper.Binder.NBH), Kaspersky (HackTool.Win32.Binder.bs), Volledige Lijst (VirusTotal) |

| Symptomen | Trojans zijn ontworpen om heimelijk in de computer van het slachtoffer te infiltreren en te wachten, dus er zijn geen specifieke symptomen duidelijk zichtbaar op een geïnfecteerde machine. |

| Verspreidingsmethoden | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, softwarecracks. |

| Schade | Gestolen bankgegevens en wachtwoorden, identiteitsdiefstal, de computer van het slachtoffer wordt toegevoegd aan een botnet. |

| Verwijdering |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Er zijn veel trojan-infecties die vergelijkbare kenmerken hebben als RevengeRAT. TrickBot, FormBook, Emotet, Hancitor, Adwind - de lijst met voorbeelden gaat maar door. De functionaliteit kan enigszins verschillen (sommige verzamelen informatie, sommige veroorzaken kettinginfecties, sommige minen cryptocurrency, enzovoort). Uiteindelijk hebben ze allemaal één ding gemeen: ze vormen een bedreiging voor de privacy van de gebruiker en voor de veiligheid van de computer. Daarom is het verwijderen van trojan-infecties van groot belang.

Hoe infiltreerde RevengeRAT in mijn computer?

Zoals hierboven vermeld, wordt RevengeRAT meestal verspreid met behulp van email-spamcampagnes die kwaadaardige Microsoft Office-documenten leveren. Om hun sporen te verbergen en om antivirusdetectie te voorkomen, voeren de cybercriminelen een reeks acties uit om malware in het systeem te injecteren. Eénmaal geopend, vraagt de misleidende bijlage om macroopdrachten in te schakelen. Eénmaal ingeschakeld, gebruikt het document een sjablooninjectietechniek om een OLE-document met schadelijke macro's te downloaden en te openen. Dit document gebruikt macro-opdrachten om een MS Excel-bestand te downloaden en uit te voeren dat een andere opdracht decodeert en uitvoert die gebruikt wordt om kwaadaardige JavaScript te downloaden. Het script wordt gehost op de Blogspot-pagina waarvan het domein wordt ingekort met behulp van de Bit.ly-service. Vervolgens wordt het schadelijke JavaScript uitgevoerd dat opdrachten van Pastebin-pagina's grijpt en uiteindelijk uitvoert om RevengeRAT in het systeem te injecteren. Voordat het dit doet, doodt het schadelijke JavaScript echter een aantal actieve processen, waaronder Windows Defender en verschillende apps met betrekking tot Microsoft Office. Het schakelt ook de beveiligde weergave van Office uit. Nu lijkt het hele proces ingewikkeld, maar dat is het niet. Houd er rekening mee dat Blogspot, Bit.ly en Pastebin volledig legitieme websites/services zijn en niets te maken hebben met RevengeRAT-malware. Dit zijn slechts tools die gebruikt worden door de cybercriminelen. Bovendien is het vermeldenswaard dat RevengeRAT een publiekelijk toegankelijk op hackerforums heeft en daarom kan iedereen deze malware downloaden en verspreiden. Om deze reden zullen de verspreidingsmethoden zeer waarschijnlijk variëren. Trojan-infecties worden waarschijnlijk ook verspreid met behulp van onofficiële software downloadbronnen (gratis file hosting websites, freeware downloadwebsites, Peer-to-Peer [P2P] netwerken, enz.), en valse updaters/cracks.

Hoe de installatie van malware te vermijden?

Wees altijd voorzichtig met alle e-mailbijlagen. Als de ontvangen bijlage niet relevant is en u niet aangaat, open deze dan niet. Bestanden/links ontvangen van verdachte/onherkenbare e-mailadressen moeten ook genegeerd worden. Houd er rekening mee dat criminelen vaak e-mails verzenden met berichten die letterlijk te mooi zijn om waar te zijn (bijv. "U heeftt een miljoen dollar gewonnen", "iemand heeft geld naar je bankrekening overgemaakt", enz.) De bijlagen worden zeer waarschijnlijk ook voorgesteld als belangrijke documenten (bijv. facturen, kwitanties, enz.) Daarom moet u daar nooit intrappen. Bovendien raden we u ten zeerste aan om versie 2010 of nieuwere versies van Microsoft Office te gebruiken, omdat de eerdere versies niet geïmplementeerd zijn met de beveiligde weergave-modus die voorkomt dat nieuwe documenten automatisch macro-opdrachten uitvoeren. Download programma's alleen van officiële bronnen, bij voorkeur met behulp van directe downloadlinks. Downloaders/installers van externe partijen bevatten vaak frauduleuze applicaties en daarom mogen dergelijke tools nooit gebruikt worden. Het is ook uiterst belangrijk om de geïnstalleerde applicaties/besturingssystemen up-to-date te houden. Gebruik echter alleen de geïmplementeerde functies of tools die door de officiële ontwikkelaar geleverd worden. Cracking apps mogen ook niet worden gebruikt, niet alleen omdat softwarepiraterij een vorm van cybercriminaliteit is, maar ook omdat de overgrote meerderheid van de cracktools vals zijn, wat betekent dat het risico op infecties extreem hoog is. De sleutel tot computerveiligheid is voorzichtigheid. Als u denkt dat uw computer al geïnfecteerd is, dan raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om de geïnfiltreerde malware automatisch te verwijderen.

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is RevengeRAT?

- STAP 1. Handmatige verwijdering van de RevengeRAT malware.

- STAP 2. Controleren of uw computer virusvrij is.

Hoe malware handmatig te verwijderen?

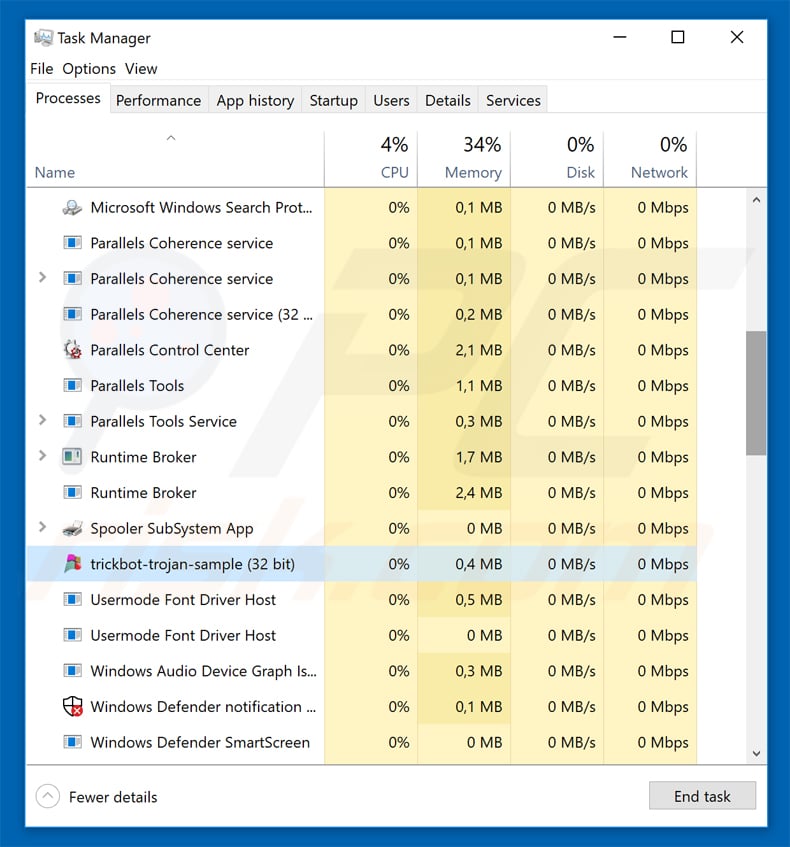

Handmatig verwijderen van malware is een gecompliceerde taak, meestal is het beter om antivirus- of antimalwareprogramma's dit automatisch te laten doen. Om deze malware te verwijderen, raden we aan Combo Cleaner Antivirus voor Windows te gebruiken. Als u malware handmatig wilt verwijderen, moet u eerst de naam kennen van de malware die u probeert te verwijderen. Hier een voorbeeld van een verdacht programma dat op de computer van de gebruiker wordt uitgevoerd:

Als u de lijst met programma's op uw computer hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer en een programma hebt geïdentificeerd dat er verdacht uitziet, gaat u verder met de volgende stappen:

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

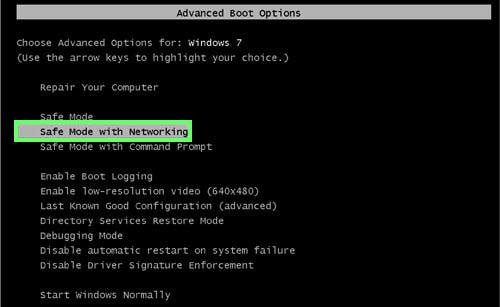

Herstart uw computer in Veilige Modus:

Herstart uw computer in Veilige Modus:

Windows XP en Windows 7 gebruikers: Tijdens het opstartproces van je computer druk je verschillende keren op de F8 toets op je toetsenbord tot het Geavanceerde Opties menu van Windows verschijnt. Dan selecteer je Veilige Modus met netwerk uit de lijst en druk je op ENTER.

Video die toont hoe Windows 7 te starten in "Veilige Modus met Netwerk":

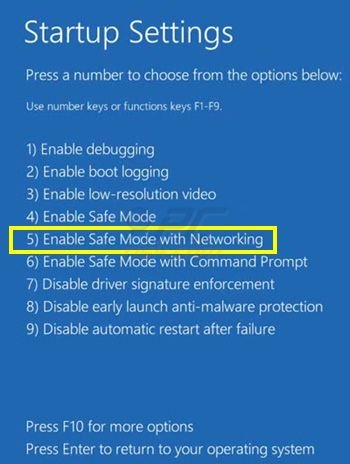

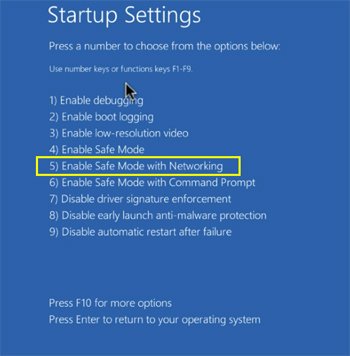

Windows 8 gebruikers: Ga naar het Windows 8 Start Scherm, typ Geavanceerd, in de zoekresultaten selecteer je Instellingen. Klik op geavanceerde startopties, in het geopende 'Algemene PC-instellingen' scherm selecteer je Geavanùceerde Opstart. Klik op de 'Nu herstarten'-knop. Je computer zal nu herstarten in het 'Geavanceerde Opstartopties menu'. Klik op de 'Probleemoplosser'-knop, klik dan op de 'Geavanceerde Opties'-knop. In het geavanceeerde opties scherm klik op 'Opstartinstellingen'. Klik op de 'Herstarten'-knop. Je PC zal nu herstarten naar het Opstart Instellingen scherm. Druk F5 om in Veilige Modus met netwerk te starten.

Video die toont hoe Windows 8 te starten in "Veilige Modus met Netwerk":

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het Power-icoon. In het geopende menu klik je op herstarten terwijl je de Shift-knop ingedrukt houdt. In het 'Kies een optie'-scherm klik je op 'Problemen oplossen' en selecteer je de 'Geavanceerde opties'. In het 'Geavanceerde-opties menu selecteer je opstartinstellingen en klik je op de 'Herstarten'-knop. In het volgende scherm moet je op de F5-knop drukken. Zo zal je besturingssysteem in veilige modus met netwerk herstart worden.

Video die toont hoe Windows 10 te starten in "Veilige Modus met Netwerk":

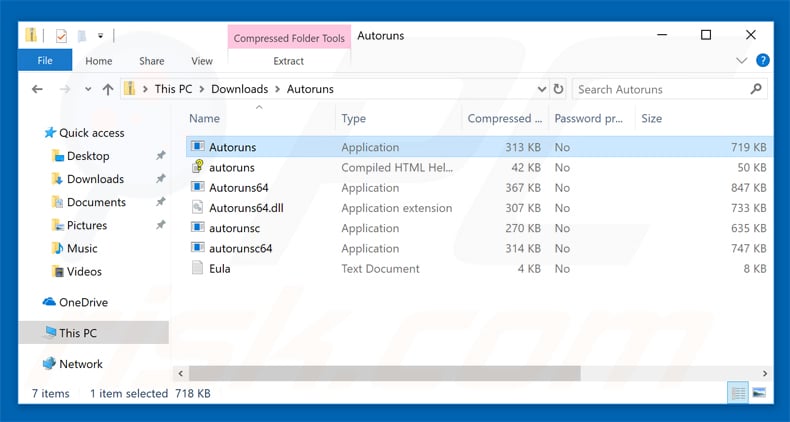

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

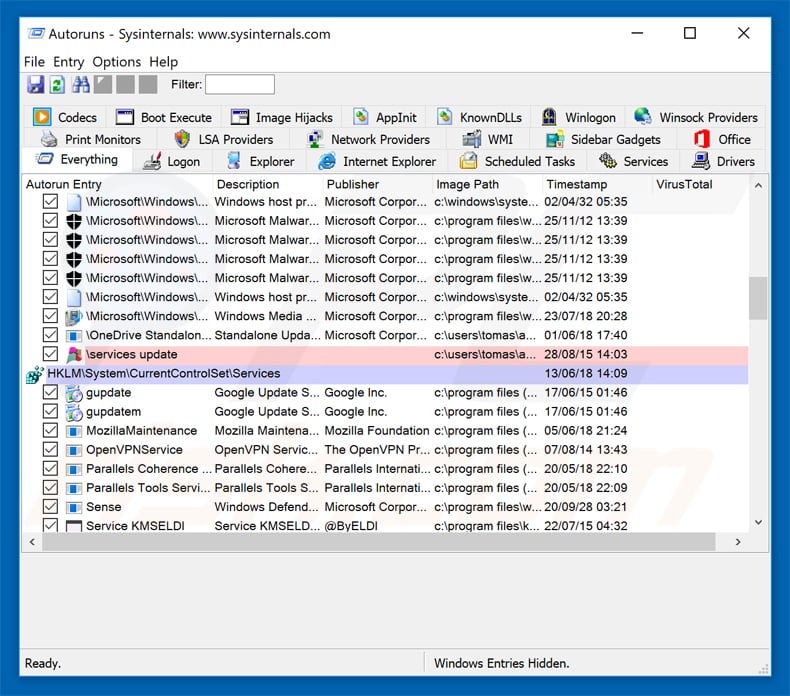

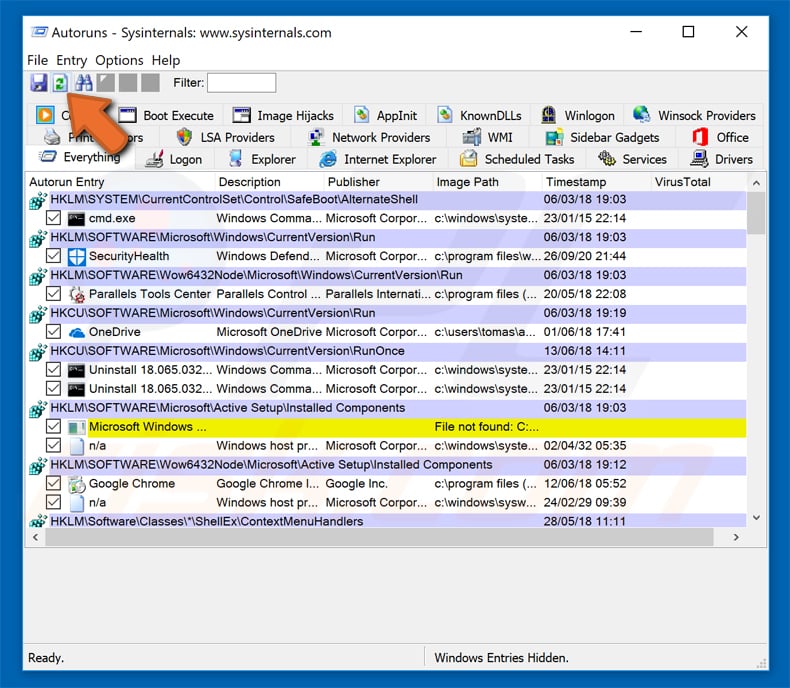

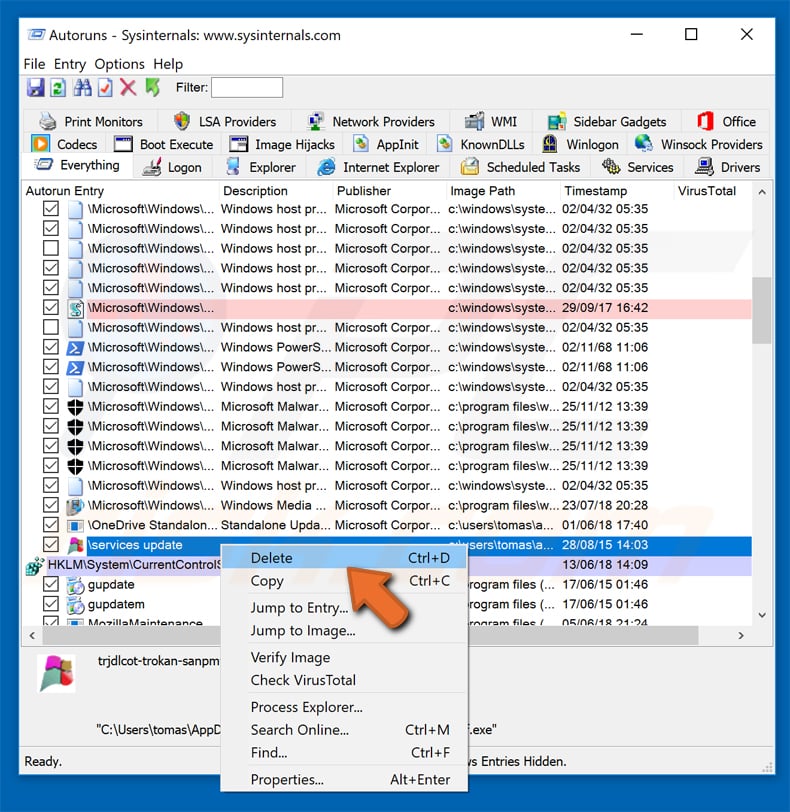

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

Schrijf het volledige pad en de naam op. Merk op dat sommige malware de procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam en kiest u 'Delete'.

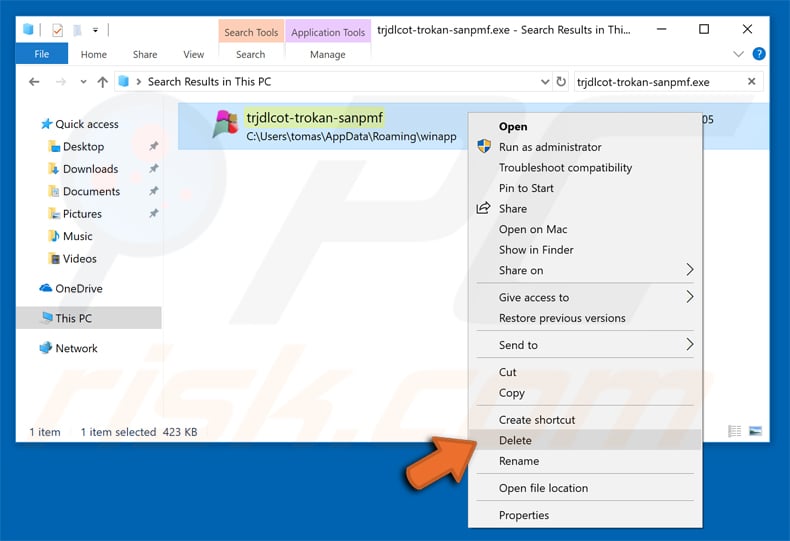

Nadat u de malware hebt verwijderd via de Autoruns-applicatie (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij de volgende opstart van het systeem), moet u de malwarenaam op uw computer zoeken. Zorg dat u verborgen mappen en bestanden inschakelt voordat u doorgaat. Als u het bestand van de malware vindt, verwijder het dan.

Start uw computer opnieuw op in normale modus. Door deze stappen te volgen, kunt u eventuele malware van uw computer verwijderen. Merk op dat voor het handmatig verwijderen van malware een grondige computerkennis noodzakelijk is. Het wordt daarom aanbevolen om de verwijdering van malware over te laten aan antivirus- en antimalwareprogramma's. Deze stappen werken mogelijk niet met geavanceerde malware-infecties. Zoals altijd is het beter om besmettingen te voorkomen dan achteraf malware te moeten verwijderen. Om ervoor te zorgen dat uw computer veilig blijft, moet u steeds de meest recente updates van het besturingssysteem installeren en antivirussoftware gebruiken.

Om zeker te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie