Vermijd opgelicht te worden door valse "LinkedIn" e-mails

Phishing/OplichtingOok bekend als: LinkedIn spam

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat zijn valse "LinkedIn" e-mails?

"LinkedIn email scam" verwijst naar spam campagnes - grootschalige operaties waarbij duizenden e-mails verstuurd worden die zich voordoen als berichten van LinkedIn. LinkedIn is een bedrijfs- en werkgerichte online dienst, ontworpen om te helpen bij professionele netwerkmogelijkheden.

Het doel van de valse "LinkedIn" e-mails is om de LinkedIn en/of e-mail accounts van gebruikers te stelen. Dit wordt bereikt door het promoten van phishing websites die vermomd zijn als inlogpagina's.

Inloggegevens (bijv. e-mailadressen, gebruikersnamen en wachtwoorden) die op zulke sites worden ingevoerd, worden blootgesteld aan scammers, die ze vervolgens kunnen gebruiken om toegang/controle te krijgen over de overeenkomstige accounts.

Meer over valse "LinkedIn" e-mails

De frauduleuze "LinkedIn" e-mails kunnen verschillende vermommingen dragen en over verschillende onderwerpen gaan. Deze mails promoten phishing websites door middel van links of bijgevoegde bestanden die naar deze pagina's leiden.

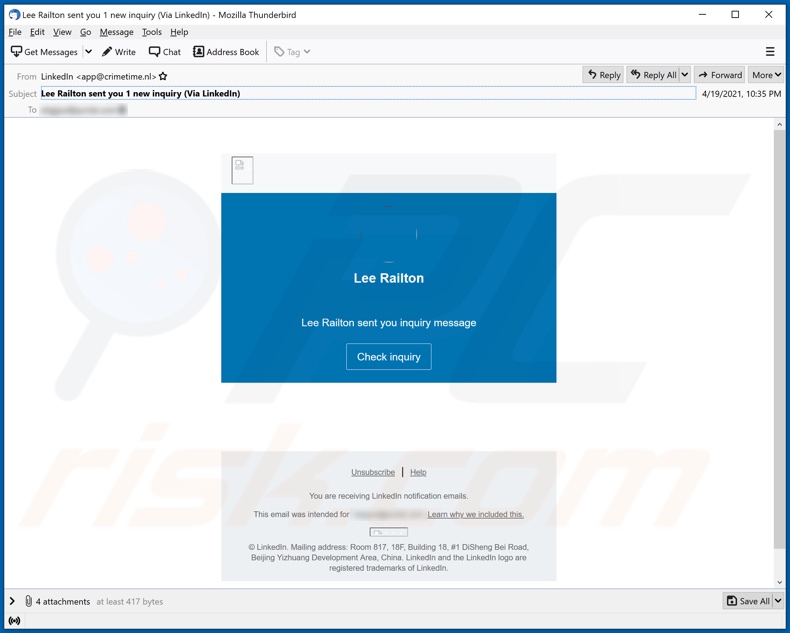

Bijvoorbeeld, frauduleuze e-mails met als titel/onderwerp "Lee Railton sent you 1 new inquiry (Via LinkedIn)" zijn vermomd als meldingen die ontvangers waarschuwen dat ze een ongelezen aanvraagbericht hebben. De onderzochte mails onderschreven phishing sites via links (knoppen) en bestandsbijlagen.

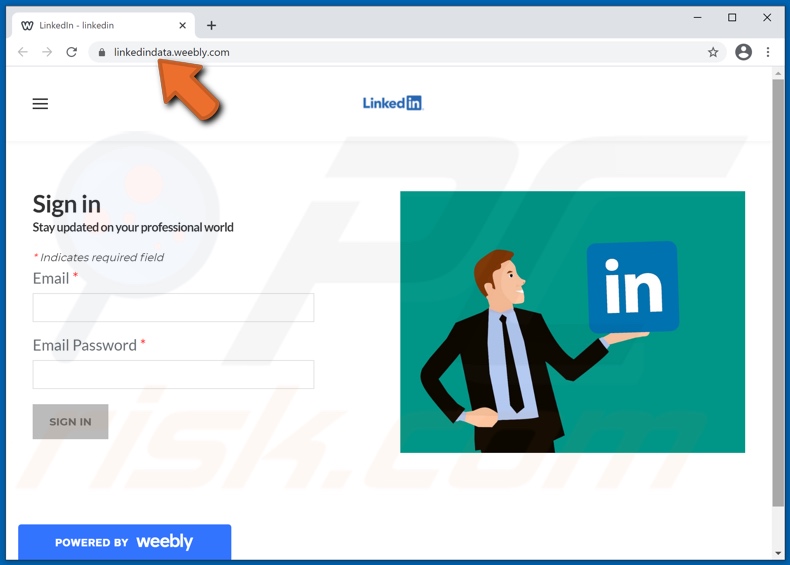

De valse "LinkedIn" website die via deze e-mailvariant werd doorgestuurd, werd gehost op Weebly (een legitieme webhostingservice) en vroeg gebruikers om zich aan te melden met hun e-mailaccountgegevens. Om te vermijden dat LinkedIn, e-mail of andere online accounts gestolen worden, is het aangeraden om voorzichtig te zijn met inkomende e-mails.

Het is aan te raden om te letten op de e-mailadressen van de afzenders, de inhoud van de brieven en de URL's van de aanmeldingspagina. Als er al pogingen zijn gedaan om in te loggen via een phishing-website, moeten de wachtwoorden van de accounts onmiddellijk worden gewijzigd.

Daarnaast moet onmiddellijk contact worden opgenomen met de officiële ondersteuning van de mogelijk gecompromitteerde platforms. Om dieper in te gaan op hoe oplichters gekaapte communicatieplatforms kunnen gebruiken (bijv. professionele netwerkmogelijkheden [LinkedIn], sociale media, e-mail, messengers, etc.) - ze kunnen zich voordoen als de echte eigenaar van het account en contactpersonen/vrienden om leningen vragen.

Deze platforms kunnen ook worden gebruikt om malware te verspreiden door besmettelijke bestanden of koppelingen naar schadelijke websites te delen. E-mailaccounts zijn bijzonder interessant voor oplichters omdat ze meestal verbonden zijn met andere platforms en diensten.

Via gestolen e-mails kan dus toegang/controle worden verkregen over de inhoud die ermee is verbonden. Naast communicatiegerichte accounts worden ook financiële accounts vaak via e-mails geregistreerd.

Bank-, geldovermakings-, e-commerce-, digitale portemonnee- en soortgelijke accounts kunnen door scammers worden gebruikt om frauduleuze transacties en/of online aankopen te doen. Samengevat, door valse "LinkedIn" e-mails te vertrouwen, kunnen gebruikers te maken krijgen met ernstige privacyproblemen, financieel verlies, identiteitsdiefstal en systeeminfecties.

| Naam | LinkedIn Email Scam |

| Type bedreiging | Phishing, Scam, Social Engineering, Fraude |

| Vermomming | Scam e-mails worden voorgesteld als mail van LinkedIn |

| Symptomen | Onbevoegde online aankopen, veranderde online accountwachtwoorden, identiteitsdiefstal, illegale toegang tot de computer. |

| Verspreidingsmethodes | Misleidende e-mails, malafide online pop-upadvertenties, zoekmachinevergiftiging, verkeerd gespelde domeinen. |

| Schade | Verlies van gevoelige privégegevens, geldelijk verlies, identiteitsdiefstal. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Gelijkaardige scams in het algemeen

"Banca Popolare di Bari email scam", "EMS email scam", "cPanel email scam", "OneDrive email scam", "GoDaddy email scam", en "Banca Sella email scam" zijn enkele voorbeelden van phishing spam campagnes. De mails die via deze grootschalige operaties worden verspreid, worden meestal gepresenteerd als "officieel", "dringend", "prioritair" en dergelijke.

Naast phishing worden bedrieglijke e-mails ook gebruikt om andere vormen van oplichting mogelijk te maken en malware te verspreiden (bijv. trojans, ransomware, enz.). Het enige doel van oplichtingsbrieven is om inkomsten te genereren voor de oplichters/cybercriminelen die erachter zitten.

Hoe worden computers geïnfecteerd door spamcampagnes?

Spamcampagnes verspreiden malware via virusbestanden die via deze campagnes worden verspreid. Deze bestanden kunnen als bijlage bij de frauduleuze e-mails worden gevoegd en/of de brieven kunnen downloadlinks van schadelijke inhoud bevatten.

Besmettelijke bestanden kunnen verschillende formaten hebben, bijvoorbeeld Microsoft Office- en PDF-documenten, archieven (ZIP, RAR, enz.), uitvoerbare bestanden (.exe, .run, enz.), JavaScript, enzovoort. Wanneer de bestanden worden uitgevoerd, uitgevoerd of op een andere manier worden geopend, wordt de infectieketen (d.w.z. downloaden/installeren van malware) gestart.

Microsoft Office-documenten infecteren bijvoorbeeld systemen door kwaadaardige macroopdrachten uit te voeren. Dit proces wordt in gang gezet op het moment dat een document wordt geopend - in Microsoft Office-versies van voor 2010.

Nieuwere versies hebben een modus "Beschermde weergave" die voorkomt dat macro's automatisch worden uitgevoerd. In plaats daarvan wordt gebruikers gevraagd om bewerken/inhoud (d.w.z. macroopdrachten) in te schakelen en worden ze gewaarschuwd voor de risico's.

Hoe vermijdt u de installatie van malware?

Om besmetting van het systeem via spammail te voorkomen, wordt het uitdrukkelijk afgeraden om verdachte en irrelevante e-mails te openen - vooral bijlagen of links die u erin vindt. Het wordt aanbevolen om Microsoft Office-versies te gebruiken die na 2010 zijn uitgebracht.

Malware verspreidt zich niet alleen via spamcampagnes, maar ook via dubieuze downloadkanalen (bijv. onofficiële en gratis bestandshostingsites, Peer-to-Peer sharing netwerken en andere downloaders van derden), illegale activeringstools ("cracking") en valse updaters.

Daarom is het belangrijk om alleen te downloaden van officiële en geverifieerde bronnen. Bovendien moeten alle programma's worden geactiveerd en bijgewerkt met tools/functies van legitieme ontwikkelaars.

Om de veiligheid van het apparaat en de gebruiker te garanderen, is het cruciaal om een gerenommeerd anti-virus/anti-spyware pakket te installeren en up-to-date te houden. Deze software moet worden gebruikt om regelmatig systeemscans uit te voeren en gedetecteerde en mogelijke bedreigingen te verwijderen.

Als u al schadelijke bijlagen hebt geopend, raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

Tekst in een "LinkedIn" scam e-mail:

Subject: Lee Railton sent you 1 new inquiry (Via LinkedIn)

Lee Railton

Lee Railton sent you inquiry message

Check inquiry

Unsubscribe | Help

You are receiving LinkedIn notification emails.

This email was intended for ********. Learn why we included this.

© LinkedIn. Mailing address: Room 817, 18F, Building 18, #1 DiSheng Bei Road, Beijing Yizhuang Development Area, China. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

Screenshot van een valse LinkedIn website (gehost via Weebly - legitieme web hosting service) gepromoot door deze scam emails:

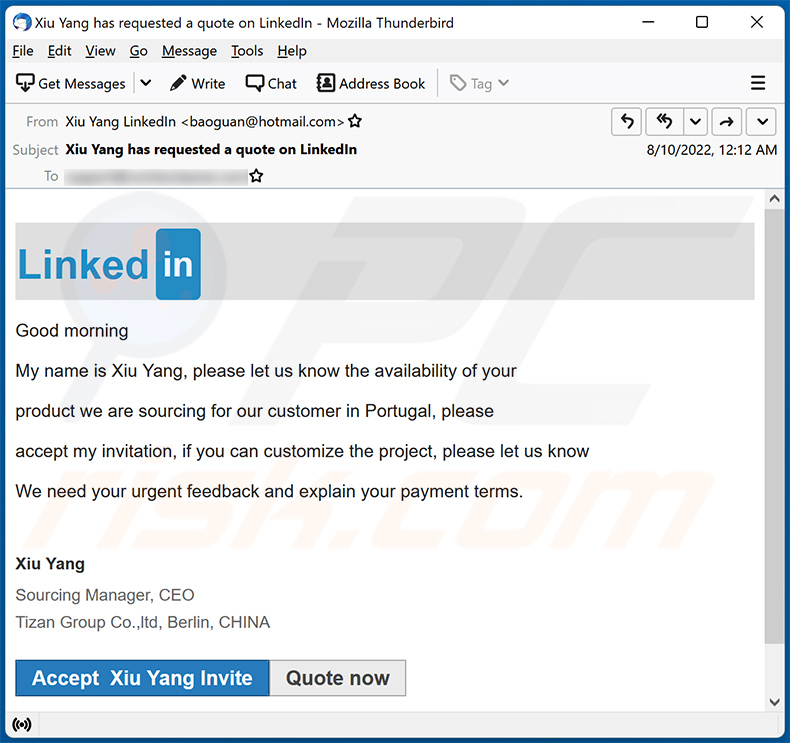

Nog een voorbeeld van een spam e-mail met een LinkedIn-thema die een phishing site promoot:

Tekst gepresenteerd binnenin:

Subject: Xiu Yang has requested a quote on LinkedIn

Linked in

Good morning

My name is Xiu Yang, please let us know the availability of your

product we are sourcing for our customer in Portugal, please

accept my invitation, if you can customize the project, please let us know

We need your urgent feedback and explain your payment terms.

Xiu Yang

Sourcing Manager, CEO

Tizan Group Co.,ltd, Berlin, CHINA

Accept Xiu Yang Invite

Quote now

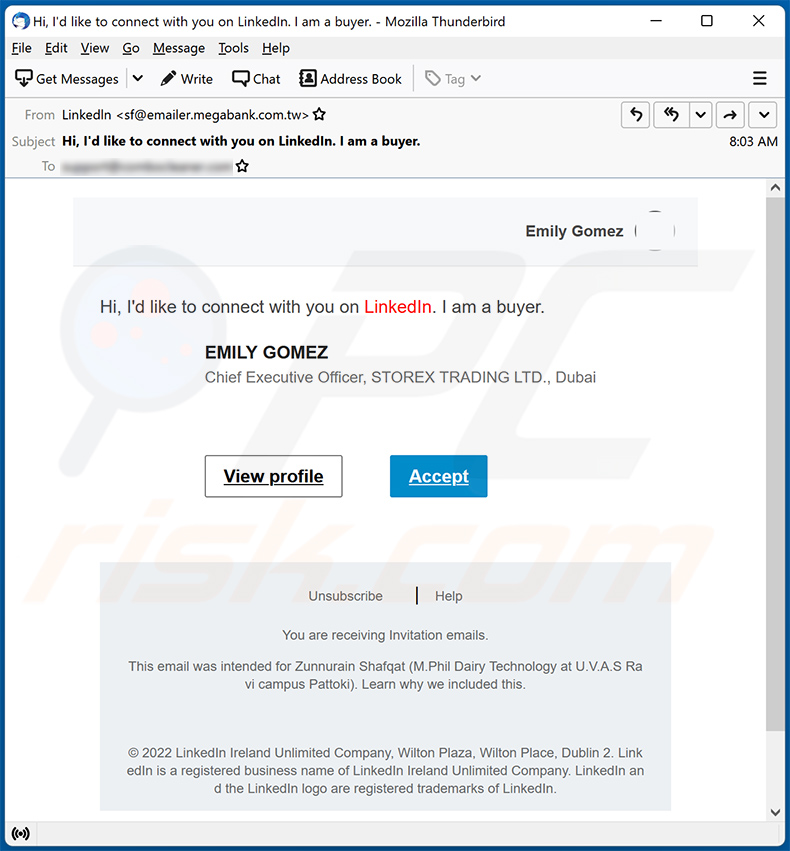

Nog een voorbeeld van een LinkedIn-thema spam e-mail die een phishing site promoot:

Tekst gepresenteerd binnenin:

Subject: Hi, I'd like to connect with you on LinkedIn. I am a buyer.

Emily Gomez

Hi, I'd like to connect with you on LinkedIn. I am a buyer.EMILY GOMEZ

Chief Executive Officer, STOREX TRADING LTD., DubaiAccept

View profileUnsubscribe | Help

You are receiving Invitation emails.

This email was intended for Zunnurain Shafqat (M.Phil Dairy Technology at U.V.A.S Ravi campus Pattoki). Learn why we included this.© 2022 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2. LinkedIn is a registered business name of LinkedIn Ireland Unlimited Company. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

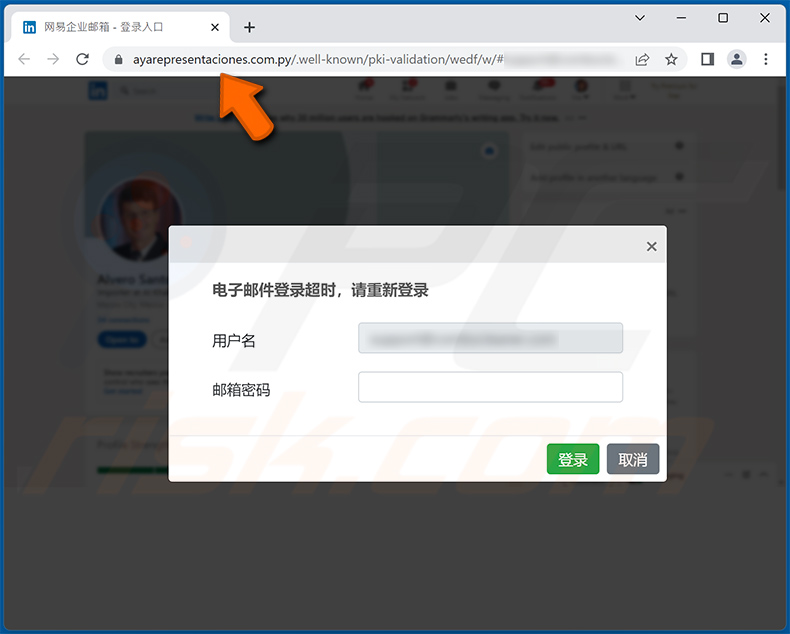

Screenshot van de gepromote phishingsite (ayarepresentaciones[.]com[.]py - valse LinkedIn website):

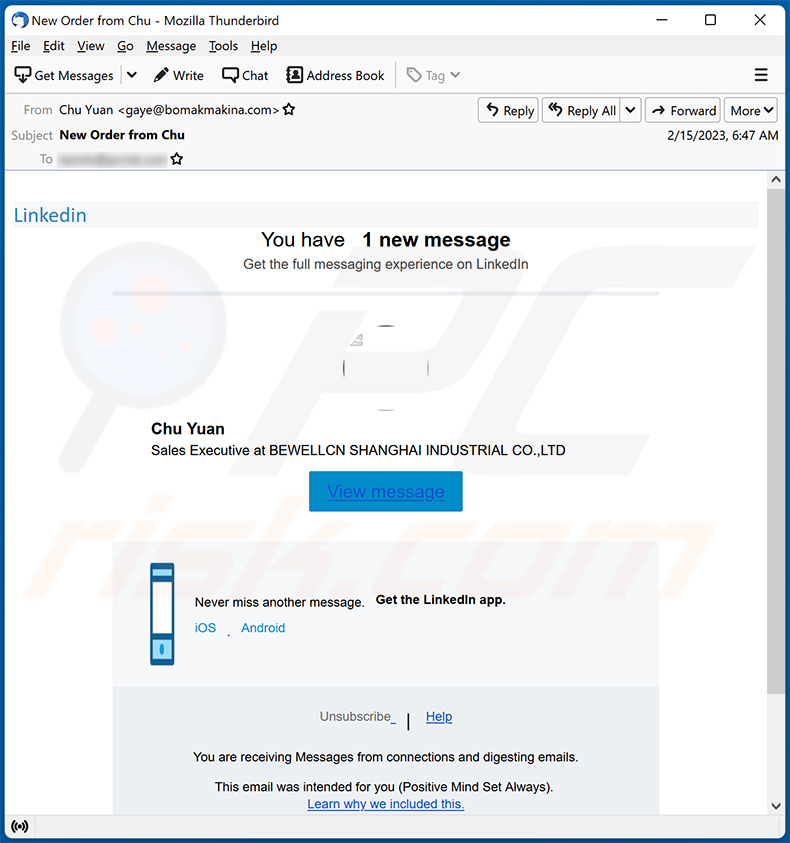

Nog een voorbeeld van een LinkedIn-thema spam e-mail:

Tekst gepresenteerd binnenin:

Subject: New Order from Chu

You have 1 new message

Get the full messaging experience on LinkedIn

Fetzer E. Brian tank

Chu YuanSales Executive at BEWELLCN SHANGHAI INDUSTRIAL CO.,LTD

View message

Mobile phone image

Never miss another message. Get the LinkedIn app.

iOS . Android

Unsubscribe | HelpYou are receiving Messages from connections and digesting emails.

This email was intended for you (Positive Mind Set Always). Learn why we included this.

© 2018 LinkedIn Corporation, 1000 West Maude Avenue, Sunnyvale, CA 94085 . LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

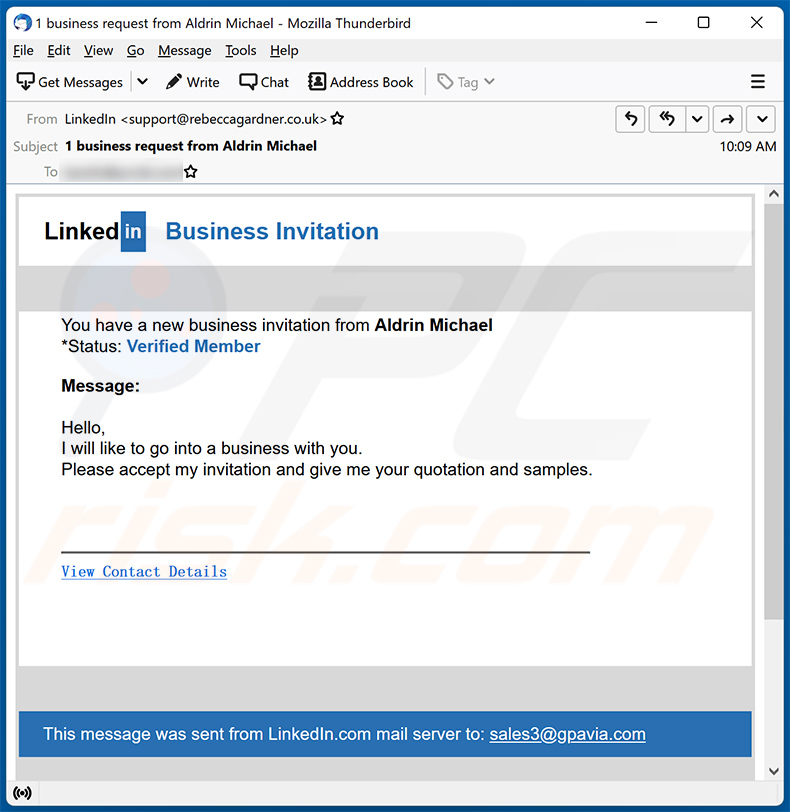

Nog een voorbeeld van een e-mail van LinkedIn spam campagne:

Tekst gepresenteerd binnenin:

Subject: 1 business request from Aldrin Michael

Business Invitation

You have a new business invitation from Aldrin Michael

*Status: Verified MemberMessage:

Hello,

I will like to go into a business with you.

Please accept my invitation and give me your quotation and samples.View Contact Details

This message was sent from LinkedIn.com mail server to: sales3@gpavia.com

© 2021 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2.

LinkedIn Ireland Unlimited Company

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is LinkedIn spam?

- Soorten kwaadaardige e-mails.

- Hoe herkent u een kwaadaardige e-mail?

- Wat moet u doen als u in een e-mailscam getrapt bent?

Soorten kwaadaardige e-mails:

![]() Phishing E-mails

Phishing E-mails

Meestal gebruiken cybercriminelen misleidende e-mails om internetgebruikers ertoe te verleiden hun gevoelige privégegevens, zoals inloggegevens voor verschillende onlinediensten, e-mailaccounts of onlinebankiergegevens, prijs te geven.

Dergelijke aanvallen worden phishing genoemd. Bij een phishingaanval sturen cybercriminelen meestal een e-mail met een logo van een populaire dienst (bijvoorbeeld Microsoft, DHL, Amazon, Netflix), creëren ze urgentie (verkeerd verzendadres, verlopen wachtwoord, enz.) en plaatsen ze een link waarvan ze hopen dat hun potentiële slachtoffers erop zullen klikken.

Na het klikken op de link in zo'n e-mailbericht worden slachtoffers omgeleid naar een valse website die er identiek of zeer vergelijkbaar uitziet als de oorspronkelijke website. Slachtoffers worden dan gevraagd om hun wachtwoord, creditcardgegevens of andere informatie in te voeren die door cybercriminelen wordt gestolen.

![]() E-mails met kwaadaardige Bijlagen

E-mails met kwaadaardige Bijlagen

Een andere populaire aanvalsvector is e-mailspam met kwaadaardige bijlagen die de computers van gebruikers infecteren met malware. Kwaadaardige bijlagen bevatten meestal trojans die in staat zijn wachtwoorden, bankgegevens en andere gevoelige informatie te stelen.

Bij dergelijke aanvallen is het belangrijkste doel van cybercriminelen om hun potentiële slachtoffers over te halen een geïnfecteerde e-mailbijlage te openen. Om dit doel te bereiken, wordt in e-mail meestal gesproken over recent ontvangen facturen, faxen of spraakberichten.

Als een potentieel slachtoffer in de val trapt en de bijlage opent, raakt zijn computer geïnfecteerd en kan de cybercrimineel veel gevoelige informatie verzamelen.

Hoewel het een gecompliceerdere methode is om persoonlijke informatie te stelen (spamfilters en antivirusprogramma's detecteren dergelijke pogingen meestal), kunnen cybercriminelen, als ze succes hebben, een veel breder scala aan gegevens bemachtigen en informatie verzamelen voor een lange periode.

![]() Sexafpersing E-mails

Sexafpersing E-mails

Dit is een vorm van phishing. In dit geval ontvangen gebruikers een e-mail waarin wordt beweerd dat een cybercrimineel toegang heeft kunnen krijgen tot de webcam van het potentiële slachtoffer en een video-opname heeft van iemands masturbatie.

Om van de video af te komen, worden slachtoffers gevraagd om losgeld te betalen (meestal met Bitcoin of een andere cryptocurrency). Toch zijn al deze beweringen vals - gebruikers die dergelijke e-mails ontvangen, moeten ze negeren en verwijderen.

Hoe herkent u een kwaadaardige e-mail?

Hoewel cybercriminelen proberen hun lokmails er betrouwbaar uit te laten zien, zijn hier enkele dingen waar u op moet letten als u een phishing-e-mail probeert te herkennen:

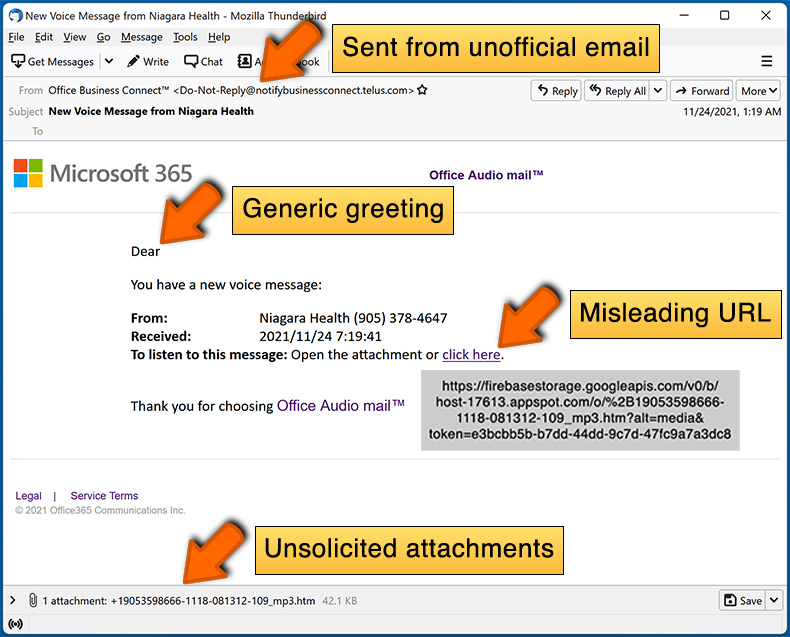

- Controleer het e-mailadres van de afzender ("van"): Ga met uw muis over het "from" adres en controleer of het legitiem is. Als u bijvoorbeeld een e-mail van Microsoft hebt ontvangen, moet u controleren of het e-mailadres @microsoft.com is en niet iets verdachts als @m1crosoft.com, @microsfot.com, @account-security-noreply.com, enz.

- Controleer op algemene begroetingen: Als de begroeting in de e-mail "Geachte gebruiker", "Geachte @youremail.com", "Geachte gewaardeerde klant" is, moet dit argwaan wekken. Het is gebruikelijk dat bedrijven u bij uw naam noemen. Het ontbreken van deze informatie kan wijzen op een poging tot phishing.

- Controleer de links in de e-mail: Ga met uw muis over de link die in de e-mail wordt gepresenteerd, als de link die verschijnt verdacht lijkt, klik er dan niet op. Bijvoorbeeld, als u een e-mail van Microsoft hebt ontvangen en de link in de e-mail laat zien dat het naar firebasestorage.googleapis.com/v0 gaat... moet u het niet vertrouwen. Het beste is om niet op de links in de e-mails te klikken, maar om de website van het bedrijf te bezoeken dat u de e-mail in de eerste plaats heeft gestuurd.

- Vertrouw niet blindelings op e-mailbijlagen: Meestal zullen legitieme bedrijven u vragen om in te loggen op hun website en daar eventuele documenten te bekijken; als u een e-mail met een bijlage hebt ontvangen, is het een goed idee om deze te scannen met een antivirustoepassing. Geïnfecteerde e-mailbijlagen zijn een veelvoorkomende aanvalsvector die door cybercriminelen wordt gebruikt.

Om het risico op het openen van phishing en kwaadaardige e-mails te minimaliseren, raden wij u aan Combo Cleaner Antivirus voor Windows te gebruiken.

Voorbeeld van een spam e-mail:

Wat moet u doen als u in een e-mailscam getrapt bent?

- Als u op een link in een phishing-e-mail hebt geklikt en uw wachtwoord hebt ingevoerd - moet u uw wachtwoord zo snel mogelijk wijzigen. Meestal verzamelen cybercriminelen gestolen inloggegevens om deze vervolgens te verkopen aan andere groepen die ze voor kwaadaardige doeleinden gebruiken. Als u uw wachtwoord tijdig wijzigt, bestaat de kans dat criminelen niet genoeg tijd hebben om schade aan te richten.

- Als u uw creditcardgegevens hebt ingevoerd - neem dan zo snel mogelijk contact op met uw bank en leg de situatie uit. Er is een goede kans dat u uw gecompromitteerde creditcard moet annuleren en een nieuwe moet aanvragen.

- Als u tekenen van identiteitsdiefstal ziet - moet u onmiddellijk contact opnemen met de Federal Trade Commission. Deze instelling zal informatie over uw situatie verzamelen en een persoonlijk herstelplan opstellen.

- Als u een kwaadaardige bijlage hebt geopend - uw computer is waarschijnlijk geïnfecteerd, moet u deze scannen met een betrouwbare antivirustoepassing. Voor dit doel, raden wij u aan gebruik te maken van Combo Cleaner Antivirus voor Windows.

- Help andere internetgebruikers - meld phishing-e-mails bij de Anti-Phishing Working Group, het Internet Crime Complaint Center van de FBI, het National Fraud Information Center en het Amerikaanse ministerie van Justitie.

Veelgestelde vragen (FAQ)

Waarom heb ik deze e-mail ontvangen?

Phishing-e-mails worden vaak in grote hoeveelheden verspreid naar willekeurige e-mailadressen, met als doel sommige ontvangers te misleiden zodat ze persoonlijke informatie vrijgeven. Deze berichten zijn meestal niet gepersonaliseerd.

Ik heb mijn persoonlijke gegevens verstrekt toen ik door deze e-mail werd misleid, wat moet ik doen?

Als u inloggegevens hebt verstrekt, is het cruciaal dat u onmiddellijk al uw wachtwoorden bijwerkt.

Ik heb een bestand in de bijlage bij deze e-mail gedownload en geopend, is uw computer geïnfecteerd?

Als u een schadelijk bestand in de bijlage bij een e-mail hebt gedownload en geopend, is uw computer mogelijk geïnfecteerd met malware. Door het schadelijke bestand uit te voeren, kan de malware toegang krijgen tot uw systeem.

Ik heb de e-mail gelezen maar de bijlage niet geopend. Is uw computer geïnfecteerd?

Het simpelweg openen van een e-mail vormt geen risico voor uw systeem. Als u echter op koppelingen klikt of bijlagen in de e-mail downloadt, kan dit leiden tot een systeeminfectie.

Zal Combo Cleaner malware-infecties verwijderen die aanwezig waren in de e-mailbijlage?

Hoewel Combo Cleaner de meeste bekende malware-infecties kan identificeren en verwijderen, is het belangrijk om in gedachten te houden dat geavanceerde malware zich diep in het systeem kan verbergen. Daarom is het uitvoeren van een volledige systeemscan cruciaal voor het identificeren en verwijderen van mogelijke bedreigingen.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie