Hoe verwijdert u Bloody Stealer van het besturingssysteem?

TrojanOok bekend als: Bloody Stealer (BloodyStealer)

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat is Bloody Stealer?

Een informatiesteler is een soort malware die cybercriminelen gebruiken om gevoelige gegevens te verzamelen, bijvoorbeeld informatie over de inloggegevens van het slachtoffer (gebruikersnamen, e-mailadressen, wachtwoorden), financiële informatie zoals creditcardgegevens, bankrekeningnummers, enz.

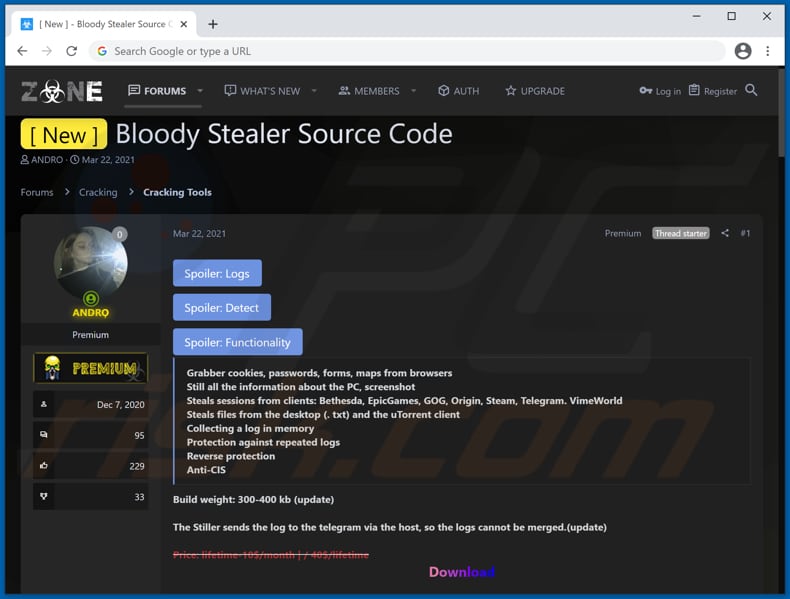

Bloody Stealer (BloodyStealer) is een informatiesteler die te koop is op een hacker forum. Het heeft twee abonnementsformules: maandelijks ($10) en levenslang ($40). Het is gebruikelijk dat informatiestelers op het systeem kunnen draaien zonder opgemerkt/gedetecteerd te worden door de geïnstalleerde antivirus software.

Het is bekend dat Bloody Stealer informatie steelt zoals cookies, wachtwoorden, autofill formulieren, en kaarten die zijn opgeslagen op browsers.

Ook steelt het computerinformatie (bijv. details over de geïnstalleerde hardware en software, en andere informatie), sessiegegevens van Bethesda, EpicGames, GOG, Origin, Steam, Telegram en VimeWorld clients, tekst (.txt) bestanden die zijn opgeslagen op een desktop en uTorrent bestanden. Daarnaast kan Bloody Stealer screenshots vastleggen.

Deze malware stuurt de verzamelde gegevens via Telegram naar de cybercriminelen die erachter zitten.

Daarom kunnen gebruikers die deze informatiesteler op hun computers geïnstalleerd hebben de toegang verliezen tot verschillende e-mail, sociale media of zelfs bankrekeningen (en de hierboven genoemde clients) en kunnen de gestolen accounts misbruikt worden om frauduleuze aankopen te doen, transacties uit te voeren, identiteiten te stelen, kwaadaardige software te verspreiden (waaronder de Bloody Stealer, ransomware, cryptocurrency miners, etc.), spam te verspreiden of voor andere kwaadaardige doeleinden.

Het is belangrijk te vermelden dat cybercriminelen die toegang hebben tot bepaalde accounts of klanten, kunnen proberen hun inloggegevens te gebruiken om toegang te krijgen tot andere accounts, aangezien veel gebruikers dezelfde inloggegevens voor meerdere accounts gebruiken.

| Naam | Bloody Stealer (BloodyStealer) |

| Type bedreiging | Trojan, wachtwoordstelend virus, bankmalware, spyware. |

| Abonnementsprijs | $10 (maandelijks), $40 (levenslang) |

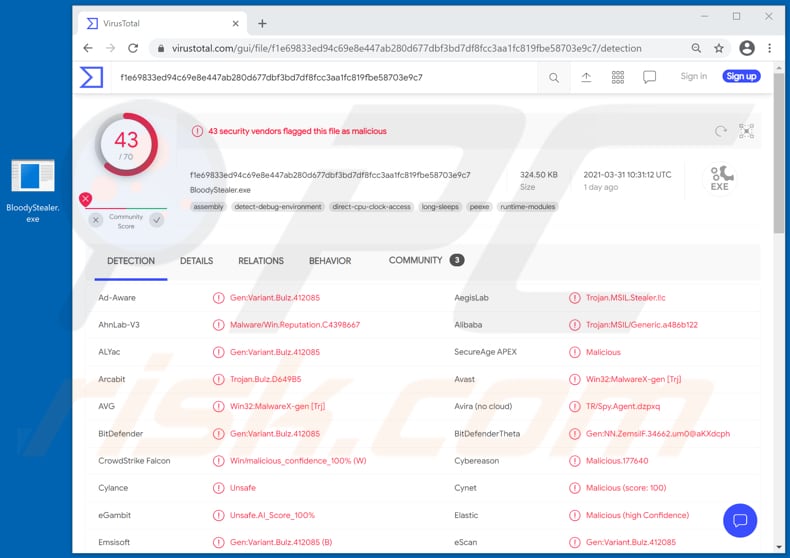

| Detectienamen | Avast (Win32:MalwareX-gen [Trj]), BitDefender (Gen:Variant.Bulz.412085), ESET-NOD32 (een variant van MSIL/Spy.Agent.CVT), Kaspersky (HEUR:Trojan-Spy.MSIL.Stealer.gen), Microsoft (Trojan:Win32/Wacatac.B!ml), volledige lijst (VirusTotal) |

| Symptomen | Trojans zijn ontworpen om stiekem te infiltreren in de computer van het slachtoffer en onopgemerkt te blijven, en dus zijn er geen specifieke symptomen duidelijk zichtbaar op een geïnfecteerde machine. |

| Verspreidingsmethodes | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, software 'cracks'. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer toegevoegd aan een botnet. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Meer voorbeelden van malware die wordt geclassificeerd als malware voor het stelen van informatie zijn Cypress, X-FILES, en CopperStealer. Zoals vermeld in de eerste alinea, is dit type malware vooral gericht op financiële informatie en aanmeldingsgegevens (zoals gebruikersnamen en wachtwoorden).

Het is de moeite waard te vermelden dat informatiestelers kunnen functioneren als keyloggers - ze kunnen toetsenbordinvoer registreren (gegevens loggen die zijn ingevoerd met het toetsenbord dat is aangesloten op de geïnfecteerde machine). Sommige stealers kunnen worden gebruikt om DDoS-aanvallen (Distributed Denial-of-Service) uit te voeren.

Hoe heeft Bloody Stealer mijn computer geïnfiltreerd?

Het komt vaak voor dat aanvallers/cybercriminelen phishing-e-mails gebruiken om kwaadaardige software te verspreiden. In dergelijke gevallen sturen ze e-mails met kwaadaardige bijlagen (of attachments) of websitelinks die zijn ontworpen om malware te installeren. Ontvangers infecteren hun computers met malware na het openen van een gedownload schadelijk bestand.

Meestal vermommen cybercriminelen phishing-e-mails als belangrijke, officiële e-mails om ontvangers te verleiden tot het openen van een schadelijk Microsoft Office-, PDF-document, RAR-, ZIP- of een ander archiefbestand, uitvoerbaar bestand (zoals .exe), JavaScript-bestand.

Een andere populaire methode om malware te verspreiden is om gebruikers te verleiden tot het installeren van een bepaald type trojan op hun computer. Er zijn trojans die computers kunnen infecteren met extra malware (hun payload installeren). Meestal zijn trojans vermomd als legitieme programma's.

Bestanden die gebruikers downloaden via onbetrouwbare kanalen worden ook gebruikt om malware te verspreiden.

In de meeste gevallen gebruiken cybercriminelen onofficiële websites, websites voor het downloaden van freeware, pagina's voor het gratis hosten van bestanden, peer-to-peer-netwerken (bijv. torrentclients, eMule), downloaders van derden en andere van dit soort kanalen om gebruikers ertoe te verleiden schadelijke bestanden te downloaden.

Gebruikers installeren malware door schadelijke downloads te openen/uit te voeren. Een paar andere hulpmiddelen die cybercriminelen gebruiken om schadelijke programma's te verspreiden, zijn nepsoftware-updaters en onofficiële activeringstools.

Nep-updaters werken software niet bij of repareren deze niet - ze installeren in plaats daarvan ongewenste, schadelijke software of infecteren computers door bugs of fouten van geïnstalleerde verouderde software te misbruiken. Onofficiële activeringstools zijn ook bekend als 'cracking' tools.

Dit zijn illegale tools die verondersteld worden de activatie van gelicentieerde software te omzeilen. Het komt echter vaak voor dat deze tools gebundeld worden met malware: wanneer gebruikers ze gebruiken, installeren ze kwaadaardige software.

Hoe voorkomt u de installatie van malware?

Het is raadzaam om downloads die afkomstig zijn van dubieuze websites, Peer-to-Peer netwerken, downloaders van derden, enzovoorts, niet te openen. Bestanden en toepassingen moeten alleen worden gedownload van officiële, legitieme webpagina's en via directe koppelingen.

Het is ook aan te raden om geen bijlagen of website links te openen in ontvangen irrelevante emails. Vooral wanneer dergelijke e-mails worden verzonden van verdachte of onbekende afzenders. Nog een manier om de installatie van malware te voorkomen is om het geïnstalleerde besturingssysteem en software goed te activeren en up-to-date te houden.

Dit moet worden gedaan met functies of hulpmiddelen die de officiële ontwikkelaars aanbieden. Onofficiële hulpprogramma's of hulpprogramma's van derden mogen nooit worden gebruikt om software bij te werken of te activeren. Het komt vaak voor dat deze tools gebundeld zijn met malware.

Bovendien is het niet legaal om zulke tools te gebruiken om gelicenseerde software te activeren, te registreren of om illegaal gekopieerde software te gebruiken. Bovendien wordt aanbevolen om het besturingssysteem regelmatig op virussen te scannen en daarvoor een betrouwbare antivirus- of antispyware-software te gebruiken.

Als u denkt dat uw computer al geïnfecteerd is, raden wij u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

Bloody Stealer geadverteerd op een hacker forum:

Schermafdrukken van het beheerpaneel van Bloody Stealer:

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is Bloody Stealer?

- STAP 1. Handmatige verwijdering van Bloody Stealer malware.

- STAP 2. Controleer of uw computer schoon is.

Hoe verwijdert u malware handmatig?

Handmatig malware verwijderen is een ingewikkelde taak - meestal is het het beste om antivirus of anti-malware programma's dit automatisch te laten doen. Om deze malware te verwijderen raden wij u aan Combo Cleaner Antivirus voor Windows te gebruiken.

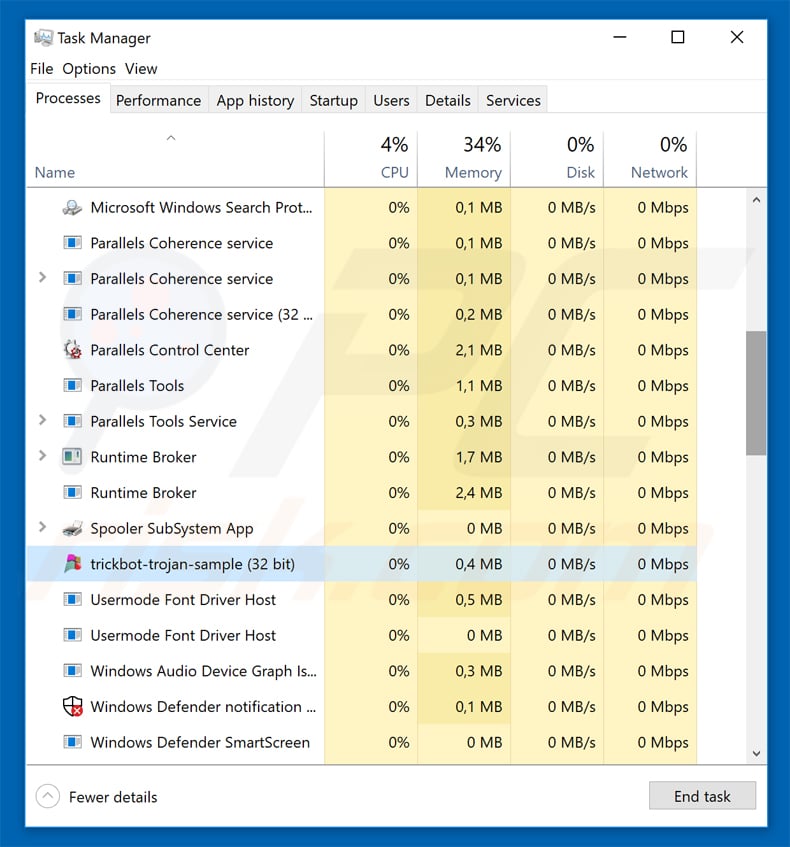

Als u malware handmatig wilt verwijderen, is de eerste stap het identificeren van de naam van de malware die u probeert te verwijderen. Hier is een voorbeeld van een verdacht programma dat draait op de computer van een gebruiker:

Als u de lijst met programma's die op uw computer draaien hebt gecontroleerd, bijvoorbeeld met taakbeheer, en een programma hebt gevonden dat er verdacht uitziet, moet u verdergaan met deze stappen:

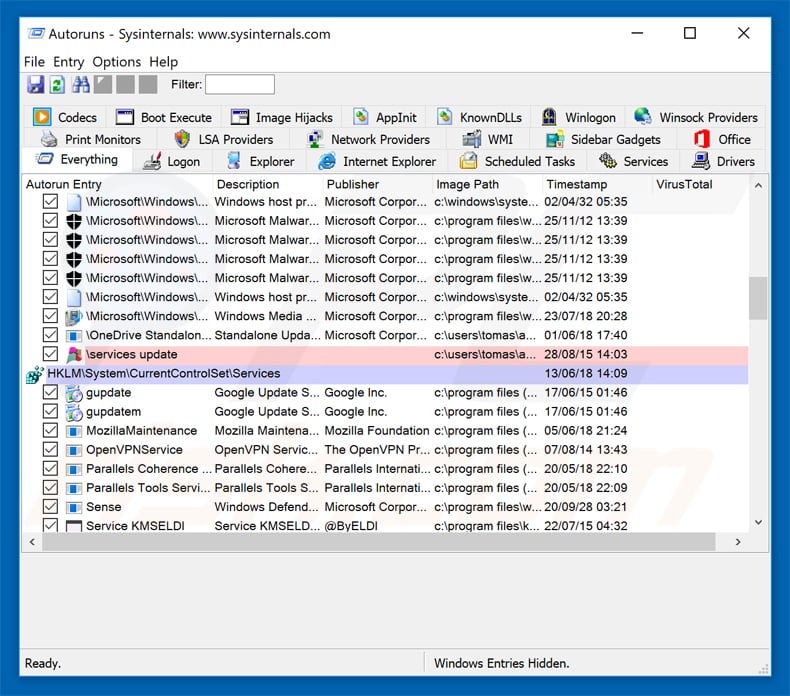

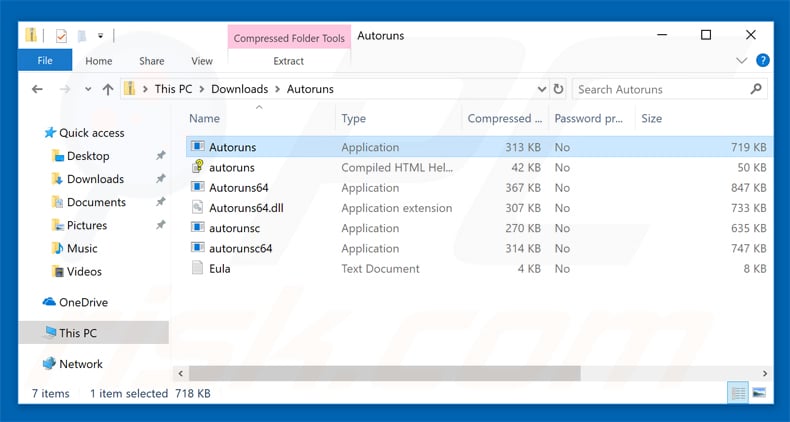

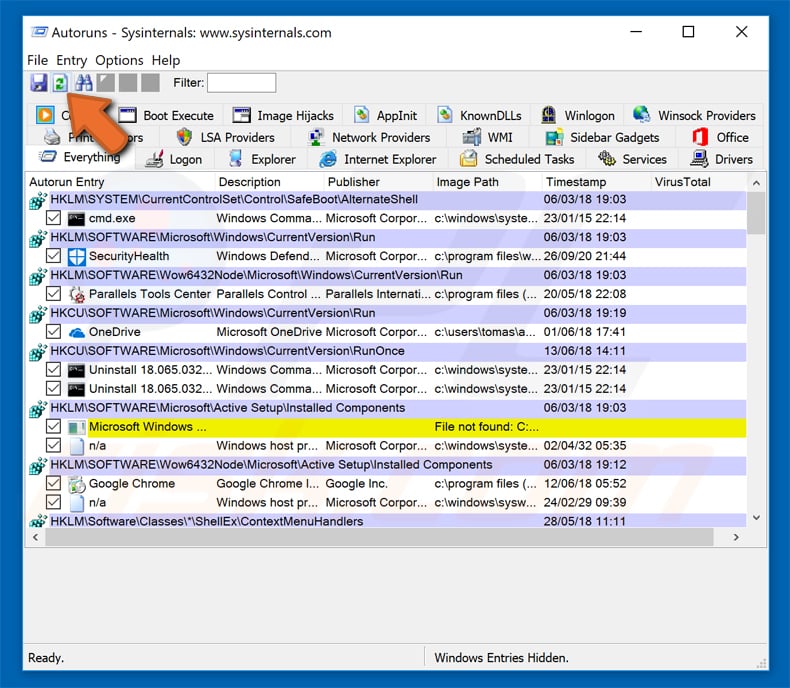

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

Herstart uw computer in Veilige modus:

Herstart uw computer in Veilige modus:

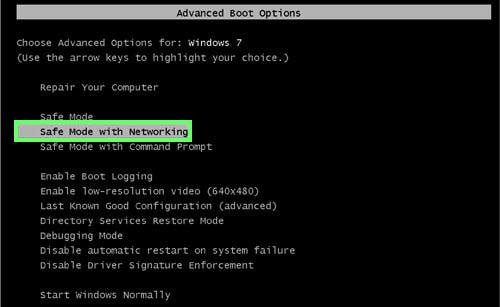

Windows XP en Windows 7 gebruikers: Start uw computer in veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten, klik op OK.

Druk tijdens het opstarten van uw computer meerdere malen op de toets F8 op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet en selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die toont hoe Windows 7 op te starten in "Veilige modus met netwerkmogelijkheden":

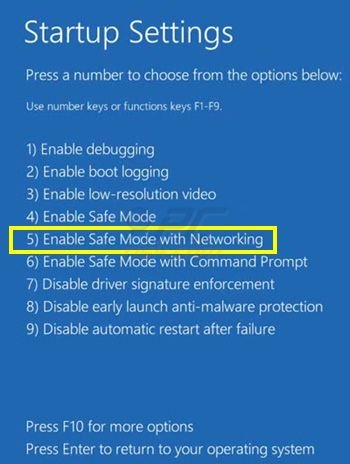

Windows 8 gebruikers: Windows 8 starten in veilige modus met netwerkmogelijkheden - Ga naar het startscherm van Windows 8, typ Geavanceerd, selecteer in de zoekresultaten Instellingen. Klik op Geavanceerde opstartopties, in het geopende venster "Algemene pc-instellingen" selecteert u Geavanceerd opstarten. Klik op de knop "Nu opnieuw opstarten". Uw computer zal nu opnieuw opstarten in het "Geavanceerde opstartopties menu". Klik op de knop "Problemen oplossen", en vervolgens op de knop "Geavanceerde opties". In het scherm met geavanceerde opties klikt u op "Opstartinstellingen". Klik op de knop "Herstarten". Uw PC zal opnieuw opstarten in het scherm "Opstartinstellingen". Druk op F5 om op te starten in Veilige modus met netwerkmogelijkheden

Video die laat zien hoe u Windows 8 opstart in "Veilige modus met netwerkmogelijkheden":

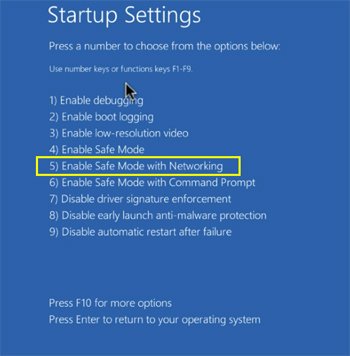

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het pictogram Power. Klik in het geopende menu op "Herstart" terwijl u de "Shift"-toets op uw toetsenbord ingedrukt houdt. In het venster "Kies een optie" klikt u op "Problemen oplossen", vervolgens selecteert u "Geavanceerde opties".

In het menu "Geavanceerde opties" selecteert u "Opstartinstellingen" en klikt u op de knop "Herstarten". In het volgende venster moet u op de toets "F5" op uw toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 10 opstart in "Veilige modus met netwerkmogelijkheden":

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

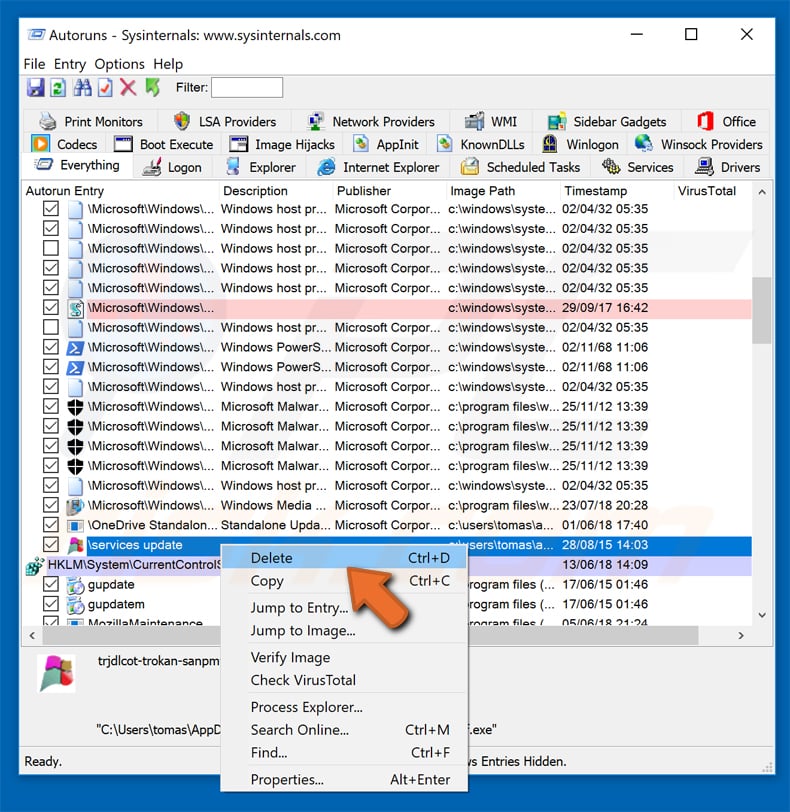

Controleer de lijst van de Autoruns toepassing en lokaliseer het malware bestand dat u wilt verwijderen.

Controleer de lijst van de Autoruns toepassing en lokaliseer het malware bestand dat u wilt verwijderen.

U moet het volledige pad en de naam opschrijven. Merk op dat sommige malware procesnamen verbergt onder legitieme Windows procesnamen. In dit stadium is het zeer belangrijk om te vermijden dat systeembestanden worden verwijderd.

Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam ervan en kiest u "Verwijderen".

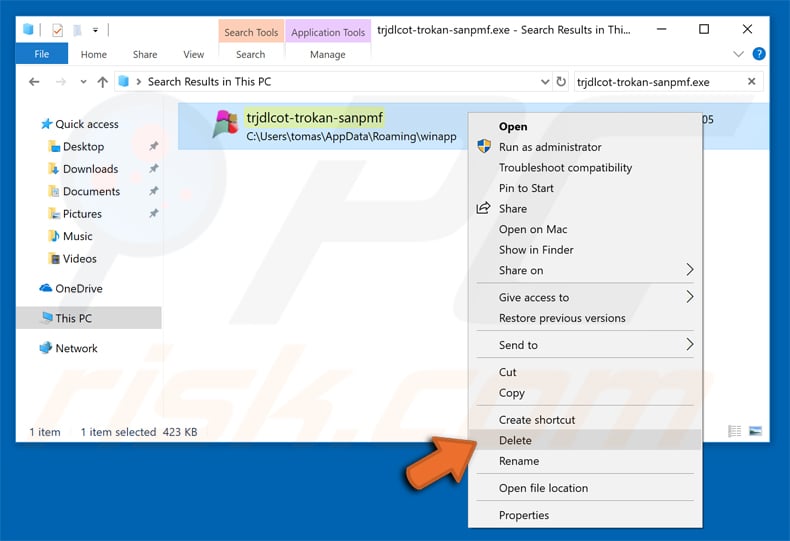

Na het verwijderen van de malware via de Autoruns toepassing (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij het volgende opstarten van het systeem), moet u zoeken naar de naam van de malware op uw computer.

Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verder gaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Herstart uw computer in de normale modus. Het volgen van deze stappen zou alle malware van uw computer moeten verwijderen. Merk op dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u deze vaardigheden niet hebt, laat malwareverwijdering dan over aan antivirus- en anti-malwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan te proberen later malware te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates voor het besturingssysteem en gebruikt u antivirussoftware.

Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden wij u aan uw computer te scannen met Combo Cleaner Antivirus voor Windows.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie