Vermijd oplichting via de LAB Bot Email

Phishing/OplichtingOok bekend als: mogelijke malware infecties

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

"LAB Bot" email oplichting verwijderingsgids

Wat is "LAB Bot Email"?

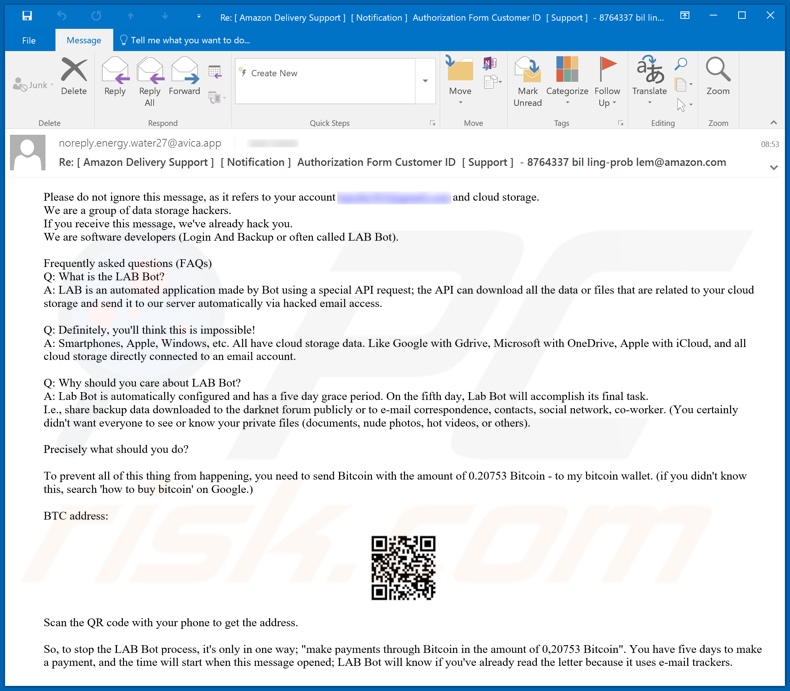

"LAB Bot" is een oplichtingsmail. Het misleidende onderwerp beweert dat de e-mail afkomstig is van de Amazon Delivery Support, maar het bericht heeft niets met het bedrijf te maken. Deze mail is niet van een bedrijfsmedewerker en de inhoud is oplichting. De mail is zogezegd afkomstig van van een cybercriminele groep die gegevens zou hebben gehacked, zogenaamd de cloudopslag van de ontvanger. Deze zwendel moet mensen angst aanjagen zodat ze betalen om zo te voorkomen dat criminelen hun gegevens misbruiken. Er moet benadrukt worden dat het apparaat van de gebruiker niet geïnfecteerd is en dat hun gegevens niet zijn aangetast door de oplichters.

De misleidende brief waarschuwt de ontvangers om deze niet te negeren, aangezien deze betrekking heeft op hun e-mailaccount en hun cloudopslag. Het beweert afkomstig te zijn van een hackergroep, die gespecialiseerd is in ongeautoriseerde toegang tot dit type gegevensopslag. Deze oplichters profileerden zich als softwareontwikkelaars, die een toepassing voor het stelen van de gegevens hebben gemaakt. Dit kwaadaardige programma zou bestanden uit de cloudopslag kunnen exfiltreren via de getroffen e-mailaccounts. De brief legt vervolgens uit dat er verschillende cloudopslagservices zijn waartoe deze valse malware toegang heeft, zoals Google Drive, OneDrive, iCloud en dergelijke. Tenzij de gebruikers betalen, worden de door deze software "verzamelde" gegevens gepubliceerd op een darknet-forum en/of gedeeld met alle e-mailcontacten van de ontvangers. De compromitterende materiële publicatie kan voorkomen worden door 0,20753 in Bitcoin-cryptocurrency (ongeveer 1 500 EUR) over te dragen naar de Bitcoin-portemonnee van de criminelen binnen de vijf dagen. Deze zwendel verklaart dat dit de enige manier is om dit proces te stoppen. Om het cryptowallet-adres te krijgen, moeten de gebruikers de QR-code in de brief scannen met hun mobiele apparaat. Verder worden de ontvangers geïnformeerd dat het aftellen van de vijf dagen begint vanaf het moment dat de brief wordt geopend (die wordt gevolgd met behulp van e-mailtrackers). Dit schema verspreidt geen schadelijke inhoud en is ook niet al aanwezig op de apparaten van de gebruikers. Het wordt geadviseerd om nooit aan de eisen van cybercriminelen te voldoen, ongeacht de geldigheid van hun claims, omdat er geen garanties zijn dat hun beloften nagekomen zullen worden na de betaling.

| Naam | LAB Bot oplichtingsmail |

| Bedreigingstype | Phishing, oplichting, social engineering, fraude |

| Valse Claim | Een oplichter beweert het apparaat van de gebruikers geïnfecteerd te hebben en de gegevens uit hun cloudopslag te hebben geïnfiltreerd. |

| Losgeld Bedrag | 0.20753 BTC |

| Vermomming | De brief is vermomd als een autorisatieformulier voor klantidentificatie van Amazon Delivery Support |

| Symptomen | Ongeautoriseerde online aankopen, gewijzigde online accountwachtwoorden, identiteitsdiefstal, illegale toegang tot de computer. |

| Verspreidingsmethoden | Misleidende e-mails, valse online pop-upadvertenties, technieken voor valse zoekmachines, verkeerd gespelde domeinen. |

| Schade | Verlies van gevoelige privéinformatie, geldverlies, identiteitsdiefstal. |

| Verwijdering |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

"CVE-2018-10562", "On this day I hacked your OS", "Hacker Who Has Access To Your Operating System" zijn enkele voorbeelden van andere oplichtingen die vergelijkbaar zijn met de "LAB Bot" e-mail. Deze misleidende e-mails hebben verschillende modellen, gedefinieerd als social engineering en angst-tactieken. Meestal is het hun doel om de mensen te misleiden tot het uitgeven van geld, om hun persoonlijke informatie te onthullen (bijvoorbeeld bankgegevens), om de apparaten van de ontvangers met malware te infecteren, enzovoort. Het enige doel van deze schema's is om inkomsten te verkrijgen voor hun ontwerpers.

Hoe besmette spamcampagnes mijn computer?

De misleidende oplichtingsmails worden verzonden tijdens grootschalige spamcampagnes. De e-mails worden meestal gemarkeerd als "belangrijk", "officieel", "dringend" of iets vergelijkbaar. De infecties worden veroorzaakt door de bijgevoegde virulente bestanden (of via links die ernaar verwijzen). De bestandsindelingen zijn er in een breed scala, bijvoorbeeld: Microsoft Office en PDF-documenten, archief (ZIP, RAR) en uitvoerbare (.exe, .run) bestanden, JavaScript, enz. Wanneer de besmettelijke bestanden worden uitgevoerd of geopend, dan start dit het infectieproces. Met andere woorden, bij het openen van deze bestanden starten ze met het downloaden/installeren van malware (vb. trojans, ransomware, enz). Systeeminfecties via kwaadaardige MS Office-documenten worden gestart door macroopdrachten in te schakelen (d.w.z. bewerken inschakelen). In Microsoft Office-versies die vóór het jaar 2010 zijn uitgebracht, wordt de infectie echter gestart op het moment dat het document wordt geopend.

Hoe de installatie van malware te vermijden?

Het is belangrijk om geen verdachte en/of irrelevante e-mails te openen, vooral niet als de e-mails ontvangen zijn vanaf onbekende adressen. Bijlagen (en links) in dubieuze e-mails mogen nooit geopend worden vanwege het hoge risico op malware-installatie. Bij regelmatig gebruik van e-mailservices moeten gebruikers ook regelmatig systeemscans uitvoeren om ervoor te zorgen dat schadelijke inhoud niet op hun apparaten geïnstalleerd wordt via ontvangen e-mailq. Het wordt aanbevolen om Microsoft Office-versies te gebruiken die na het jaar 2010 zijn uitgebracht. De nieuwere versies hebben de "Beschermde Weergave"-modus, die voorkomt dat kwaadaardige macro's de systemen infecteren zodra de virulente documenten geopend worden. Als u al schadelijke bijlagen hebt geopend, dan raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om de geïnfiltreerde malware automatisch te verwijderen.

Tekst in de "LAB Bot" e-mail:

Onderwerp: Re: [Amazon Delivery Support] [Notification] Autorisatieformulier Klant-ID

[Ondersteuning] - 8764337 bil ling-prob lem@amazon.com

Negeer dit bericht niet, want het verwijst naar uw account **************** en cloudopslag.

Wij zijn een groep hackers voor gegevensopslag.

Als u dit bericht ontvangt, dan hebben we u al gehackt.

Wij zijn softwareontwikkelaars (Login And Backup of vaak LAB Bot genoemd).

Veelgestelde vragen (FAQ's)

Vraag: Wat is de LAB Bot?

A: LAB is een geautomatiseerde applicatie gemaakt door Bot met een speciaal API-verzoek; de API kan alle gegevens of bestanden die gerelateerd zijn aan uw cloudopslag downloaden en automatisch via gehackte e-mailtoegang naar onze server verzenden.

Vraag: Zeker, u zult denken dat dit onmogelijk is!

A: Smartphones, Apple, Windows, etc. Alle gegevens hebben cloudopslag. Zoals Google met Gdrive, Microsoft met OneDrive, Apple met iCloud en alle cloudopslag die rechtstreeks is verbonden met een e-mailaccount.

Vraag: Waarom zou je om LAB Bot geven?

A: Lab Bot wordt automatisch geconfigureerd en heeft een respijtperiode van vijf dagen. Op de vijfde dag zal Lab Bot zijn laatste taak volbrengen.

Dat wil zeggen, deel back-upgegevens die zijn gedownload naar het darknet-forum openbaar of naar e-mailcorrespondentie, contacten, sociaal netwerk, collega. (Je wilde zeker niet dat iedereen je privébestanden (documenten, naaktfoto's, populaire video's of andere) zou zien of kennen.

Wat moet u precies doen?

Om te voorkomen dat dit allemaal gebeurt, moet u Bitcoin met het bedrag van 0,20753 Bitcoin naar mijn bitcoin-portemonnee sturen. (als u dit niet wist, zoek 'hoe bitcoin te kopen' op Google.)

BTC-adres:

Scan de QR-code met uw telefoon om het adres te krijgen.

Dus, om het LAB Bot-proces te stoppen, is er maar één manier; "betalingen uitvoeren via Bitcoin voor een bedrag van 0,20753 Bitcoin". U hebt vijf dagen om een betaling uit te voeren en de tijd begint wanneer dit bericht wordt geopend; LAB Bot weet of u de brief al hebt gelezen, omdat deze e-mailtrackers gebruikt.

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is "LAB Bot Email"?

- STAP 1. Handmatige verwijdering van mogelijke malware infecties.

- STAP 2. Controleren of uw computer virusvrij is.

Hoe malware handmatig te verwijderen?

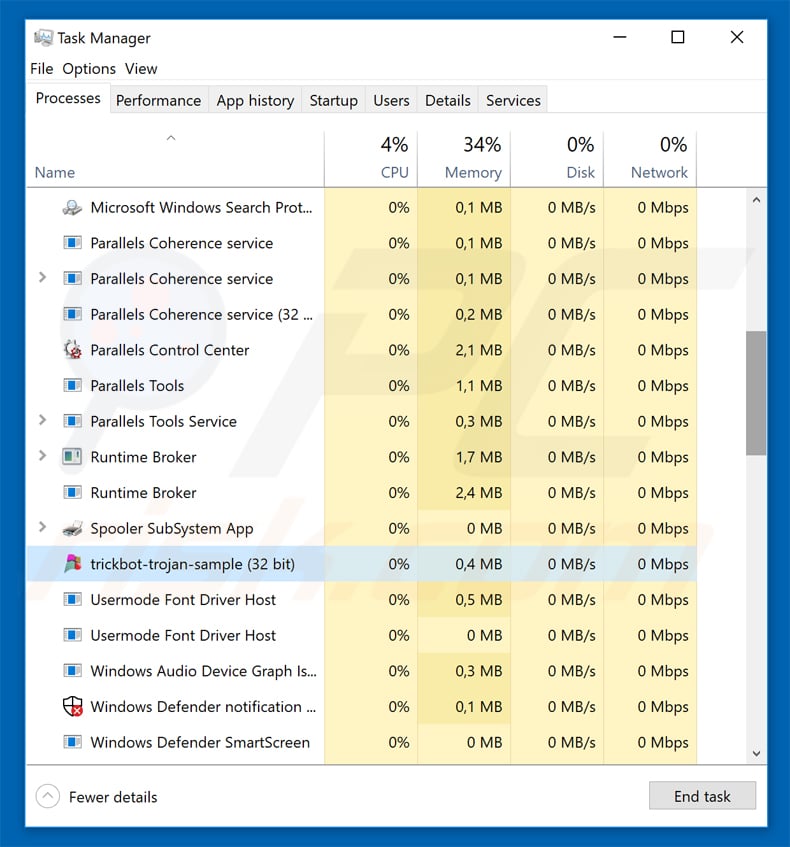

Handmatig verwijderen van malware is een gecompliceerde taak, meestal is het beter om antivirus- of antimalwareprogramma's dit automatisch te laten doen. Om deze malware te verwijderen, raden we aan Combo Cleaner Antivirus voor Windows te gebruiken. Als u malware handmatig wilt verwijderen, moet u eerst de naam kennen van de malware die u probeert te verwijderen. Hier een voorbeeld van een verdacht programma dat op de computer van de gebruiker wordt uitgevoerd:

Als u de lijst met programma's op uw computer hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer en een programma hebt geïdentificeerd dat er verdacht uitziet, gaat u verder met de volgende stappen:

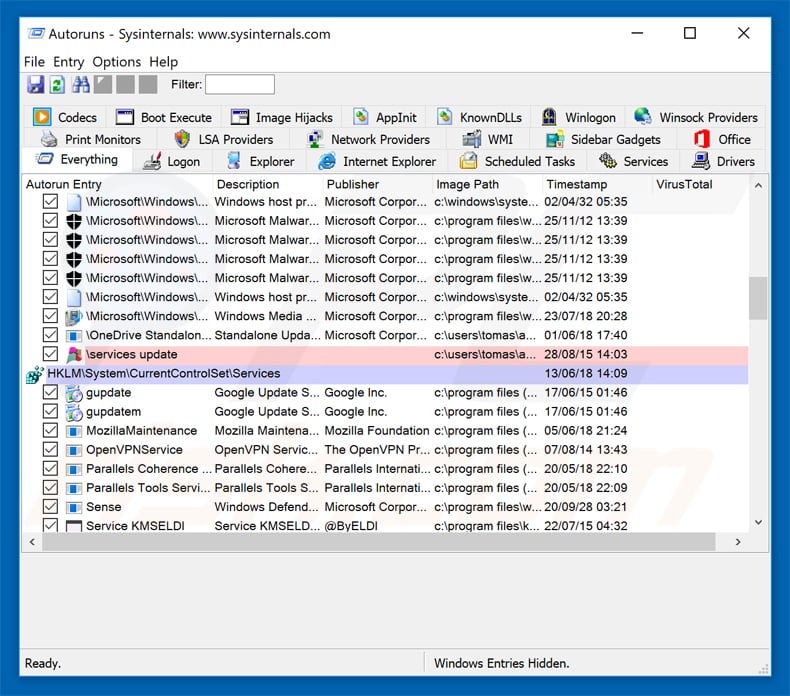

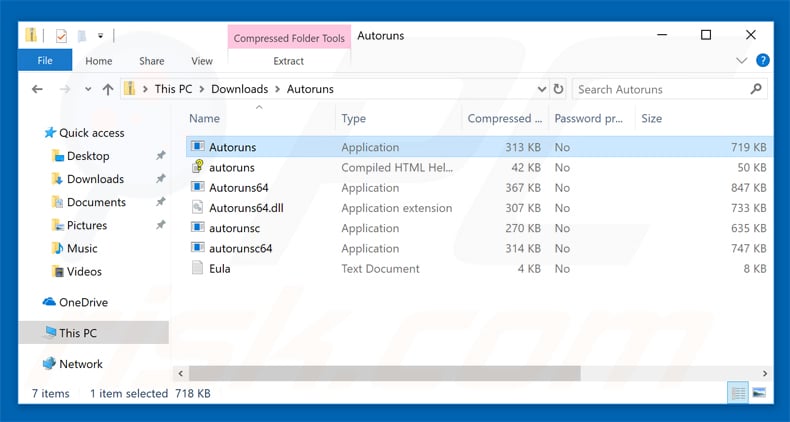

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

Download het programma Autoruns. Dit programma toont toepassingen die automatisch starten, register- en bestandssysteemlocaties:

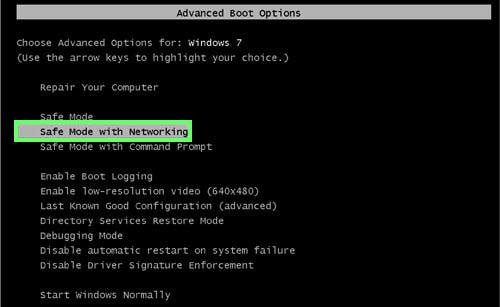

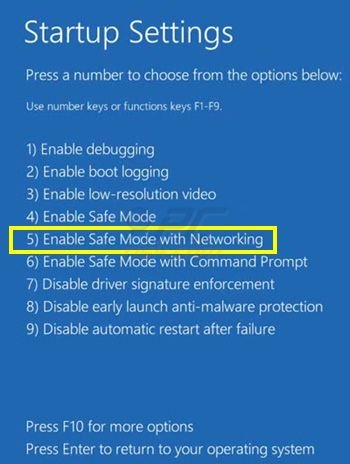

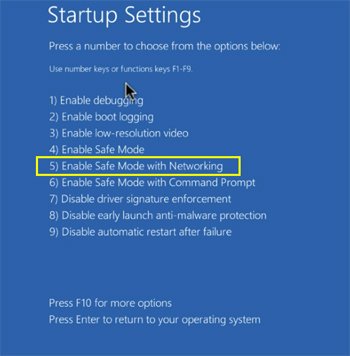

Herstart uw computer in Veilige Modus:

Herstart uw computer in Veilige Modus:

Windows XP en Windows 7 gebruikers: Tijdens het opstartproces van je computer druk je verschillende keren op de F8 toets op je toetsenbord tot het Geavanceerde Opties menu van Windows verschijnt. Dan selecteer je Veilige Modus met netwerk uit de lijst en druk je op ENTER.

Video die toont hoe Windows 7 te starten in "Veilige Modus met Netwerk":

Windows 8 gebruikers: Ga naar het Windows 8 Start Scherm, typ Geavanceerd, in de zoekresultaten selecteer je Instellingen. Klik op geavanceerde startopties, in het geopende 'Algemene PC-instellingen' scherm selecteer je Geavanùceerde Opstart. Klik op de 'Nu herstarten'-knop. Je computer zal nu herstarten in het 'Geavanceerde Opstartopties menu'. Klik op de 'Probleemoplosser'-knop, klik dan op de 'Geavanceerde Opties'-knop. In het geavanceeerde opties scherm klik op 'Opstartinstellingen'. Klik op de 'Herstarten'-knop. Je PC zal nu herstarten naar het Opstart Instellingen scherm. Druk F5 om in Veilige Modus met netwerk te starten.

Video die toont hoe Windows 8 te starten in "Veilige Modus met Netwerk":

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het Power-icoon. In het geopende menu klik je op herstarten terwijl je de Shift-knop ingedrukt houdt. In het 'Kies een optie'-scherm klik je op 'Problemen oplossen' en selecteer je de 'Geavanceerde opties'. In het 'Geavanceerde-opties menu selecteer je opstartinstellingen en klik je op de 'Herstarten'-knop. In het volgende scherm moet je op de F5-knop drukken. Zo zal je besturingssysteem in veilige modus met netwerk herstart worden.

Video die toont hoe Windows 10 te starten in "Veilige Modus met Netwerk":

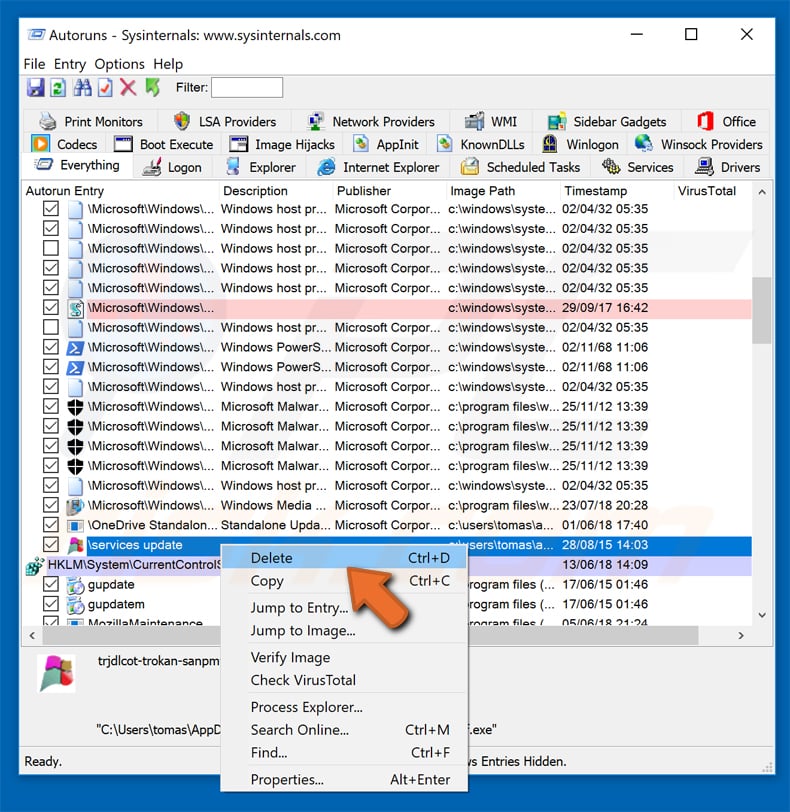

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

Pak het archiefbestand uit en voer het bestand Autoruns.exe uit.

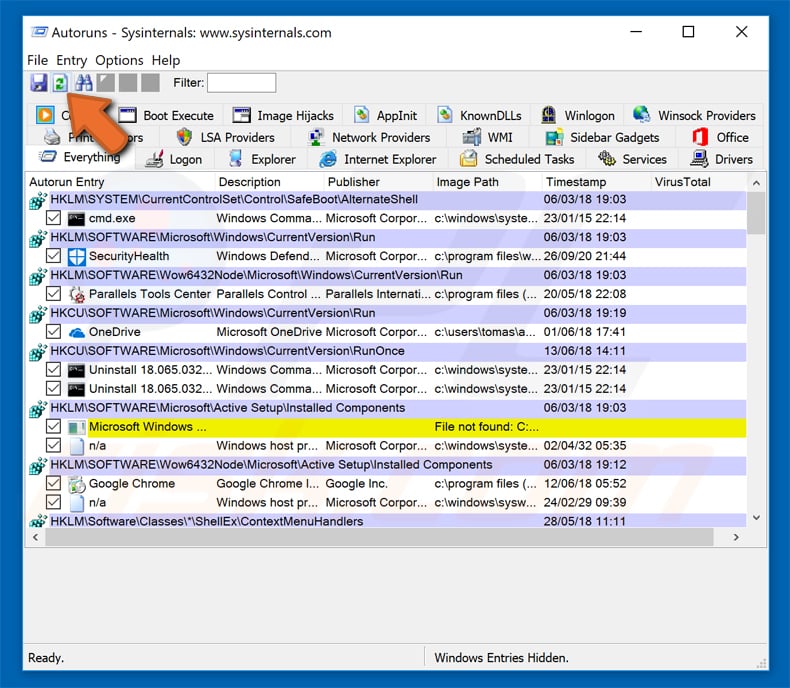

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Klik in de Autoruns-applicatie bovenaan op "Opties" en verwijder de vinkjes bij "Hide Empty Locations" en "Hide Windows Entries". Na deze procedure klikt u op het pictogram "Refresh".

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

Controleer de lijst van de Autoruns-applicatie en zoek het malwarebestand uit dat u wilt verwijderen.

Schrijf het volledige pad en de naam op. Merk op dat sommige malware de procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam en kiest u 'Delete'.

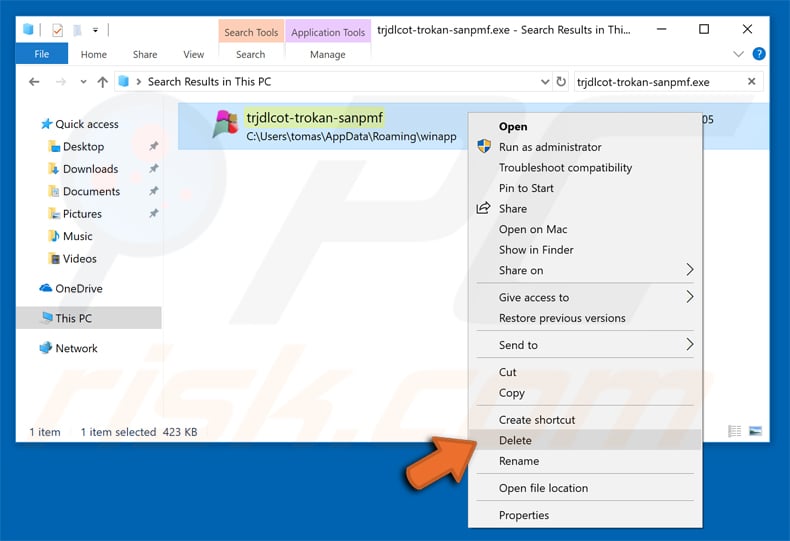

Nadat u de malware hebt verwijderd via de Autoruns-applicatie (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij de volgende opstart van het systeem), moet u de malwarenaam op uw computer zoeken. Zorg dat u verborgen mappen en bestanden inschakelt voordat u doorgaat. Als u het bestand van de malware vindt, verwijder het dan.

Start uw computer opnieuw op in normale modus. Door deze stappen te volgen, kunt u eventuele malware van uw computer verwijderen. Merk op dat voor het handmatig verwijderen van malware een grondige computerkennis noodzakelijk is. Het wordt daarom aanbevolen om de verwijdering van malware over te laten aan antivirus- en antimalwareprogramma's. Deze stappen werken mogelijk niet met geavanceerde malware-infecties. Zoals altijd is het beter om besmettingen te voorkomen dan achteraf malware te moeten verwijderen. Om ervoor te zorgen dat uw computer veilig blijft, moet u steeds de meest recente updates van het besturingssysteem installeren en antivirussoftware gebruiken.

Om zeker te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie