Hoe OctoRAT van geïnfecteerde apparaten te verwijderen

TrojanOok bekend als: OctoRAT trojan voor externe toegang

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat voor soort malware is OctoRAT?

OctoRAT is een Trojaans paard voor externe toegang dat is gebouwd op het .NET-platform. De malware ondersteunt meer dan 70 commando's, maakt gebruik van persistentiemethoden en beschikt over verschillende manieren om UAC te omzeilen en privileges te verhogen, evenals uitgebreide mogelijkheden voor het verzamelen van informatie. De functionaliteit en het algehele ontwerp wijzen erop dat het waarschijnlijk wordt aangeboden als Malware-as-a-Service op ondergrondse markten.

Meer over OctoRAT

Wanneer OctoRAT wordt uitgevoerd, voert het een installatieproces uit. Een van de eerste acties is het laden van SQLite-databasebibliotheken via een specifieke component. Deze stap is belangrijk omdat moderne browsers gevoelige gegevens, zoals opgeslagen wachtwoorden, cookies en browsegeschiedenis, opslaan in SQLite-databases.

Door deze bibliotheken te laden, bereidt de malware zich voor om toegang te krijgen tot die informatie en deze te extraheren. Vervolgens controleert OctoRAT zijn machtigingsniveau op het systeem. Het controleert bij het Windows-systeem of het momenteel over beheerdersrechten beschikt. Als het deze rechten niet heeft, probeert het deze te escaleren.

De bovengenoemde poging maakt gebruik van de FodHelper UAC-bypass. Deze methode maakt gebruik van een fout waardoor FodHelper.exe met verhoogde rechten kan worden uitgevoerd. De malware maakt een registervermelding aan die Windows opdracht geeft om OctoRAT te starten in plaats van de echte instellingenhandler. Wanneer FodHelper.exe wordt uitgevoerd, start het de malware met beheerdersrechten, zonder een UAC-prompt weer te geven.

Bovendien maakt OctoRAT gebruik van de Windows Taakplanner om ervoor te zorgen dat het op het systeem blijft draaien. Het creëert een taak met de naam WindowsUpdate, zodat het eruitziet als een normaal Windows-proces en geen argwaan wekt. Deze taak zorgt ervoor dat de malware snel opnieuw opstart als deze wordt beëindigd of verwijderd.

Eerste informatie-diefstal

Voordat OctoRAT verbinding maakt met zijn command-and-control-server, steelt het eerst browsergegevens. Dit gebeurt in een vroeg stadium, zodat aanvallers informatie kunnen verkrijgen, zelfs als de malware snel wordt ontdekt (gedetecteerd). Een ingebouwde module scant SQLite-databases die worden gebruikt door browsers zoals Chrome, Firefox en Edge.

Het verzamelt gevoelige gegevens, waaronder opgeslagen wachtwoorden, gegevens voor automatisch invullen, browsegeschiedenis en sessiecookies. Zodra de gegevens zijn verzameld, worden ze naar de server van de aanvaller gestuurd.

Belangrijkste capaciteiten

OctoRAT bevat een module voor externe desktopbesturing. Hiermee kan het scherm van het slachtoffer worden gestreamd, kunnen screenshots worden gemaakt, kan de opnamekwaliteit worden gewijzigd en kunnen muis- of toetsenbordacties worden gesimuleerd. Hierdoor kunnen cybercriminelen de cursor manipuleren, klikken, typen, scrollen en invoer besturen alsof ze het apparaat van het slachtoffer gebruiken.

OctoRAT heeft ook procesbeheerfuncties, waarmee cybercriminelen alle actieve processen kunnen bekijken, geselecteerde processen kunnen beëindigen of ze kunnen opschorten. Het kan ook stations en mappen weergeven, bestanden uploaden of downloaden en zelfs programma's uitvoeren op de geïnfecteerde machine. Met deze mogelijkheden kan de aanvaller documenten stelen, kwaadaardige bestanden plaatsen of extra tools op het systeem uitvoeren.

Bovendien kan OctoRAT een keylogger starten en stoppen om alles wat het slachtoffer typt op te nemen, en kan het ook het klembord controleren om gekopieerde tekst zoals wachtwoorden of gevoelige gegevens vast te leggen. Naast het stelen van gegevens uit browsers (zoals eerder vermeld), kan de RAT het systeem scannen op geïnstalleerde crypto-wallets, alle wallet-informatie extraheren of indien nodig een specifieke wallet targeten.

De RAT richt zich op verschillende wallet-apps, zoals Atomic Wallet, Bitcoin Core, Coinomi, Electrum en Exodus. Wallet-mappen bevatten meestal gegevens zoals versleutelde privésleutels, transactielogboeken, adresboeken en instellingen. OctoRAT kan alle mappen in één keer verzamelen en ze voorbereiden voor exfiltratie.

Bovendien kan OctoRAT Windows-services beheren. Cybercriminelen kunnen alle services op het systeem weergeven, specifieke services starten of stoppen. Het kan ook registersleutels en -waarden doorzoeken (en bepaalde waarden wijzigen), wifi-wachtwoorden en netwerkgegevens stelen (bijv. adaptertype, verbindingsstatus en IP-adressen) en SOCKS-proxyservers starten en stoppen.

Naast deze mogelijkheden kan OctoRAT scripts uitvoeren, controleren of Python aanwezig is, het installeren als het ontbreekt en Python-code rechtstreeks op het apparaat van het slachtoffer uitvoeren. Het bevat ook commando's om beveiligingen te omzeilen, waarmee UAC en de Windows Firewall kunnen worden uitgeschakeld. Voor zelfbeheer kan de malware zichzelf updaten of zijn componenten verwijderen.

Ten slotte bevat OctoRAT een reeks 'grap'-tools. Het kan pop-upberichten weergeven, geluiden afspelen, het scherm omdraaien, muisknoppen omwisselen, de cd-lade openen, de achtergrond wijzigen, websites openen, het scherm overspoelen met Explorer-vensters en nog veel meer.

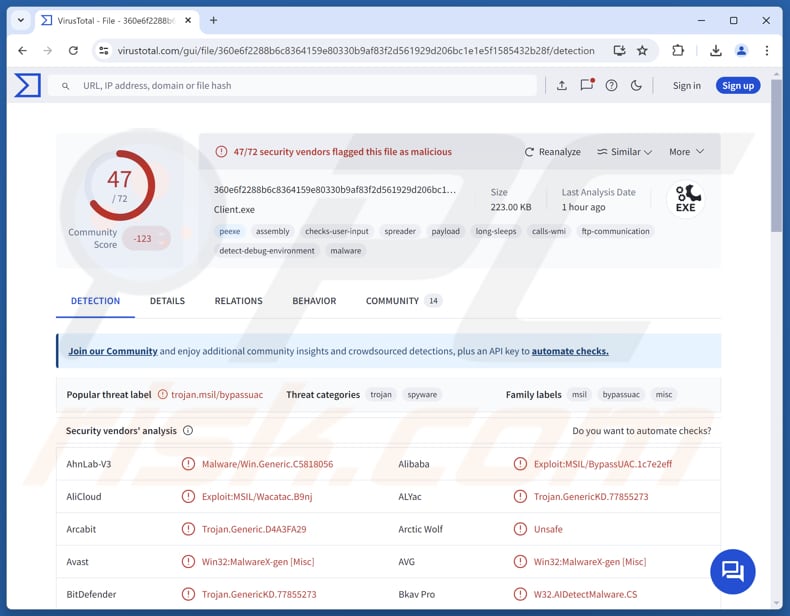

| Naam | OctoRAT trojan voor externe toegang |

| Type bedreiging | Trojan voor externe toegang |

| Detectienamen | Avast (Win32:MalwareX-gen [Misc]), Combo Cleaner (Trojan.GenericKD.77855273), ESET-NOD32 (MSIL/Spy.Agent.FKR Trojan), Kaspersky (HEUR:Exploit.MSIL. BypassUAC.c), Microsoft (Trojan:MSIL/Vigorf.A), Volledige lijst (VirusTotal) |

| Symptomen | Remote Administration Trojans zijn ontworpen om heimelijk de computer van het slachtoffer te infiltreren en onopgemerkt te blijven, waardoor er geen duidelijke symptomen zichtbaar zijn op een geïnfecteerde machine. |

| Mogelijke distributiemethoden | Kwaadaardige Visual Studio Code-extensie, Anivia-lader |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, toevoeging van de computer van het slachtoffer aan een botnet, extra infecties, geldelijk verlies (inclusief diefstal van cryptovaluta), identiteitsdiefstal en meer. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Conclusie

OctoRAT is een krachtige en heimelijke Trojan voor externe toegang die is ontworpen om het geïnfecteerde systeem te controleren, gegevens te stelen en andere kwaadaardige activiteiten uit te voeren. Het brede scala aan commando's, in combinatie met ontwijkingsfuncties, maakt het een aanzienlijke bedreiging voor zowel de systeembeveiliging als persoonlijke gegevens. Als de malware op een apparaat aanwezig is, moet deze onmiddellijk worden verwijderd.

Voorbeelden van andere RAT's die zich op Windows richten zijn ScoringMathTea, PatoRAT en STD.

Hoe is OctoRAT mijn computer binnengedrongen?

OctoRAT verspreidt zich via een kwaadaardige VS Code-extensie die is geüpload naar de officiële VSCode Marketplace. Deze extensie dient als een tool voor het uitvoeren van een dropper (genaamd Anivia), die legitiem lijkt maar in het geheim verborgen code uitvoert. De extensie downloadt een VBScript-dropper met de naam Anivia.vbs, die vervolgens een PowerShell-loader start.

Deze loader decodeert en voert zijn payload rechtstreeks in het geheugen uit, waardoor de malware detectie kan vermijden. Hij injecteert de uiteindelijke payload, OctoRAT, in een legitiem Windows-proces.

Hoe voorkom je de installatie van malware?

Gebruik geen illegale software, kraakprogramma's of sleutelgeneratoren. Download apps en bestanden van officiële webpagina's of app stores. Open geen links of bestanden in verdachte (bijvoorbeeld irrelevante of onverwachte) e-mails of andere berichten van onbekende afzenders. Werk het systeem en de geïnstalleerde software regelmatig bij.

Vertrouw geen advertenties, links, knoppen, pop-ups enz. op verdachte pagina's en sta nooit toe dat dergelijke sites u meldingen sturen. Gebruik ook een betrouwbaar beveiligingsprogramma en voer regelmatig systeemscans uit. Als u denkt dat uw computer al is geïnfecteerd, raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

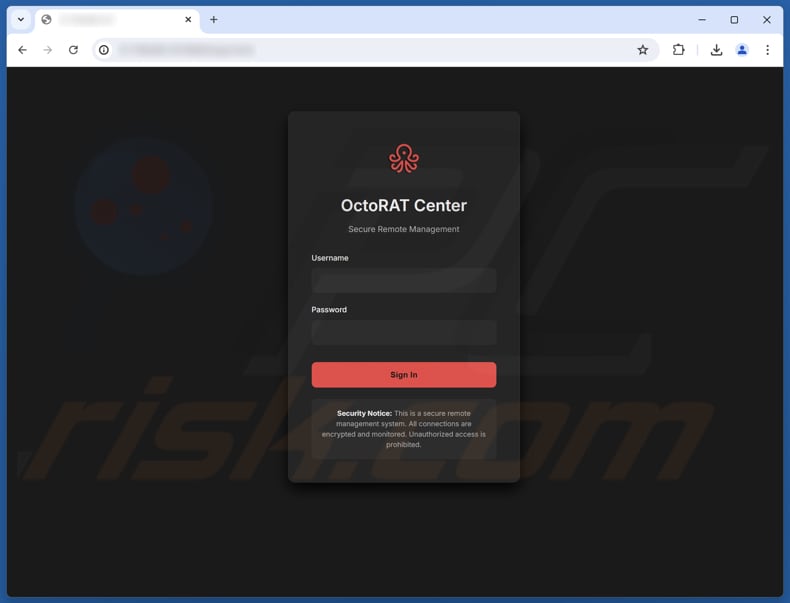

Inlogwebsite van het OctoRAT-beheerpaneel:

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is OctoRAT?

- STAP 1. Handmatig verwijderen van OctoRAT-malware.

- STAP 2. Controleer of uw computer schoon is.

Hoe malware handmatig verwijderen?

Het handmatig verwijderen van malware is een ingewikkelde taak. Meestal kunt u dit het beste automatisch laten doen door antivirus- of antimalwareprogramma's. Om deze malware te verwijderen, raden wij u aan Combo Cleaner Antivirus voor Windows te gebruiken.

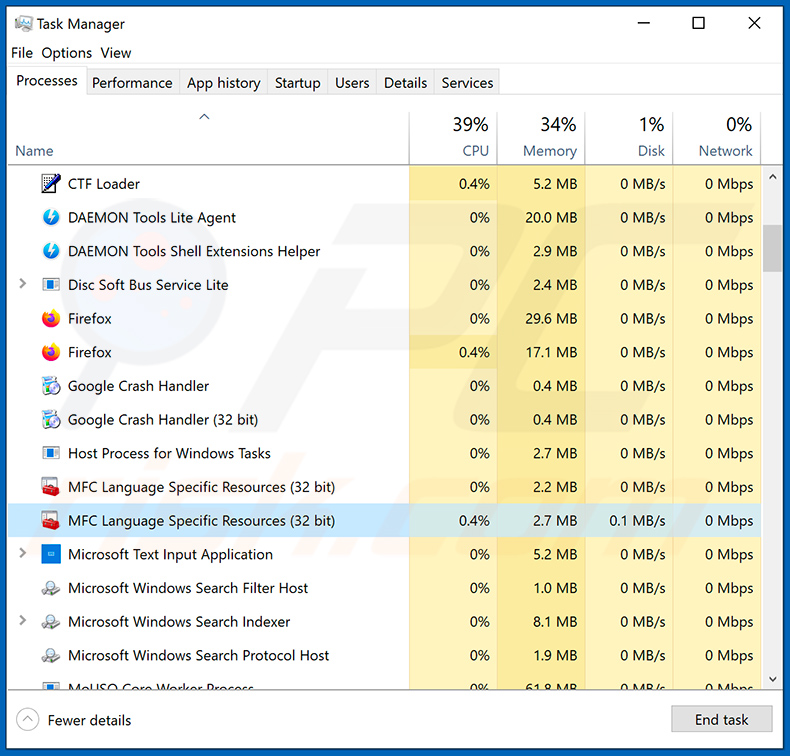

Als u malware handmatig wilt verwijderen, moet u eerst de naam van de malware identificeren die u wilt verwijderen. Hier volgt een voorbeeld van een verdacht programma dat op de computer van een gebruiker wordt uitgevoerd:

Als u de lijst met programma's die op uw computer worden uitgevoerd hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer, en een programma hebt gevonden dat verdacht lijkt, moet u deze stappen volgen:

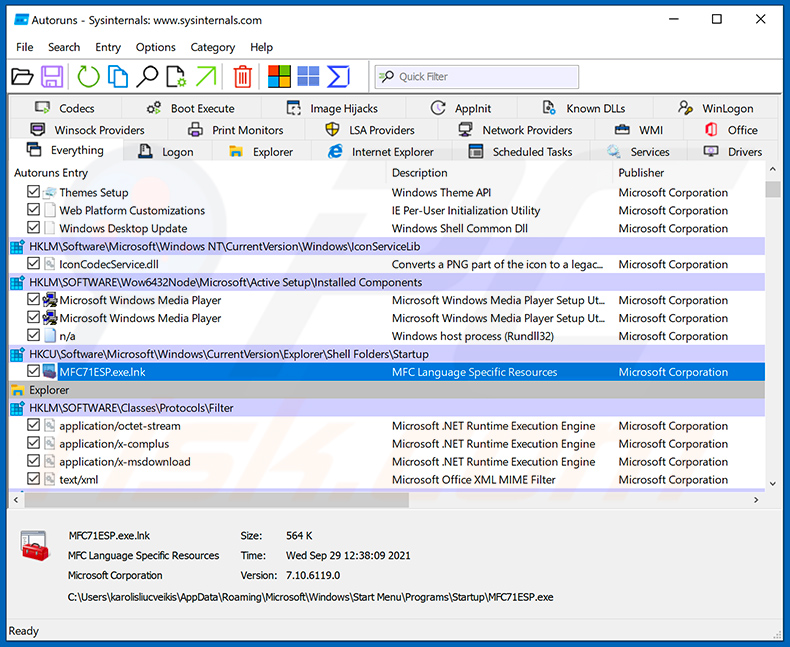

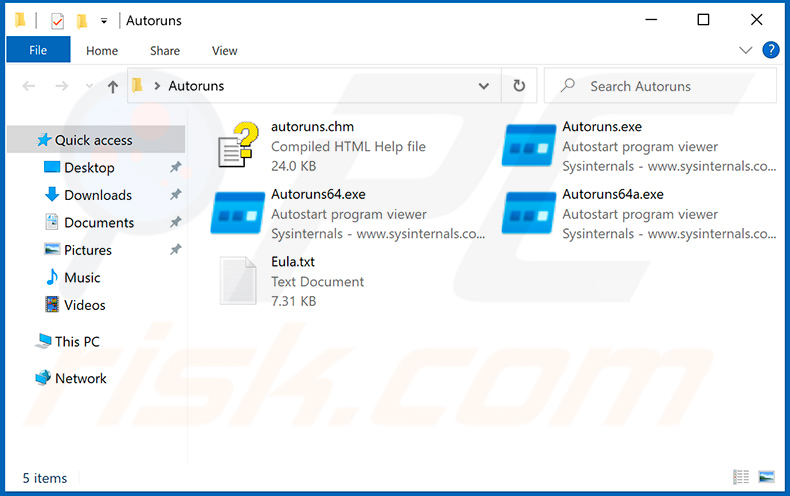

Download een programma met de naam Autoruns. Dit programma toont automatisch startende toepassingen, het register en de locaties van het bestandssysteem:

Download een programma met de naam Autoruns. Dit programma toont automatisch startende toepassingen, het register en de locaties van het bestandssysteem:

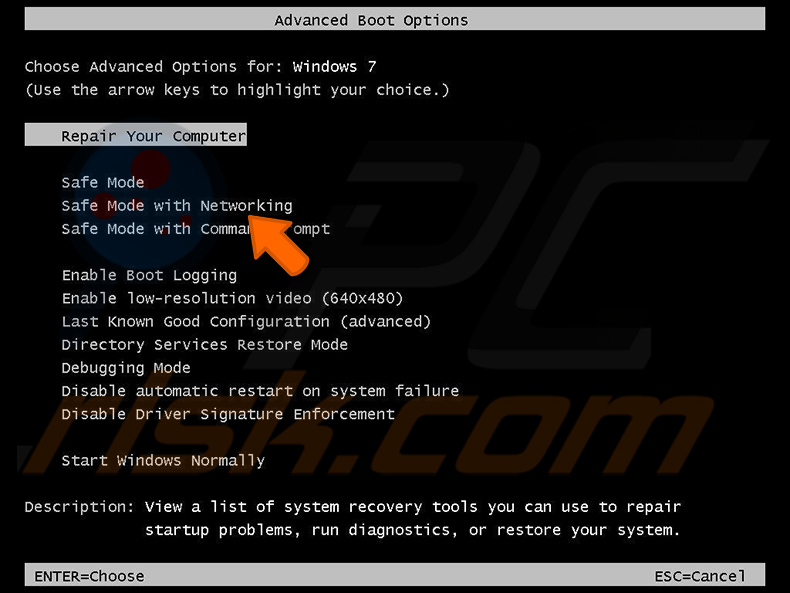

Start uw computer opnieuw op in de veilige modus:

Start uw computer opnieuw op in de veilige modus:

Gebruikers van Windows XP en Windows 7: Start uw computer op in de veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten en klik op OK. Druk tijdens het opstarten van uw computer meerdere keren op de F8-toets op uw toetsenbord totdat het menu Geavanceerde opties van Windows verschijnt en selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die laat zien hoe u Windows 7 kunt opstarten in de "Veilige modus met netwerkmogelijkheden":

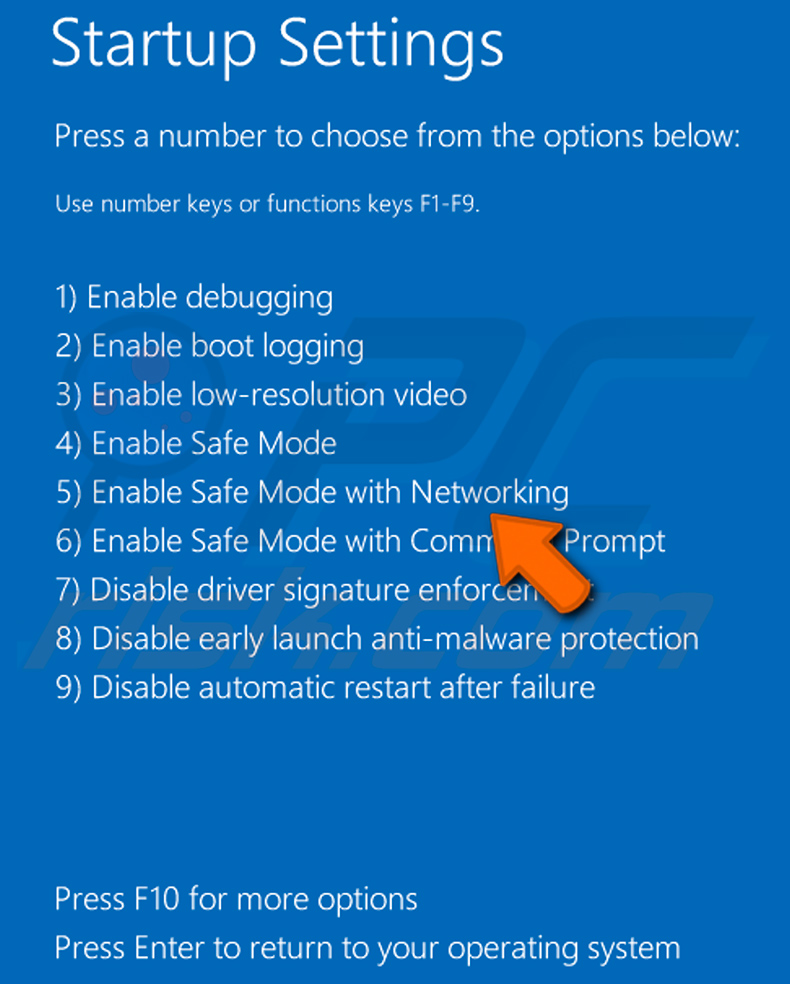

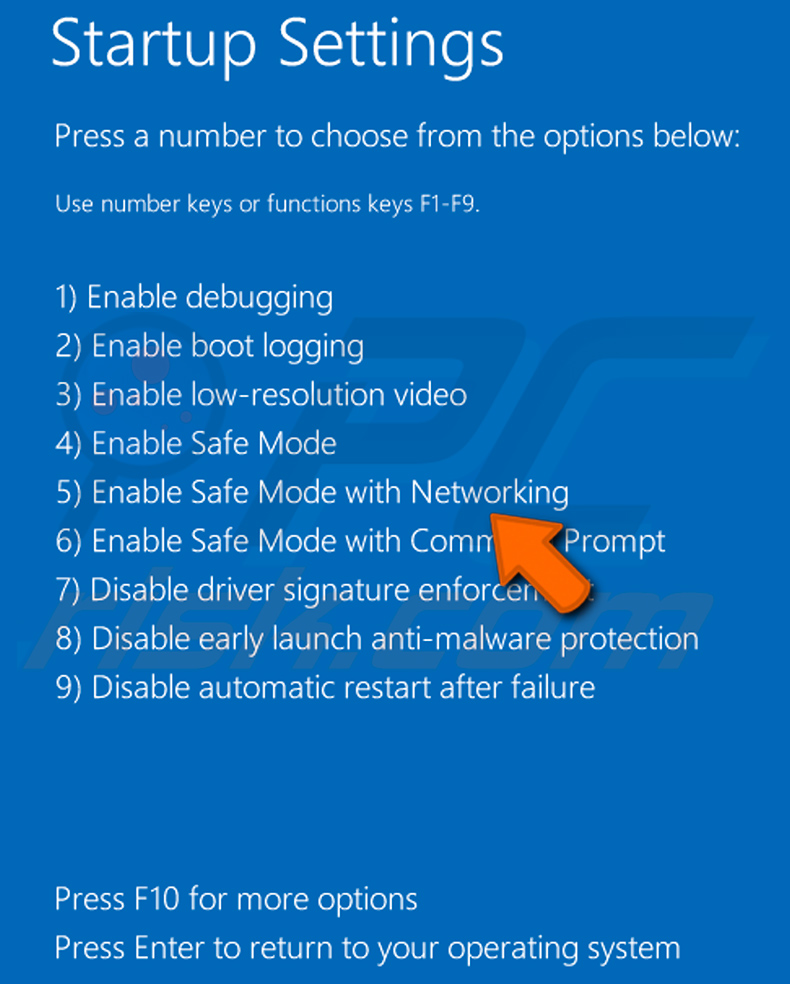

Windows 8-gebruikers: Start Windows 8 op in de veilige modus met netwerkmogelijkheden - Ga naar het startscherm van Windows 8, typ Geavanceerd en selecteer Instellingen in de zoekresultaten. Klik op Geavanceerde opstartopties en selecteer Geavanceerd opstarten in het venster 'Algemene pc-instellingen' dat wordt geopend.

Klik op de knop 'Nu opnieuw opstarten'. Uw computer wordt nu opnieuw opgestart in het menu 'Geavanceerde opstartopties'. Klik op de knop 'Problemen oplossen' en vervolgens op de knop 'Geavanceerde opties'. Klik in het scherm met geavanceerde opties op 'Opstartinstellingen'.

Klik op de knop 'Opnieuw opstarten'. Uw pc wordt opnieuw opgestart en het scherm Opstartinstellingen wordt weergegeven. Druk op F5 om op te starten in de veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 8 kunt opstarten in "Veilige modus met netwerkmogelijkheden":

Windows 10-gebruikers: Klik op het Windows-logo en selecteer het pictogram Power. Klik in het geopende menu op "Opnieuw opstarten" terwijl u de "Shift"-toets op uw toetsenbord ingedrukt houdt. Klik in het venster "Kies een optie" op "Problemen oplossen" en selecteer vervolgens "Geavanceerde opties".

Selecteer in het menu met geavanceerde opties 'Opstartinstellingen' en klik op de knop 'Opnieuw opstarten'. In het volgende venster moet u op de knop 'F5' op uw toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkondersteuning.

Video die laat zien hoe u Windows 10 kunt opstarten in de "Veilige modus met netwerkmogelijkheden":

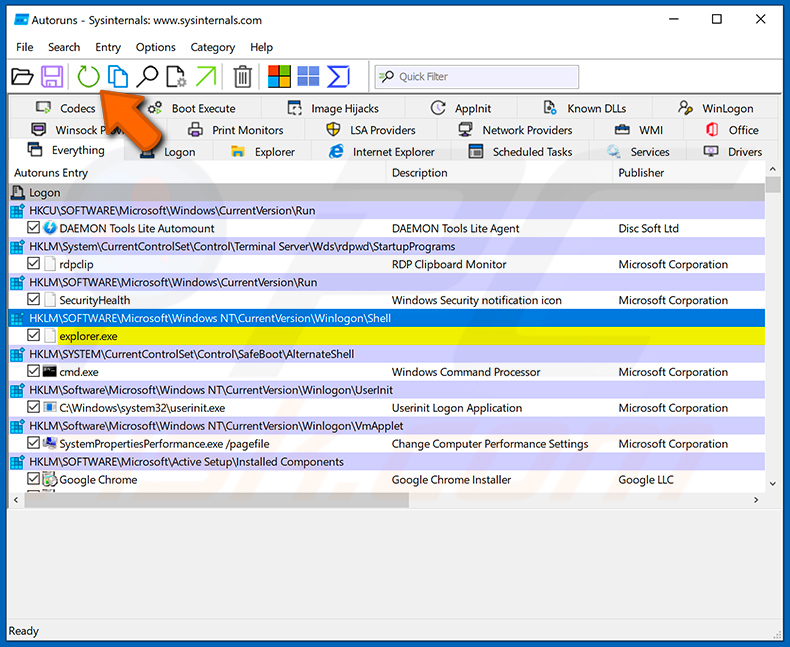

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

Klik in de toepassing Autoruns bovenaan op 'Opties' en schakel de opties 'Lege locaties verbergen' en 'Windows-vermeldingen verbergen' uit. Klik na deze procedure op het pictogram 'Vernieuwen'.

Klik in de toepassing Autoruns bovenaan op 'Opties' en schakel de opties 'Lege locaties verbergen' en 'Windows-vermeldingen verbergen' uit. Klik na deze procedure op het pictogram 'Vernieuwen'.

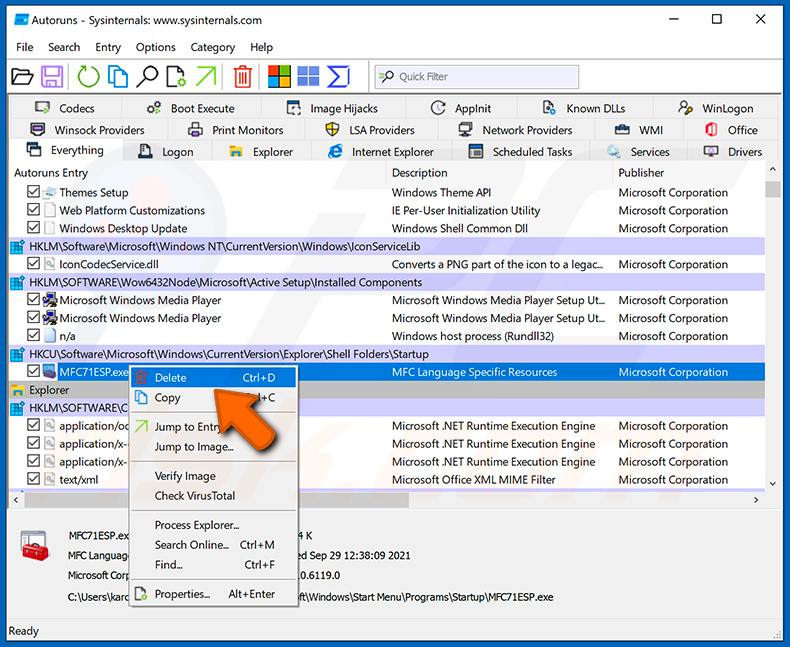

Controleer de lijst die door de Autoruns-toepassing wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

Controleer de lijst die door de Autoruns-toepassing wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

U moet het volledige pad en de naam ervan noteren. Houd er rekening mee dat sommige malware procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat u systeembestanden verwijdert. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam ervan en kiest u "Verwijderen".

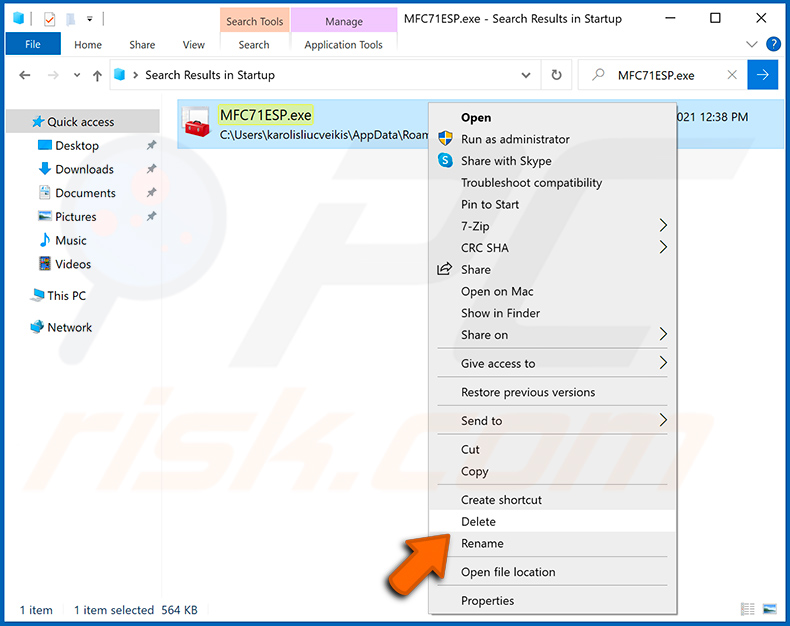

Nadat u de malware hebt verwijderd via de toepassing Autoruns (hierdoor wordt ervoor gezorgd dat de malware niet automatisch wordt uitgevoerd bij de volgende keer dat het systeem wordt opgestart), moet u op uw computer zoeken naar de naam van de malware. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verdergaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Start uw computer opnieuw op in de normale modus. Door deze stappen te volgen, zou alle malware van uw computer moeten worden verwijderd. Houd er rekening mee dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u niet over deze vaardigheden beschikt, laat het verwijderen van malware dan over aan antivirus- en antimalwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan malware achteraf te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates voor het besturingssysteem en gebruikt u antivirussoftware. Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Veelgestelde vragen (FAQ)

Mijn computer is geïnfecteerd met OctoRAT-malware. Moet ik mijn opslagapparaat formatteren om ervan af te komen?

Gebruikers hoeven niet altijd hun apparaat te formatteren om de infectie te verwijderen. In plaats daarvan moeten gebruikers een betrouwbaar antivirus- of antimalwareprogramma, zoals Combo Cleaner, uitvoeren om het systeem te scannen en OctoRAT veilig te verwijderen.

Wat zijn de grootste problemen die malware kan veroorzaken?

Malware kan worden gebruikt om persoonlijke gegevens te stelen, accounts te kapen, bestanden te versleutelen, activiteiten te bespioneren (bijvoorbeeld door het scherm op te nemen of screenshots te maken), het geïnfecteerde systeem op afstand te bedienen, extra payloads uit te voeren, identiteiten te stelen, enz.

Wat is het doel van OctoRAT?

Het doel van OctoRAT is om aanvallers volledige controle op afstand te geven over een geïnfecteerd systeem, zodat ze gegevens kunnen stelen, toegang kunnen krijgen tot accounts, bestanden kunnen beheren, het slachtoffer kunnen bespioneren en andere kwaadaardige activiteiten kunnen uitvoeren (waaronder intimidatie via "grap"-functies).

Hoe is OctoRAT mijn computer binnengedrongen?

OctoRAT wordt verspreid via een valse VS Code-extensie op de officiële marketplace. De extensie downloadt een VBScript-dropper met de naam Anivia.vbs, die vervolgens een PowerShell-loader start. De loader decodeert en voert de malware volledig uit in het geheugen en injecteert de uiteindelijke payload, OctoRAT, in een legitiem Windows-proces om detectie te omzeilen.

Beschermt Combo Cleaner mij tegen malware?

Ja, Combo Cleaner kan de meeste bekende malware vinden en verwijderen, maar sommige geavanceerde bedreigingen kunnen zich diep in het systeem verbergen. Daarom wordt het ten zeerste aanbevolen om een volledige systeemscan uit te voeren.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie