Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat voor soort malware is RMC?

RMC is een stealer-type malware gebaseerd op het Electron-framework. De mogelijke oorsprong van dit kwaadaardige programma is de verkoop van Leet stealer in april 2025, aangezien er aanwijzingen zijn dat de code is gebruikt bij het bouwen van RMC. Deze malware, evenals Leet- en Sniffer-stealers, is verspreid via geavanceerde campagnes met lokmiddelen die zijn gericht op videogames.

Overzicht van RMC malware

RMC is ontworpen om gevoelige informatie van systemen te stelen en wordt vanwege dit gedrag geclassificeerd als een stealer. Deze malware heeft anti-analyse- en anti-detectiemechanismen, zoals het controleren op sandbox-omgevingen via een uitsluitingslijst met besturingssystemen, GPU's (Graphics Processing Unit), hostnamen, gebruikersnamen en actieve processen.

RMC stealer kan gegevens extraheren uit verschillende browsers, waaronder Google Chrome, Brave, Microsoft Edge, Opera, Vivaldi, Yandex en Chromium. Informatie die van belang is, omvat browsercookies, gebruikersnamen/wachtwoorden en persoonlijk identificeerbare gegevens.

Andere programma's waarop het programma zich richt, zijn messengers (Discord, BetterDiscord, WhatsApp, Telegram) en gaming-gerelateerde software (Steam, Growtopia, Minecraft, Epic Games). De stealer kan uitgebreide informatie uit Discord halen, waardoor de aanvallers toegang krijgen tot de servers, vriendenlijsten, berichten en andere persoonlijke gegevens van de gebruiker.

Bovendien kan RMC kettinginfecties veroorzaken. In theorie kunnen programma's die in staat zijn om extra payloads te downloaden/installeren, elk type malware in systemen infiltreren (bijv. trojans, ransomware, cryptocurrency miners, enz.). In de praktijk werken deze programma's echter vaak binnen bepaalde beperkingen of specificaties.

Het is relevant om te vermelden dat een oudere variant van Leet, de stealer die waarschijnlijk als basis voor de RMC-stealer is gebruikt, meer mogelijkheden heeft, zoals het stelen van cryptocurrency-wallets, het uitvoeren van PowerShell-opdrachten, het tonen van remote desktop-functionaliteiten, enz. Het is ook vermeldenswaard dat malwareontwikkelaars hun software/methodologieën vaak verbeteren. Daarom kunnen mogelijke toekomstige iteraties van RMC extra/andere functies en kenmerken hebben.

Samenvattend kan de aanwezigheid van software zoals de RMC-stealer op apparaten leiden tot meerdere systeeminfecties, ernstige privacyproblemen, financiële verliezen en identiteitsdiefstal.

| Naam | RMC malware |

| Type bedreiging | Trojan, stealer, wachtwoordstelend virus. |

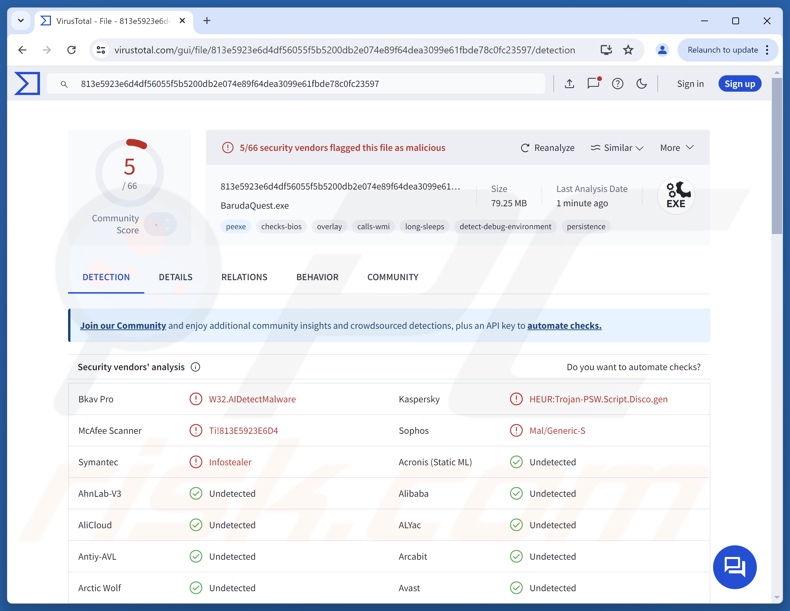

| Detectienamen | Bkav Pro (W32.AIDetectMalware), Kaspersky (HEUR:Trojan-PSW.Script. Disco.gen), McAfee Scanner (Ti!813E5923E6D4), Sophos (Mal/Generic-S), Symantec (Infostealer), Volledige lijst met detecties (VirusTotal) |

| Symptomen | Trojaanse paarden zijn ontworpen om heimelijk de computer van het slachtoffer te infiltreren en stil te blijven, waardoor er geen duidelijke symptomen zichtbaar zijn op een geïnfecteerde machine. |

| Verspreidingsmethoden | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, software ‘cracks’. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer wordt toegevoegd aan een botnet. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Voorbeelden van malware van het type stealer

We hebben over talrijke kwaadaardige programma's geschreven; SHUYAL, Myth en Scruffy zijn slechts enkele van onze recentste artikelen over stealers. Deze programma's kunnen ongelooflijk veelzijdig zijn of zich alleen op specifieke gegevens richten.

Ongeacht welke informatie (indien van toepassing) de malware probeert te exfiltreren, blijft de aanwezigheid ervan op een systeem een bedreiging vormen voor de integriteit van het apparaat en de veiligheid van de gebruiker. Daarom moeten alle bedreigingen onmiddellijk na detectie worden verwijderd.

Hoe is RMC op mijn computer terechtgekomen?

Zoals in de inleiding vermeld, zijn campagnes met een gamingthema gebruikt om de stealers RMC, Leet en Sniffer te verspreiden. De malware kwam als videogames op systemen terecht. Sommige games waren nep en hadden speciale websites en YouTube-kanalen, waardoor ze een indruk van legitimiteit wekten.

De webpagina's maakten gebruik van de branding en artwork van echte games, bijvoorbeeld “WarHeirs” gestolen van The Braves, “Dire Talon” – Project Feline, “Warstorm Fire” – Crossfire: Sierra Squad en “Baruda Quest” – Club Cooee. De meeste van deze “officiële” gamewebsites waren in het Portugees en een aanzienlijk aantal slachtoffers bevond zich in Brazilië. Er werden ook talrijke infecties gedetecteerd in de VS en Turkije. Deze vermeende videogames werden gepromoot op Discord.

De uitvoerbare bestanden van RMC Stealer hadden namen die verband hielden met Steam, installaties en indiegames. Op het moment van schrijven staan sommige van de legitieme titels (bijvoorbeeld Eden, Rooted, Catly) die in de bestandsnamen worden gebruikt, op Steam vermeld, maar zijn ze nog niet uitgebracht. Dit heeft geen negatieve invloed op de verspreiding van de malware, aangezien Steam een early access-programma heeft.

Er moet worden vermeld dat RMC ook via andere methoden kan worden verspreid. Phishing en social engineering zijn standaard bij de verspreiding van malware. Kwaadaardige programma's worden vaak vermomd als of gebundeld met normale inhoud.

Virulente bestanden zijn er in verschillende formaten, bijvoorbeeld uitvoerbare bestanden (.exe, .run, enz.), archieven (ZIP, RAR, enz.), documenten (Microsoft Office, Microsoft OneNote, PDF, enz.), JavaScript, enzovoort. Het openen van een kwaadaardig bestand kan al voldoende zijn om de infectieketen in het systeem in gang te zetten.

Malware wordt voornamelijk verspreid via trojans (backdoors/loaders), drive-by (heimelijke/misleidende) downloads, onbetrouwbare downloadkanalen (bijv. onofficiële en gratis filehostingsites, peer-to-peer-netwerken, enz.), spam-e-mails/berichten, malvertising, online oplichting, illegale programma's/media, illegale software-activering (“cracking”) tools en valse updates.

Sommige schadelijke programma's kunnen zich zelf verspreiden via lokale netwerken en verwijderbare opslagapparaten (bijv. USB-sticks, externe harde schijven, enz.).

Hoe kunt u de installatie van malware voorkomen?

We raden u ten zeerste aan om software te onderzoeken en deze alleen te downloaden van officiële/geverifieerde bronnen. Alle programma's moeten worden geactiveerd en bijgewerkt met behulp van legitieme functies/tools, aangezien programma's die zijn verkregen van derden malware kunnen bevatten.

Een andere aanbeveling is om waakzaam te zijn tijdens het surfen, aangezien frauduleuze en gevaarlijke online inhoud er meestal echt en onschuldig uitziet. Inkomende e-mails en andere berichten moeten met de nodige voorzichtigheid worden benaderd. Bijlagen of links in verdachte berichten mogen niet worden geopend, aangezien ze schadelijk kunnen zijn.

Voor de veiligheid van apparaten/gebruikers is het van het grootste belang dat er een gerenommeerd antivirusprogramma is geïnstalleerd en up-to-date wordt gehouden. Deze software moet worden gebruikt om regelmatig systeemscans uit te voeren en bedreigingen en problemen te verwijderen. Als u denkt dat uw computer al is geïnfecteerd, raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

Screenshot van valse gamewebsites die de RMC stealer promoten (bron afbeelding Acronis):

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is RMC?

- STAP 1. Handmatig verwijderen van RMC-malware.

- STAP 2. Controleer of uw computer schoon is.

Hoe verwijdert u malware handmatig?

Het handmatig verwijderen van malware is een ingewikkelde taak. Meestal kunt u dit het beste automatisch laten doen door antivirus- of antimalwareprogramma's. Om deze malware te verwijderen, raden we aan Combo Cleaner Antivirus voor Windows te gebruiken.

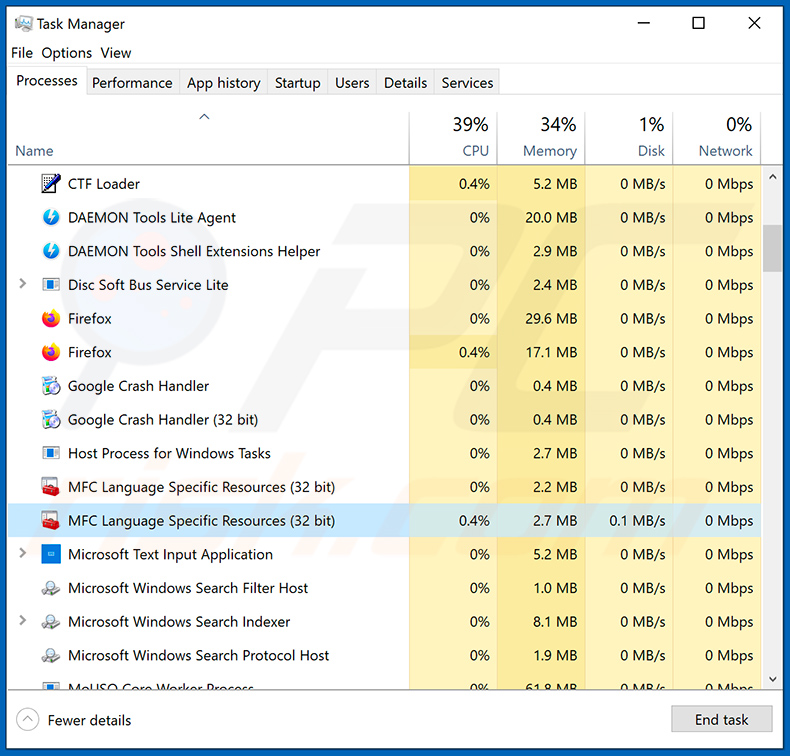

Als u malware handmatig wilt verwijderen, is de eerste stap het identificeren van de naam van de malware die u wilt verwijderen. Hier is een voorbeeld van een verdacht programma dat op de computer van een gebruiker draait:

Als u de lijst met programma's die op uw computer worden uitgevoerd hebt gecontroleerd, bijvoorbeeld met behulp van Taakbeheer, en een programma hebt geïdentificeerd dat er verdacht uitziet, moet u deze stappen volgen:

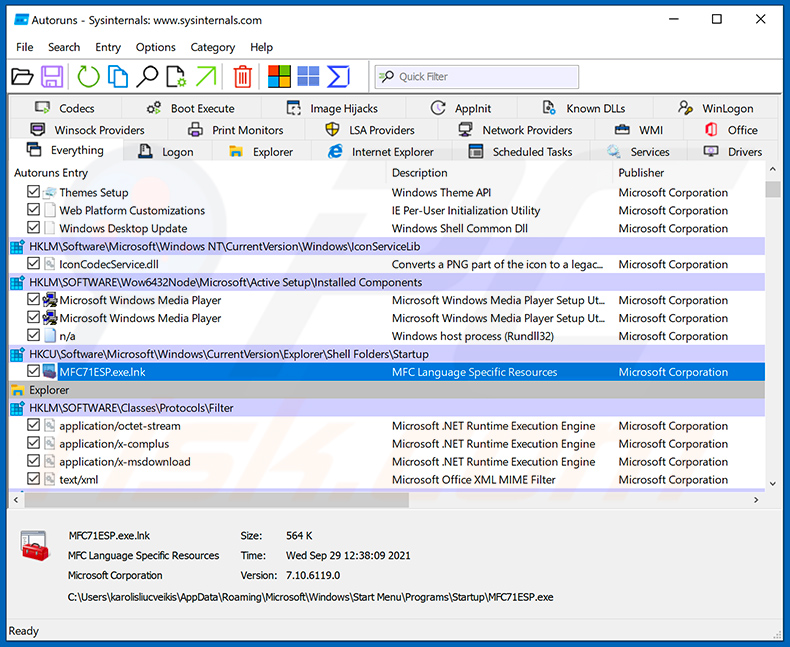

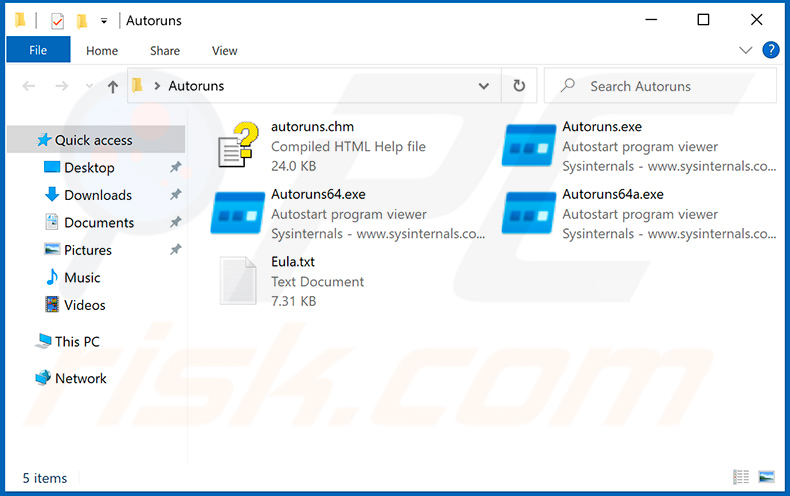

Download een programma met de naam Autoruns. Dit programma toont automatisch startende toepassingen, het register en de locaties van het bestandssysteem:

Download een programma met de naam Autoruns. Dit programma toont automatisch startende toepassingen, het register en de locaties van het bestandssysteem:

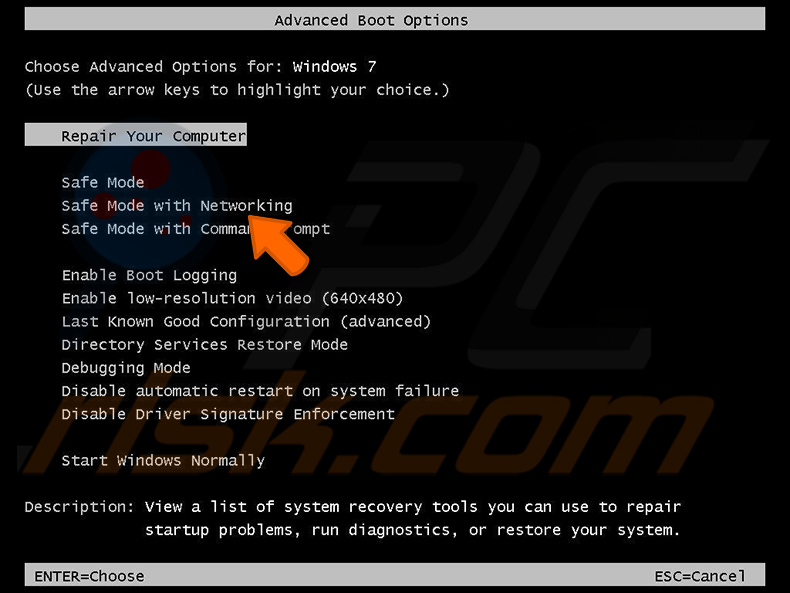

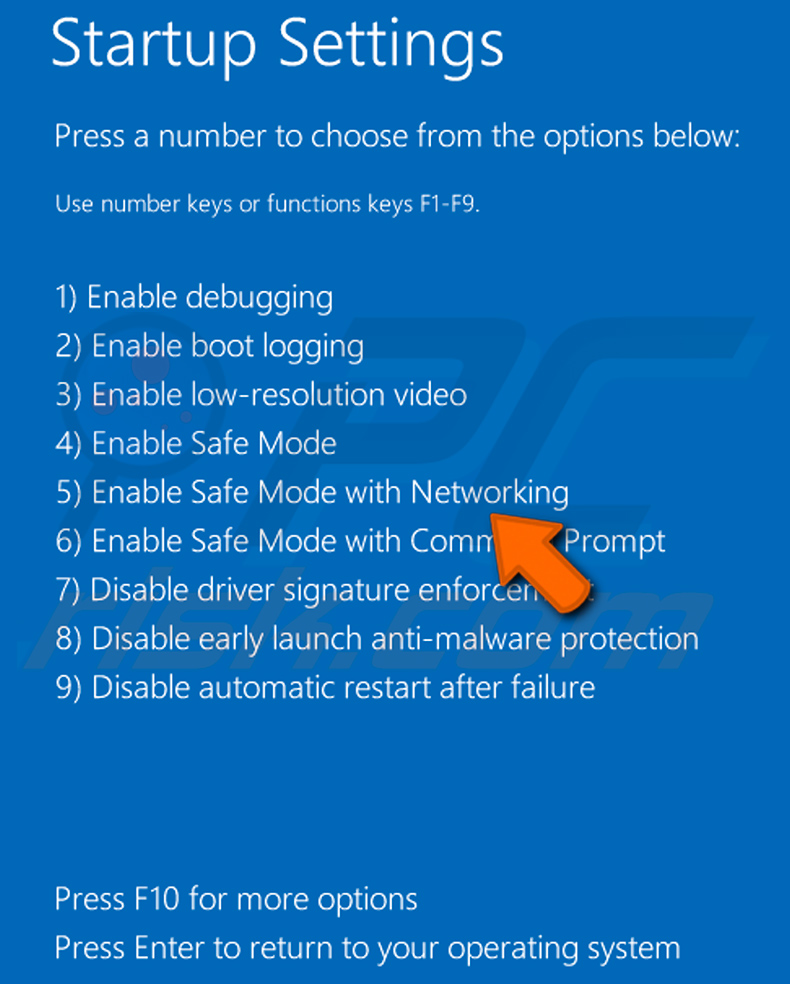

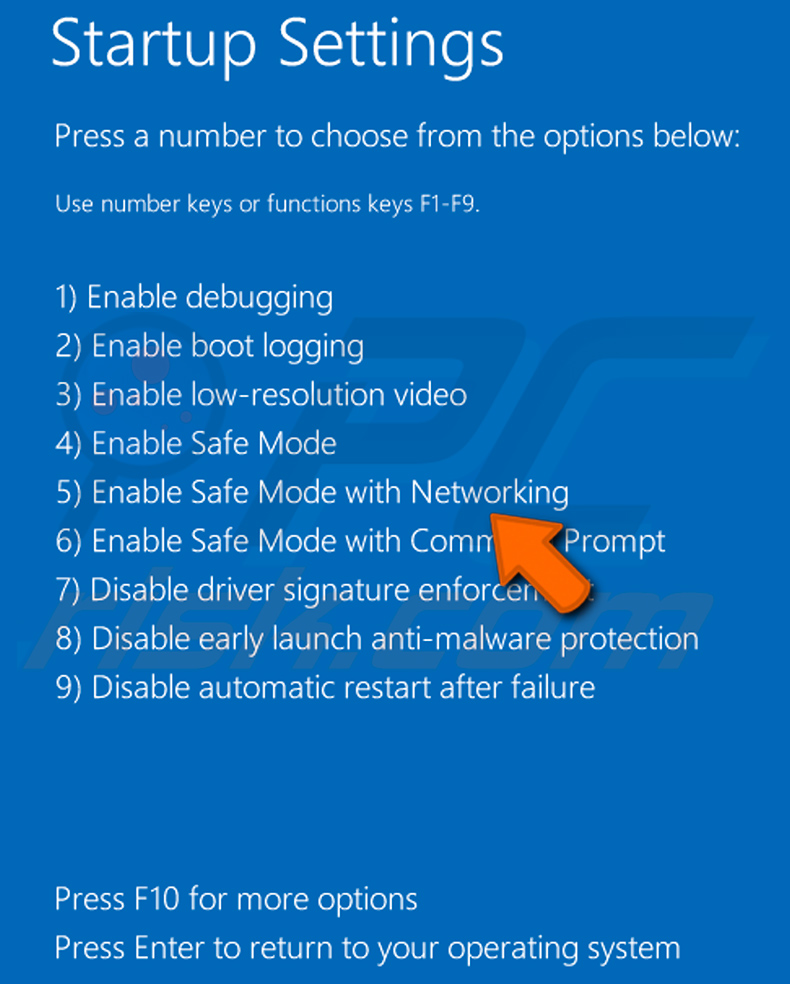

Start uw computer opnieuw op in de veilige modus:

Start uw computer opnieuw op in de veilige modus:

Gebruikers van Windows XP en Windows 7: Start uw computer op in de veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten en klik op OK. Druk tijdens het opstarten van uw computer meerdere keren op de F8-toets op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet. Selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video waarin wordt getoond hoe u Windows 7 start in de “Veilige modus met netwerkmogelijkheden”:

Gebruikers van Windows 8: Start Windows 8 op in de veilige modus met netwerkmogelijkheden - Ga naar het startscherm van Windows 8, typ Geavanceerd en selecteer Instellingen in de zoekresultaten. Klik op Geavanceerde opstartopties en selecteer Geavanceerd opstarten in het venster “Algemene pc-instellingen” dat wordt geopend.

Klik op de knop ‘Nu opnieuw opstarten’. Uw computer wordt nu opnieuw opgestart in het menu ‘Geavanceerde opstartopties’. Klik op de knop ‘Problemen oplossen’ en vervolgens op de knop ‘Geavanceerde opties’. Klik in het scherm met geavanceerde opties op ‘Opstartinstellingen’.

Klik op de knop ‘Opnieuw opstarten’. Uw pc wordt opnieuw opgestart in het scherm Opstartinstellingen. Druk op F5 om op te starten in de veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 8 opstart in “Veilige modus met netwerkmogelijkheden”:

Gebruikers van Windows 10: klik op het Windows-logo en selecteer het pictogram ‘Power’. Klik in het geopende menu op ‘Restart’ terwijl u de ‘Shift’-toets op uw toetsenbord ingedrukt houdt. Klik in het venster ‘Kies een optie’ op ‘Problemen oplossen’ en selecteer vervolgens ‘Geavanceerde opties’.

Selecteer in het menu met geavanceerde opties “Opstartinstellingen” en klik op de knop “Opnieuw opstarten”. In het volgende venster moet u op de knop “F5” op uw toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 10 start in “Veilige modus met netwerkondersteuning”:

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

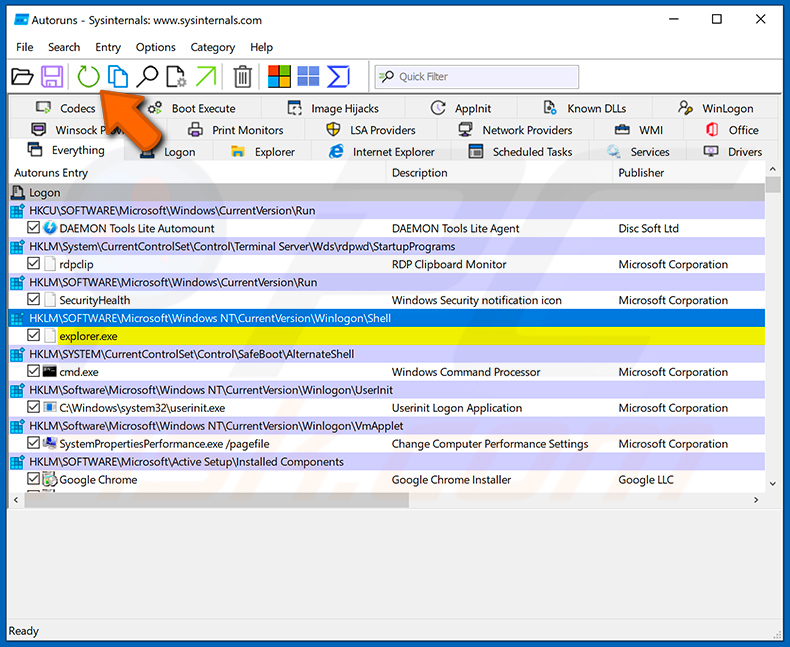

Klik in de toepassing Autoruns bovenaan op “Options” en schakel de opties “Hide Empty Locations” en “Hide Windows Entries” uit. Klik na deze procedure op het pictogram “Vernieuwen”.

Klik in de toepassing Autoruns bovenaan op “Options” en schakel de opties “Hide Empty Locations” en “Hide Windows Entries” uit. Klik na deze procedure op het pictogram “Vernieuwen”.

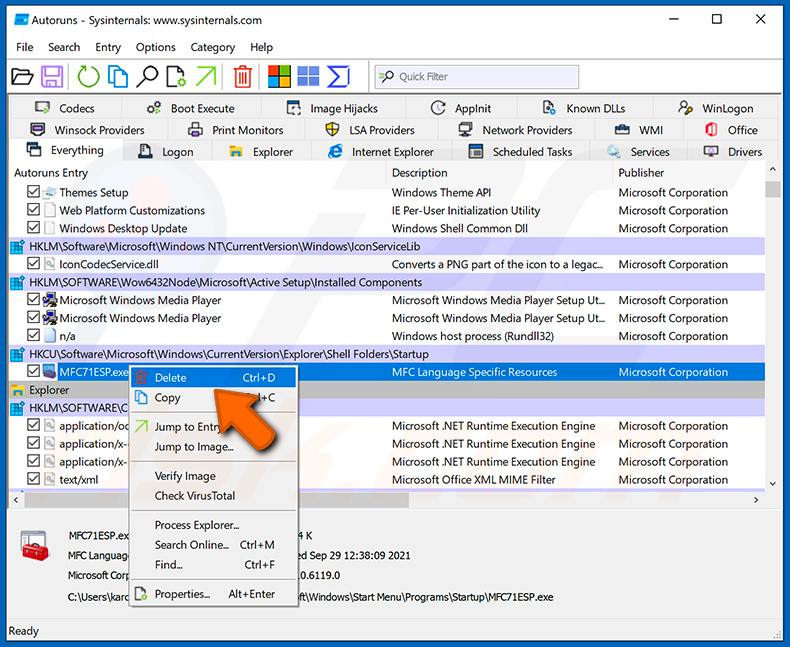

Controleer de lijst die door de Autoruns-toepassing wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

Controleer de lijst die door de Autoruns-toepassing wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

Noteer het volledige pad en de naam ervan. Houd er rekening mee dat sommige malware procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat u systeembestanden verwijdert. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam ervan en kiest u “Verwijderen”.

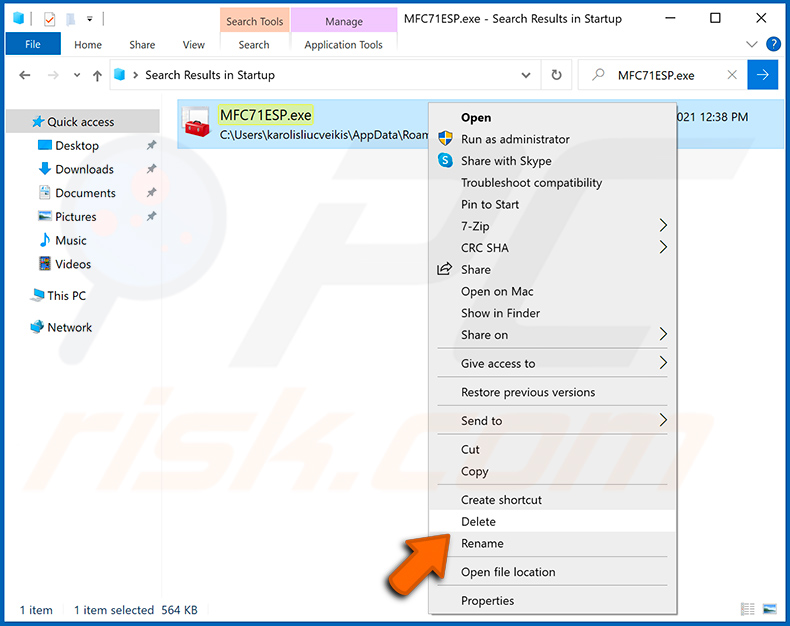

Nadat u de malware hebt verwijderd via de Autoruns-toepassing (hierdoor wordt ervoor gezorgd dat de malware niet automatisch wordt uitgevoerd bij de volgende systeemstart), moet u op uw computer zoeken naar de naam van de malware. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verdergaat. Als u de bestandsnaam van de malware vindt, verwijder deze dan.

Start uw computer opnieuw op in de normale modus. Als u deze stappen volgt, wordt alle malware van uw computer verwijderd. Houd er rekening mee dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u niet over deze vaardigheden beschikt, laat het verwijderen van malware dan over aan antivirus- en antimalwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan later malware te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates voor het besturingssysteem en gebruikt u antivirussoftware. Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Veelgestelde vragen (FAQ)

Mijn computer is geïnfecteerd met RMC-malware. Moet ik mijn opslagapparaat formatteren om deze te verwijderen?

Waarschijnlijk niet. Voor het verwijderen van malware zijn dergelijke drastische maatregelen zelden nodig.

Wat zijn de grootste problemen die RMC-malware kan veroorzaken?

De gevaren van een infectie zijn afhankelijk van de mogelijkheden van het kwaadaardige programma en de werkwijze van de cybercriminelen. RMC is een stealer die gevoelige gegevens kan extraheren en kettinginfecties kan veroorzaken. De aanwezigheid ervan op een apparaat kan dus leiden tot meerdere systeeminfecties, ernstige privacyproblemen, financiële verliezen en identiteitsdiefstal.

Wat is het doel van RMC-malware?

De meest voorkomende motivatie voor infecties is financieel gewin. Aanvallers kunnen malware echter ook gebruiken om zichzelf te vermaken, persoonlijke wrok te koesteren, processen te verstoren (bijv. websites, diensten, bedrijven, enz.), zich bezig te houden met hacktivisme en politiek/geopolitiek gemotiveerde aanvallen uit te voeren.

Hoe is RMC-malware op mijn computer terechtgekomen?

RMC is verspreid onder het mom van videogames, die speciale websites en YouTube-kanalen hadden en op Discord intensief werden gepromoot.

Andere vermommingen en verspreidingsmethoden zijn mogelijk. Over het algemeen wordt malware verspreid via trojans, drive-by downloads, spam, malvertising, online oplichting, verdachte downloadbronnen (bijv. freeware en gratis websites voor bestandsopslag, P2P-netwerken, enz.), illegale inhoud, valse updaters en illegale software-activeringstools (“cracks”). Sommige kwaadaardige programma's kunnen zichzelf verspreiden via lokale netwerken en verwijderbare opslagapparaten.

Beschermt Combo Cleaner mij tegen malware?

Ja, Combo Cleaner kan vrijwel alle bekende malware-infecties detecteren en verwijderen. Vergeet niet dat het uitvoeren van een volledige systeemscan van cruciaal belang is, aangezien geavanceerde kwaadaardige software zich doorgaans diep in systemen verschuilt.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie