Hoe u oplichting zoals “Ledger - Kritieke beveiligingslek” kunt herkennen

Phishing/OplichtingOok bekend als: Ledger - Critical Security Vulnerability nep email

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat voor soort oplichting is "Ledger - Kritieke beveiligingskwetsbaarheid"?

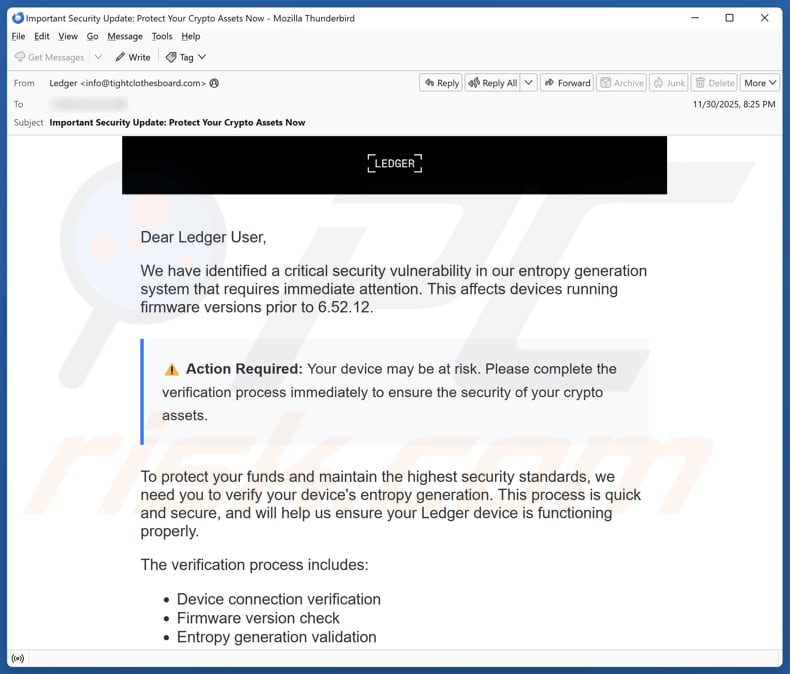

Onze analyse van de e-mail heeft aangetoond dat deze een misleidende boodschap bevat met een link naar een valse website. De e-mail is vermomd als een belangrijke beveiligingsupdate om ontvangers te misleiden en hen ertoe te brengen persoonlijke informatie vrij te geven. Het uiteindelijke doel is om cryptovaluta te stelen. Ontvangers moeten deze e-mail negeren.

Meer informatie over de scam-e-mail "Ledger - Kritieke beveiligingskwetsbaarheid"

Deze e-mail is een poging tot phishing gericht op gebruikers van cryptovaluta. De e-mail beweert afkomstig te zijn van een bekend bedrijf dat hardware wallets produceert (Ledger) en waarschuwt voor een kritieke beveiligingslek in apparaten met oudere firmware. Het bericht spoort ontvangers aan om onmiddellijk een verificatieproces te doorlopen om hun crypto-activa te beschermen.

Het vermeldt dat het verificatieproces bestaat uit het controleren van de apparaatverbinding, het controleren van de firmware, het valideren van de entropie en het bevestigen van het beveiligingsprotocol. Het waarschuwt ontvangers ook dat het niet naleven van deze vereisten kan leiden tot beperkte toegang tot beveiligingsfuncties. Het doel is om ontvangers naar een valse website te lokken.

Op die site worden bezoekers gevraagd om een "Entropieverificatie" uit te voeren door hun herstelzin van 12, 18 of 24 woorden in te voeren. De ingediende informatie wordt naar oplichters gestuurd die deze kunnen misbruiken om toegang te krijgen tot cryptocurrency-wallets en deze leeg te halen (cryptocurrency te stelen). Het is belangrijk om te weten dat dergelijke transacties onomkeerbaar zijn en dat de meeste slachtoffers hun crypto voorgoed kwijt zijn.

| Naam | Ledger - Kritieke beveiligingskwetsbaarheid E-mailzwendel |

| Type bedreiging | Phishing, oplichting, social engineering, fraude |

| Valse claim | Een kritieke beveiligingskwetsbaarheid vereist aandacht |

| Vermomming | Kennisgeving van Ledger |

| Gerelateerd domein | ledger.verify-hardwares[.]com |

| Detectienamen (ledger.verify-hardwares[.]com) | Fortinet (spam), Seclookup (schadelijk), volledige lijst met detecties (VirusTotal) |

| Symptomen | Ongeautoriseerde online aankopen, gewijzigde wachtwoorden voor online accounts, identiteitsdiefstal, illegale toegang tot de computer. |

| Distributiemethoden | Misleidende e-mails, malafide online pop-upadvertenties, zoekmachinevergiftigingstechnieken, verkeerd gespelde domeinnamen. |

| Schade | Verlies van gevoelige privégegevens, geldelijk verlies, identiteitsdiefstal. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Conclusie

Kortom, deze e-mail is een poging om cryptovaluta te stelen door gebruikers te misleiden en hen hun herstelzinnen te laten onthullen. Ontvangers mogen nooit hun privésleutels of herstelzinnen invoeren op verdachte websites. Bewustzijn en voorzichtigheid zijn essentieel om onomkeerbare financiële verliezen te voorkomen.

Hier volgen enkele voorbeelden van soortgelijke oplichting: "Beveiligingsmeldingen - E-mailservice-oplichting", "Your Mail Is On Hold-oplichting" en "E-mail-oplichting Account Update Required". Dergelijke e-mails kunnen ook worden gebruikt om malware te verspreiden.

Hoe infecteren spamcampagnes computers?

Wanneer cybercriminelen e-mail gebruiken om malware te verspreiden, voegen ze geïnfecteerde bijlagen of links naar kwaadaardige websites toe. Bijlagen kunnen kwaadaardige documenten, uitvoerbare bestanden, scripts of gecomprimeerde bestanden (of andere bestandsindelingen) zijn die malware bevatten, die wordt geactiveerd wanneer die bestanden worden geopend of wanneer bepaalde functies, zoals macro's, worden ingeschakeld.

Links in frauduleuze e-mails kunnen gebruikers naar valse websites leiden die automatisch malware downloaden of gebruikers overhalen om deze handmatig te downloaden. Over het algemeen vinden infecties plaats wanneer ontvangers in aanraking komen met schadelijke inhoud.

Hoe voorkom je de installatie van malware?

Wees voorzichtig met onverwachte of verdachte e-mails, vooral als ze bijlagen of links bevatten, en open niets dat onveilig lijkt. Werk je besturingssysteem, browser en apps regelmatig bij. Gebruik betrouwbare beveiligingssoftware om je apparaat te scannen op mogelijke malware en andere bedreigingen.

Download of installeer geen illegale programma's en gebruik geen cracks of sleutelgeneratoren, omdat deze vaak malware bevatten. Vermijd interactie met advertenties of pop-ups op onbetrouwbare websites en blokkeer alle meldingsverzoeken van deze bronnen.

Het uiterlijk van de valse Ledger-website (GIF):

Tekst uit de e-mailbrief "Ledger - Kritieke beveiligingskwetsbaarheid":

Subject: Important Security Update: Protect Your Crypto Assets Now

Ledger

Dear Ledger User,

We have identified a critical security vulnerability in our entropy generation system that requires immediate attention. This affects devices running firmware versions prior to 6.52.12.Action Required: Your device may be at risk. Please complete the verification process immediately to ensure the security of your crypto assets.

To protect your funds and maintain the highest security standards, we need you to verify your device's entropy generation. This process is quick and secure, and will help us ensure your Ledger device is functioning properly.

The verification process includes:

Device connection verification

Firmware version check

Entropy generation validation

Security protocol confirmationVerify Device Now

Important: This verification is mandatory for all Ledger users. Failure to complete this process may result in restricted access to your device's security features.

If you have any questions or need assistance, please contact our support team immediately.

This email was sent to you because you signed up at Ledger.com or purchased a Ledger product. We respect your right to privacy. Read our Privacy Policy and Cookie Policy.

© Ledger SAS. All rights reserved. Ledger brands are registered trademarks of Ledger SAS. Ledger SAS, 106 Rue du Temple, 75003 Paris.

Unsubscribe from future emails or to update your email preferences, click here.

Follow us on:

YouTube Twitter Facebook TikTok

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is Ledger - Critical Security Vulnerability nep email?

- Soorten kwaadaardige e-mails.

- Hoe herkent u een kwaadaardige e-mail?

- Wat moet u doen als u in een e-mailscam getrapt bent?

Soorten kwaadaardige e-mails:

![]() Phishing E-mails

Phishing E-mails

Meestal gebruiken cybercriminelen misleidende e-mails om internetgebruikers ertoe te verleiden hun gevoelige privégegevens, zoals inloggegevens voor verschillende onlinediensten, e-mailaccounts of onlinebankiergegevens, prijs te geven.

Dergelijke aanvallen worden phishing genoemd. Bij een phishingaanval sturen cybercriminelen meestal een e-mail met een logo van een populaire dienst (bijvoorbeeld Microsoft, DHL, Amazon, Netflix), creëren ze urgentie (verkeerd verzendadres, verlopen wachtwoord, enz.) en plaatsen ze een link waarvan ze hopen dat hun potentiële slachtoffers erop zullen klikken.

Na het klikken op de link in zo'n e-mailbericht worden slachtoffers omgeleid naar een valse website die er identiek of zeer vergelijkbaar uitziet als de oorspronkelijke website. Slachtoffers worden dan gevraagd om hun wachtwoord, creditcardgegevens of andere informatie in te voeren die door cybercriminelen wordt gestolen.

![]() E-mails met kwaadaardige Bijlagen

E-mails met kwaadaardige Bijlagen

Een andere populaire aanvalsvector is e-mailspam met kwaadaardige bijlagen die de computers van gebruikers infecteren met malware. Kwaadaardige bijlagen bevatten meestal trojans die in staat zijn wachtwoorden, bankgegevens en andere gevoelige informatie te stelen.

Bij dergelijke aanvallen is het belangrijkste doel van cybercriminelen om hun potentiële slachtoffers over te halen een geïnfecteerde e-mailbijlage te openen. Om dit doel te bereiken, wordt in e-mail meestal gesproken over recent ontvangen facturen, faxen of spraakberichten.

Als een potentieel slachtoffer in de val trapt en de bijlage opent, raakt zijn computer geïnfecteerd en kan de cybercrimineel veel gevoelige informatie verzamelen.

Hoewel het een gecompliceerdere methode is om persoonlijke informatie te stelen (spamfilters en antivirusprogramma's detecteren dergelijke pogingen meestal), kunnen cybercriminelen, als ze succes hebben, een veel breder scala aan gegevens bemachtigen en informatie verzamelen voor een lange periode.

![]() Sexafpersing E-mails

Sexafpersing E-mails

Dit is een vorm van phishing. In dit geval ontvangen gebruikers een e-mail waarin wordt beweerd dat een cybercrimineel toegang heeft kunnen krijgen tot de webcam van het potentiële slachtoffer en een video-opname heeft van iemands masturbatie.

Om van de video af te komen, worden slachtoffers gevraagd om losgeld te betalen (meestal met Bitcoin of een andere cryptocurrency). Toch zijn al deze beweringen vals - gebruikers die dergelijke e-mails ontvangen, moeten ze negeren en verwijderen.

Hoe herkent u een kwaadaardige e-mail?

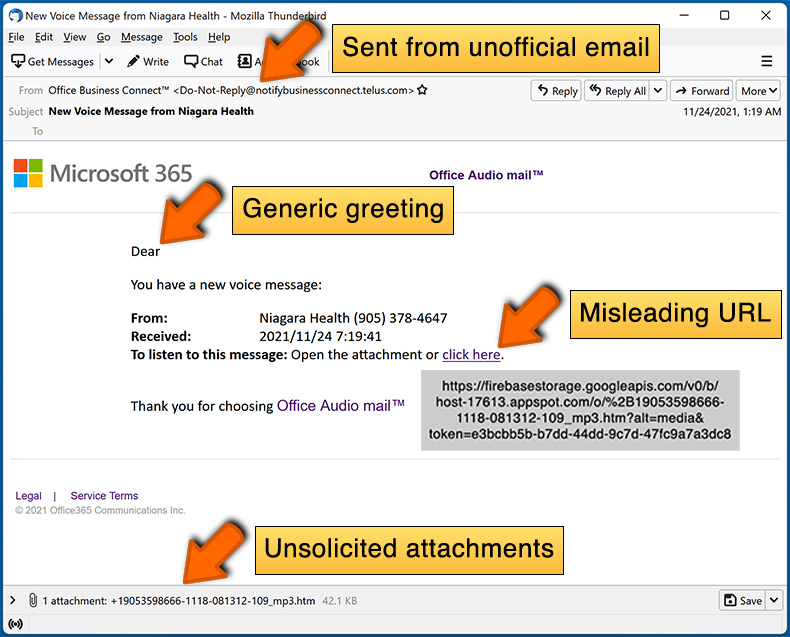

Hoewel cybercriminelen proberen hun lokmails er betrouwbaar uit te laten zien, zijn hier enkele dingen waar u op moet letten als u een phishing-e-mail probeert te herkennen:

- Controleer het e-mailadres van de afzender ("van"): Ga met uw muis over het "from" adres en controleer of het legitiem is. Als u bijvoorbeeld een e-mail van Microsoft hebt ontvangen, moet u controleren of het e-mailadres @microsoft.com is en niet iets verdachts als @m1crosoft.com, @microsfot.com, @account-security-noreply.com, enz.

- Controleer op algemene begroetingen: Als de begroeting in de e-mail "Geachte gebruiker", "Geachte @youremail.com", "Geachte gewaardeerde klant" is, moet dit argwaan wekken. Het is gebruikelijk dat bedrijven u bij uw naam noemen. Het ontbreken van deze informatie kan wijzen op een poging tot phishing.

- Controleer de links in de e-mail: Ga met uw muis over de link die in de e-mail wordt gepresenteerd, als de link die verschijnt verdacht lijkt, klik er dan niet op. Bijvoorbeeld, als u een e-mail van Microsoft hebt ontvangen en de link in de e-mail laat zien dat het naar firebasestorage.googleapis.com/v0 gaat... moet u het niet vertrouwen. Het beste is om niet op de links in de e-mails te klikken, maar om de website van het bedrijf te bezoeken dat u de e-mail in de eerste plaats heeft gestuurd.

- Vertrouw niet blindelings op e-mailbijlagen: Meestal zullen legitieme bedrijven u vragen om in te loggen op hun website en daar eventuele documenten te bekijken; als u een e-mail met een bijlage hebt ontvangen, is het een goed idee om deze te scannen met een antivirustoepassing. Geïnfecteerde e-mailbijlagen zijn een veelvoorkomende aanvalsvector die door cybercriminelen wordt gebruikt.

Om het risico op het openen van phishing en kwaadaardige e-mails te minimaliseren, raden wij u aan Combo Cleaner Antivirus voor Windows te gebruiken.

Voorbeeld van een spam e-mail:

Wat moet u doen als u in een e-mailscam getrapt bent?

- Als u op een link in een phishing-e-mail hebt geklikt en uw wachtwoord hebt ingevoerd - moet u uw wachtwoord zo snel mogelijk wijzigen. Meestal verzamelen cybercriminelen gestolen inloggegevens om deze vervolgens te verkopen aan andere groepen die ze voor kwaadaardige doeleinden gebruiken. Als u uw wachtwoord tijdig wijzigt, bestaat de kans dat criminelen niet genoeg tijd hebben om schade aan te richten.

- Als u uw creditcardgegevens hebt ingevoerd - neem dan zo snel mogelijk contact op met uw bank en leg de situatie uit. Er is een goede kans dat u uw gecompromitteerde creditcard moet annuleren en een nieuwe moet aanvragen.

- Als u tekenen van identiteitsdiefstal ziet - moet u onmiddellijk contact opnemen met de Federal Trade Commission. Deze instelling zal informatie over uw situatie verzamelen en een persoonlijk herstelplan opstellen.

- Als u een kwaadaardige bijlage hebt geopend - uw computer is waarschijnlijk geïnfecteerd, moet u deze scannen met een betrouwbare antivirustoepassing. Voor dit doel, raden wij u aan gebruik te maken van Combo Cleaner Antivirus voor Windows.

- Help andere internetgebruikers - meld phishing-e-mails bij de Anti-Phishing Working Group, het Internet Crime Complaint Center van de FBI, het National Fraud Information Center en het Amerikaanse ministerie van Justitie.

Veelgestelde vragen (FAQ)

Waarom heb ik deze e-mail ontvangen?

Dergelijke e-mails worden meestal naar grote aantallen ontvangers gestuurd. Als u een scam-e-mail ontvangt, betekent dit meestal dat uw e-mailadres op een lijst staat die door oplichters wordt gebruikt.

Ik heb mijn persoonlijke gegevens verstrekt toen ik door deze e-mail werd misleid. Wat moet ik nu doen?

Als uw inloggegevens zijn gedeeld, wijzig dan onmiddellijk de wachtwoorden voor alle getroffen accounts. Neem voor financiële of persoonlijke identiteitsgegevens contact op met de betreffende instellingen of autoriteiten.

Ik heb een schadelijk bestand gedownload en geopend dat aan een e-mail was toegevoegd. Is mijn computer nu geïnfecteerd?

Uitvoerbare bestanden (als ze kwaadaardig zijn), zoals .exe, kunnen een apparaat infecteren zodra ze worden geopend. Word- en Excel-documenten zijn over het algemeen veiliger, maar het inschakelen van macro's of soortgelijke functies kan nog steeds malware activeren. Het risico hangt af van het bestandstype.

Oplichters hebben mijn cryptovaluta gestolen, kan ik die terugkrijgen?

Nee, transacties met cryptovaluta zijn onomkeerbaar. Als oplichters het eenmaal hebben, kan het niet meer worden teruggehaald.

Ik heb de e-mail gelezen, maar de bijlage niet geopend. Is mijn computer geïnfecteerd?

Het openen of lezen van een e-mail is veilig. Een apparaat loopt alleen risico als er op een kwaadaardige link wordt geklikt of een schadelijke bijlage wordt geopend.

Verwijdert Combo Cleaner malware-infecties die aanwezig waren in e-mailbijlagen?

Combo Cleaner kan de meest voorkomende malware verwijderen, maar het wordt aangeraden om een volledige systeemscan uit te voeren om meer geavanceerde bedreigingen op te sporen en te verwijderen.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie