Hoe MostereRAT van geïnfecteerde apparaten te verwijderen

TrojanOok bekend als: MostereRAT trojan voor externe toegang

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat voor soort malware is MostereRAT?

MostereRAT is een Trojaans paard voor externe toegang, geschreven in Easy Programming Language (EPL). Het kan worden uitgebreid met nieuwe mogelijkheden, extra payloads leveren, gevoelige informatie extraheren en ontwijkingstechnieken toepassen. Als het systeem is geïnfecteerd met MostereRAT, moet zo snel mogelijk een scan worden uitgevoerd met een betrouwbaar beveiligingsprogramma om de dreiging te elimineren.

Meer over MostereRAT

MostereRAT is een Trojaans paard voor externe toegang, geschreven in Easy Programming Language (EPL). Het kan worden uitgebreid met nieuwe mogelijkheden, extra payloads leveren, gevoelige informatie extraheren en ontwijkingstechnieken toepassen. Als het systeem is geïnfecteerd met MostereRAT, moet zo snel mogelijk een scan met een betrouwbare beveiligingstool worden uitgevoerd om de dreiging te elimineren.

Eenmaal uitgevoerd, decodeert MostereRAT zijn payload en laadt deze in meerdere fasen. De malware heeft twee hoofdmodules: één voor persistentie, privilege-escalatie, het omzeilen van antivirussoftware en het leveren van payloads, en de andere voor RAT-bewerkingen en C2-communicatie. De malware verkrijgt persistentie door geplande taken (“winrshost” en ‘winresume’) en een service (“DnsNetwork”) te creëren die de kwaadaardige code automatisch opnieuw starten. Deze zijn ingesteld om onder het SYSTEEM-account te draaien. Dit zorgt ervoor dat de malware blijft draaien bij het opstarten van het systeem en bij het inloggen van de gebruiker.

MostereRAT kan ook worden uitgevoerd als een “TrustedInstaller”-account, waardoor het beschermde systeembestanden, registersleutels en beveiligingsinstellingen kan wijzigen. Het kan ook legitieme tools voor externe toegang, zoals AnyDesk en TightVNC, op geïnfecteerde apparaten installeren, waardoor aanvallers volledige externe controle over systemen kunnen krijgen.

Bovendien is MostereRAT ontworpen om antivirus- (AV) en endpoint detection and response-oplossingen (EDR) te verstoren. Het kan controleren of beveiligingstools zoals 360, AVG, Avira, Avast, ESET, Huorong, Kingsoft, Malwarebytes, Tencent, Windows Defender en andere aanwezig zijn. Als dat het geval is, blokkeert het het netwerkverkeer van de tool om te voorkomen dat de beveiligingssoftware waarschuwingen, logboeken of andere gegevens naar zijn servers verstuurt.

De malware schakelt de Windows-beveiliging uit door belangrijke beveiligingsprocessen en -services te stoppen, belangrijke systeembestanden te verwijderen, geplande taken te verwijderen en te voorkomen dat updates en beveiligingsfuncties worden uitgevoerd. Bovendien ondersteunt MostereRAT verschillende opdrachten.

Het kan opdrachten naar zijn command-and-control-server sturen en gedetailleerde informatie over het geïnfecteerde apparaat verzamelen. Het kan ook EPK-bestanden verzenden en uitvoeren met behulp van een EPK-launcher, DLL-bestanden met behulp van rundll32 en EXE-bestanden. Bovendien kan de malware shellcode of EXE-bestanden rechtstreeks naar het geheugen verzenden en laden voor uitvoering.

MostereRAT kan EPK-, DLL- of EXE-bestanden downloaden en uitvoeren, en het kan specifieke bestanden in de map “Database” lezen, schrijven en verwijderen. Het kan EXE-payloads van C2-servers laden en uitvoeren en gedownloade EXE-bestanden in svchost.exe injecteren. De malware kan tools voor bewaking en beheer op afstand beëindigen, TightVNC of Xray starten en Xray- en TightVNC-toepassingen stoppen.

Het kan ook nieuwe beheerdersaccounts aanmaken en deze verbergen voor het inlogscherm, inloggen met meerdere sessies in- of uitschakelen, configuratiebestanden laden en AnyDesk starten terwijl het venster verborgen blijft. Daarnaast kan MostereRAT berichten versturen om de monitor uit te schakelen, programma's in verborgen modus starten, gebruikers op het systeem opsommen en schermafbeeldingen maken.

Over het algemeen kunnen de bedreigers achter MostereRAT systemen infecteren met andere malware (bijv. ransomware), gevoelige informatie (bijv. inloggegevens) stelen en deze misbruiken voor kwaadaardige doeleinden, en diverse andere acties uitvoeren.

| Naam | MostereRAT trojan voor externe toegang |

| Type bedreiging | Remote Access Trojan (RAT) |

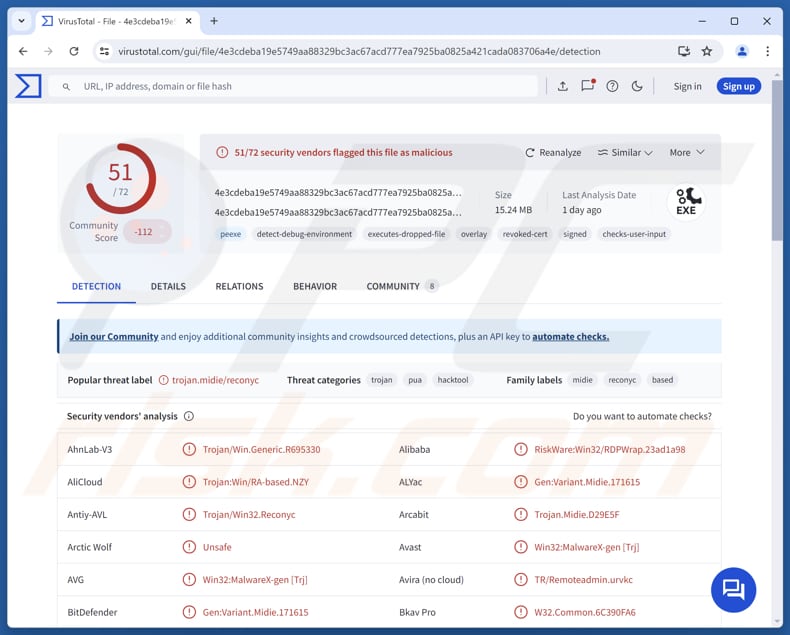

| Detectienamen | Avast (Win32:MalwareX-gen [Trj]), Combo Cleaner (Gen:Variant. Midie.171615), ESET-NOD32 (A Variant Of Win32/RA-based.NMR), Kaspersky (HEUR:Trojan.Win32.Reconyc.gen), Microsoft (Trojan: Win32/Alevaul!rfn), Volledige lijst (VirusTotal) |

| Symptomen | Remote Administration Trojans zijn ontworpen om heimelijk de computer van het slachtoffer te infiltreren en stil te blijven, waardoor er geen duidelijke symptomen zichtbaar zijn op een geïnfecteerde machine. |

| Verspreidingsmethoden | Geïnfecteerde e-mailbijlagen, kwaadaardige websites, geïnfecteerde bestanden, social engineering. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, toevoeging van de computer van het slachtoffer aan een botnet, extra infecties, geldelijk verlies. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Conclusie

MostereRAT is zeer krachtige en gevaarlijke malware die aanvallers permanente, onopgemerkte en uitgebreide toegang geeft tot gecompromitteerde systemen, waardoor ze gevoelige gegevens kunnen stelen, extra malware kunnen installeren en het geïnfecteerde systeem kunnen misbruiken voor andere kwaadaardige doeleinden.

Enkele voorbeelden van andere RAT's zijn ZynorRAT, kkRAT en GodRAT.

Hoe is MostereRAT op mijn computer terechtgekomen?

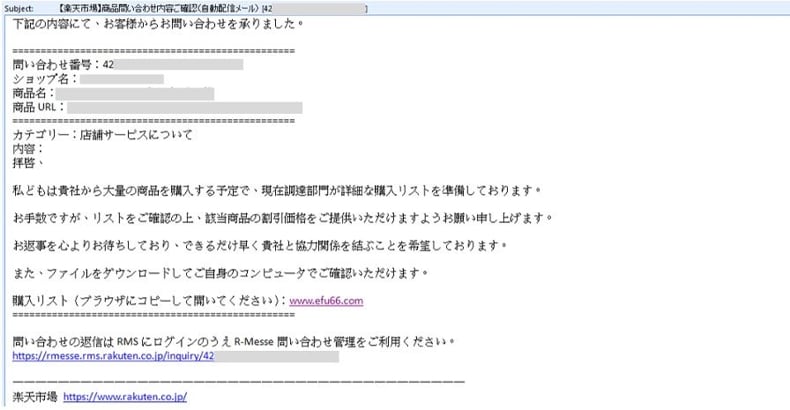

Cybercriminelen achter de campagne sturen legitiem ogende e-mails (vaak in de vorm van zakelijke verzoeken) om ontvangers te misleiden en hen naar een kwaadaardige website te lokken. Eenmaal op de site wordt er automatisch een bestand gedownload (of kan het handmatig worden gedownload) naar de computer van het slachtoffer.

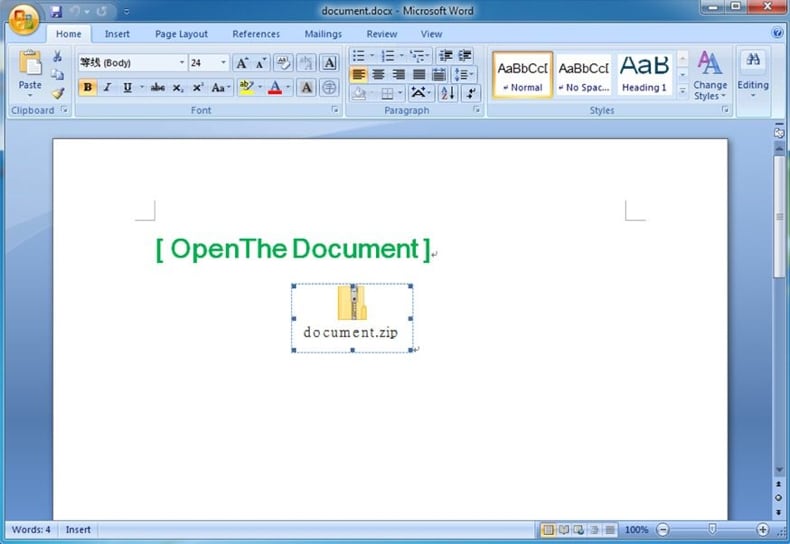

Het gedownloade bestand is een Word-document met een ingebed archief. Het slachtoffer krijgt de instructie om het archief te openen en het enige bestand (een kwaadaardig uitvoerbaar bestand) daarin uit te voeren. Dit uitvoerbare bestand bevat tools die MostereRAT nodig heeft om systemen te infiltreren.

Hoe voorkom je de installatie van malware?

Download programma's en bestanden alleen van officiële sites of betrouwbare app stores. Houd je besturingssysteem en apps up-to-date en gebruik betrouwbare beveiligingssoftware. Wees voorzichtig met e-mails of berichten van onbekende bronnen, vooral als ze links of bijlagen bevatten.

Vermijd interactie met inhoud (bijv. links, knoppen of advertenties) op dubieuze websites en sta nooit toe dat dit soort websites u meldingen sturen. Als u denkt dat uw computer al is geïnfecteerd, raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

Kwaadaardige e-mail met een link die MostereRAT verspreidt (bron: fortinet.com):

Website die de malware verspreidt (bron: fortinet.com):

Document dat MostereRAT verspreidt (bron: fortinet.com):

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is MostereRAT?

- STAP 1. Handmatige verwijdering van MostereRAT-malware.

- STAP 2. Controleer of uw computer schoon is.

Hoe malware handmatig verwijderen?

Het handmatig verwijderen van malware is een ingewikkelde taak. Meestal kunt u dit het beste automatisch laten doen door antivirus- of antimalwareprogramma's. Om deze malware te verwijderen, raden wij u aan Combo Cleaner Antivirus voor Windows te gebruiken.

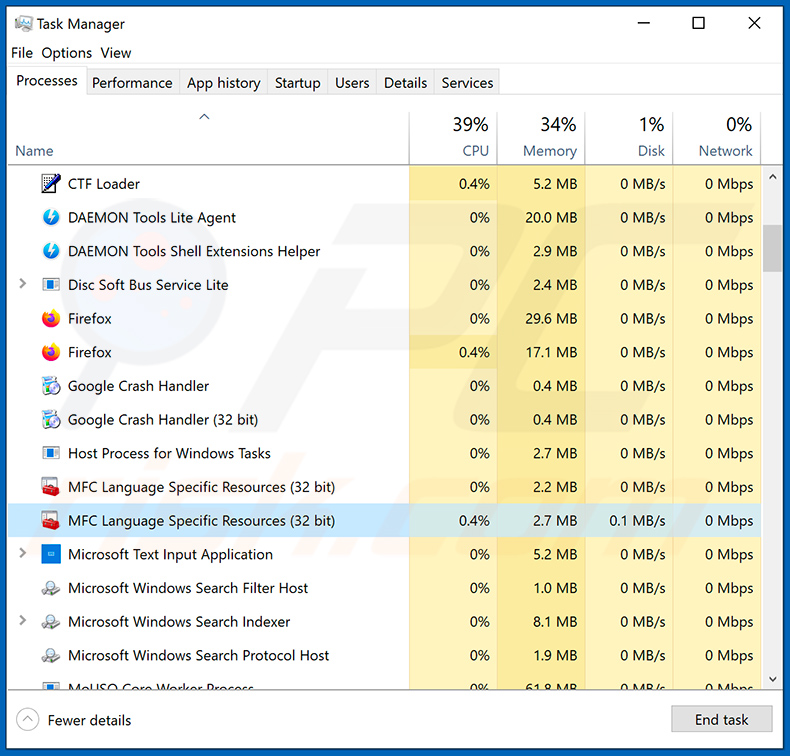

Als u malware handmatig wilt verwijderen, moet u eerst de naam van de malware identificeren die u wilt verwijderen. Hier volgt een voorbeeld van een verdacht programma dat op de computer van een gebruiker wordt uitgevoerd:

Als u de lijst met programma's die op uw computer worden uitgevoerd hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer, en een programma hebt gevonden dat verdacht lijkt, moet u deze stappen volgen:

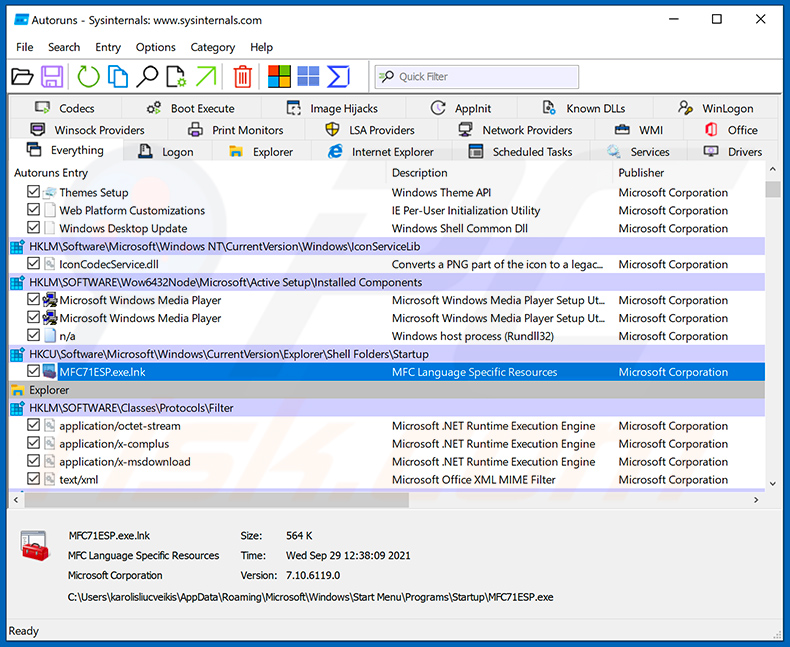

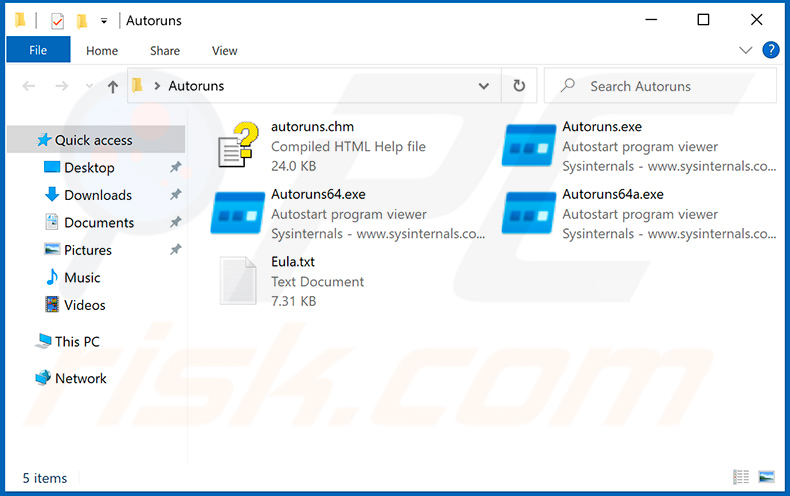

Download een programma met de naam Autoruns. Dit programma toont automatisch startende toepassingen, het register en de locaties van het bestandssysteem:

Download een programma met de naam Autoruns. Dit programma toont automatisch startende toepassingen, het register en de locaties van het bestandssysteem:

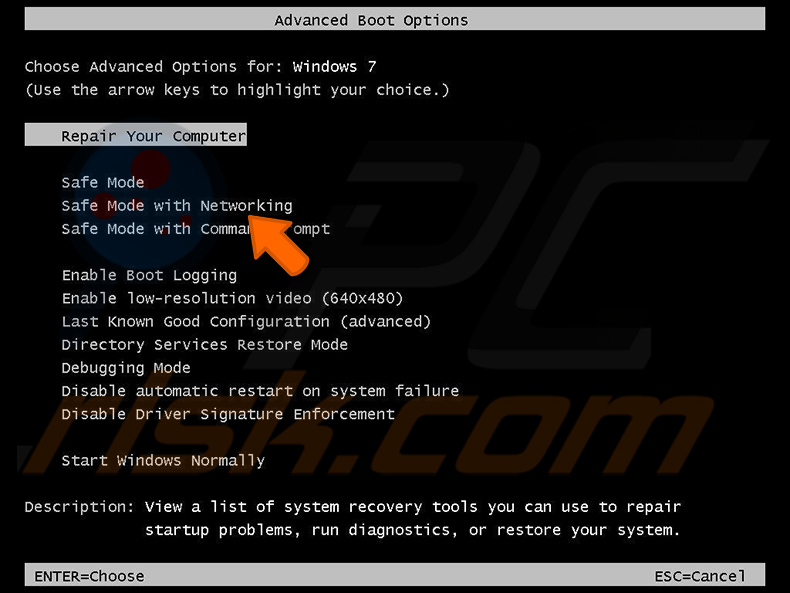

Start uw computer opnieuw op in de veilige modus:

Start uw computer opnieuw op in de veilige modus:

Gebruikers van Windows XP en Windows 7: Start uw computer op in de veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten en klik op OK. Druk tijdens het opstarten van uw computer meerdere keren op de F8-toets op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet. Selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die laat zien hoe u Windows 7 kunt opstarten in de "Veilige modus met netwerkmogelijkheden":

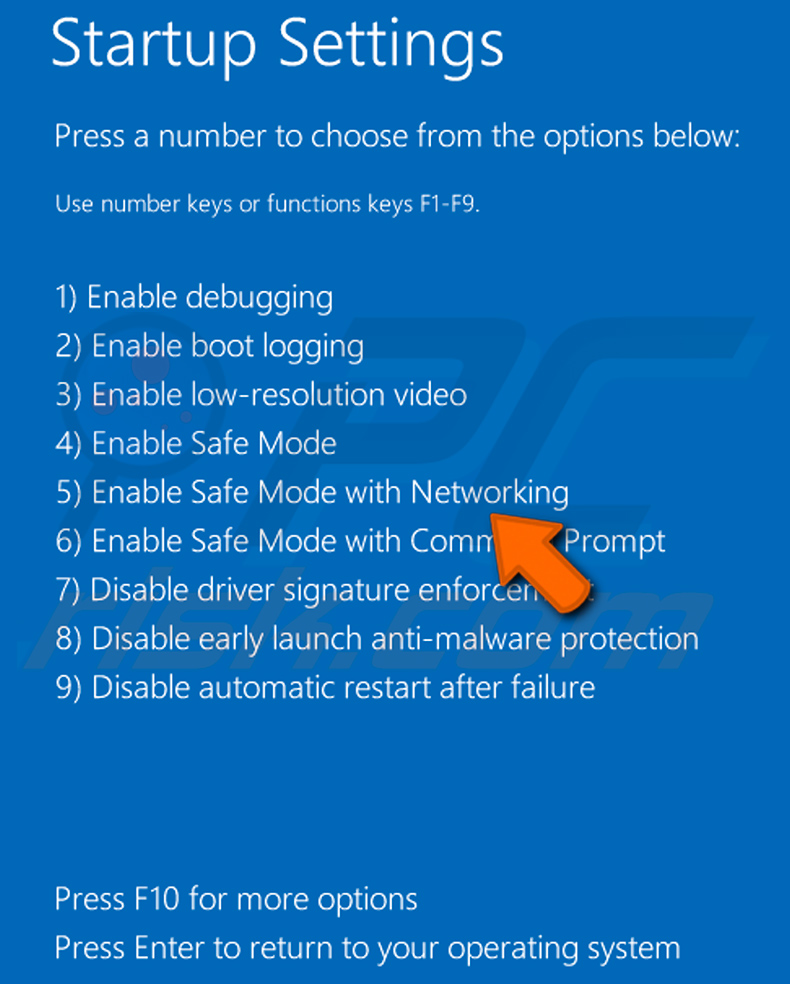

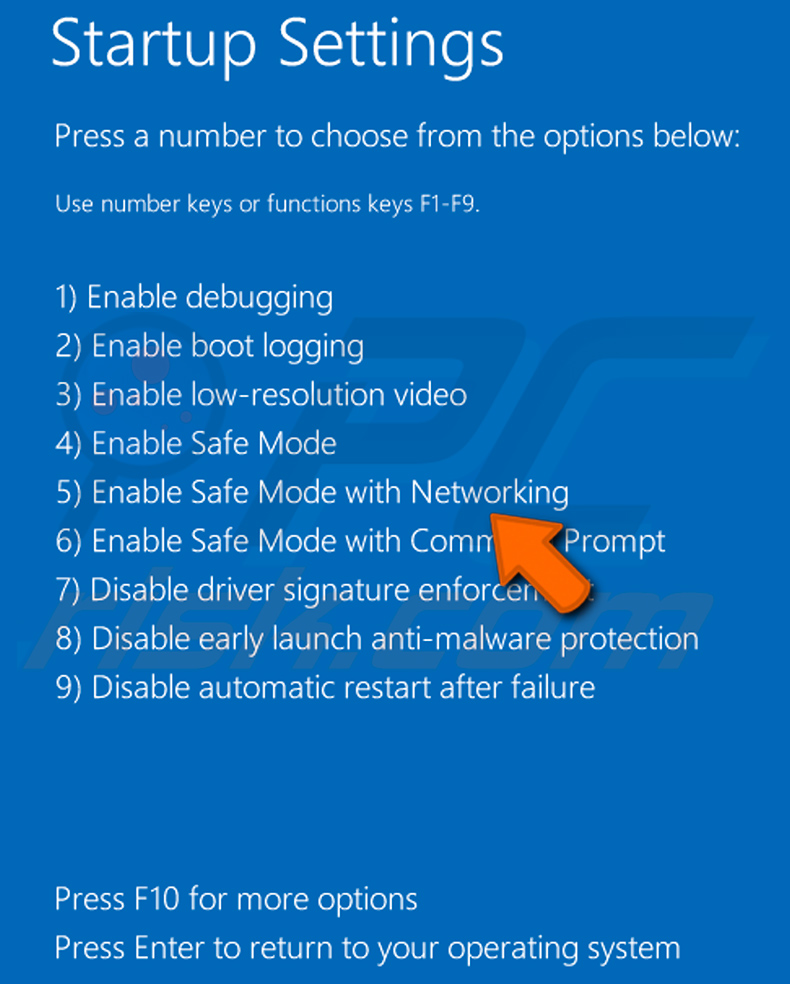

Windows 8-gebruikers: Start Windows 8 op in de veilige modus met netwerkmogelijkheden - Ga naar het startscherm van Windows 8, typ Geavanceerd en selecteer Instellingen in de zoekresultaten. Klik op Geavanceerde opstartopties en selecteer Geavanceerd opstarten in het venster 'Algemene pc-instellingen' dat wordt geopend.

Klik op de knop 'Nu opnieuw opstarten'. Uw computer wordt nu opnieuw opgestart in het menu 'Geavanceerde opstartopties'. Klik op de knop 'Problemen oplossen' en vervolgens op de knop 'Geavanceerde opties'. Klik in het scherm met geavanceerde opties op 'Opstartinstellingen'.

Klik op de knop 'Opnieuw opstarten'. Uw pc wordt opnieuw opgestart en het scherm Opstartinstellingen wordt weergegeven. Druk op F5 om op te starten in de veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 8 kunt opstarten in "Veilige modus met netwerkmogelijkheden":

Windows 10-gebruikers: Klik op het Windows-logo en selecteer het pictogram Power. Klik in het geopende menu op "Opnieuw opstarten" terwijl u de "Shift"-toets op uw toetsenbord ingedrukt houdt. Klik in het venster "Kies een optie" op "Problemen oplossen" en selecteer vervolgens "Geavanceerde opties".

Selecteer in het menu met geavanceerde opties 'Opstartinstellingen' en klik op de knop 'Opnieuw opstarten'. In het volgende venster moet u op de knop 'F5' op uw toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkondersteuning.

Video die laat zien hoe u Windows 10 kunt opstarten in de "Veilige modus met netwerkmogelijkheden":

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

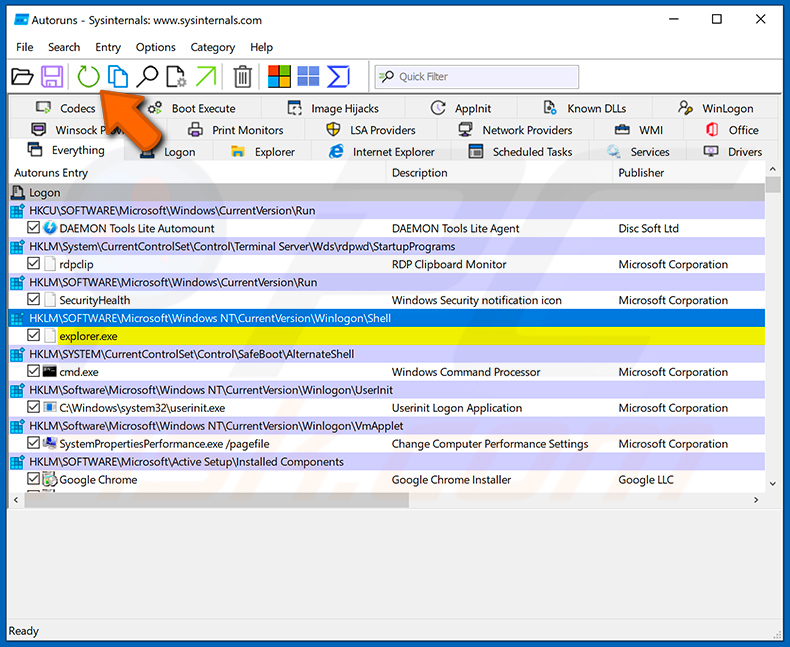

Klik in de toepassing Autoruns bovenaan op 'Opties' en schakel de opties 'Lege locaties verbergen' en 'Windows-vermeldingen verbergen' uit. Klik na deze procedure op het pictogram 'Vernieuwen'.

Klik in de toepassing Autoruns bovenaan op 'Opties' en schakel de opties 'Lege locaties verbergen' en 'Windows-vermeldingen verbergen' uit. Klik na deze procedure op het pictogram 'Vernieuwen'.

Controleer de lijst die door de Autoruns-applicatie wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

Controleer de lijst die door de Autoruns-applicatie wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

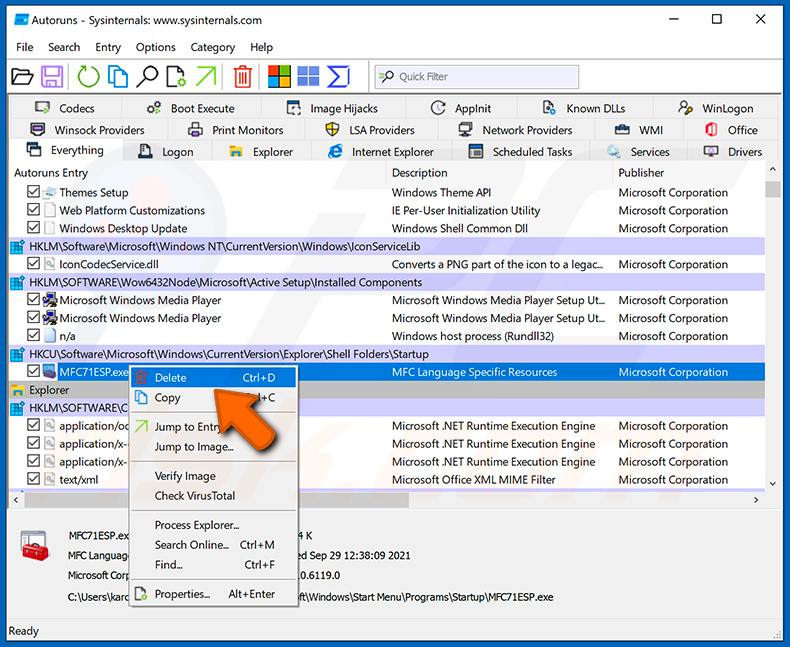

U moet het volledige pad en de naam ervan noteren. Houd er rekening mee dat sommige malware procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat u systeembestanden verwijdert. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam ervan en kiest u "Verwijderen".

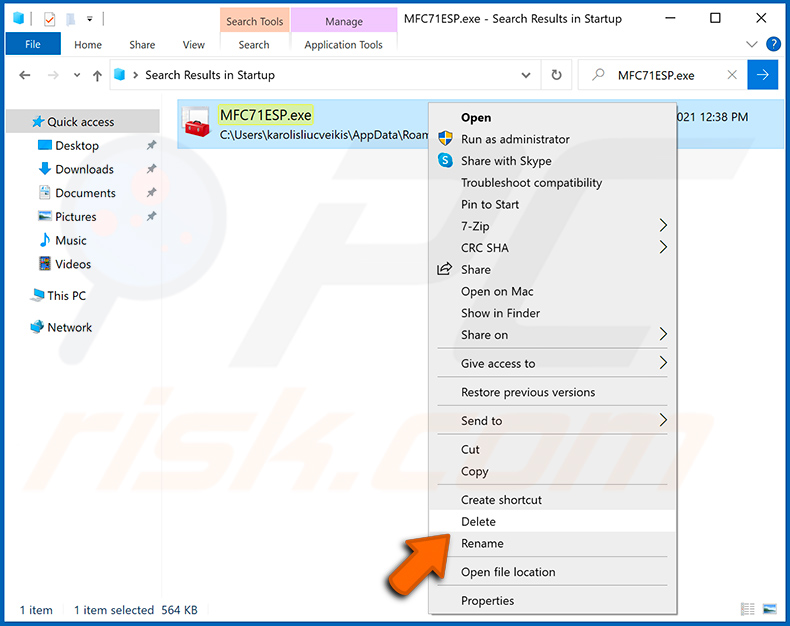

Nadat u de malware hebt verwijderd via de toepassing Autoruns (hierdoor wordt ervoor gezorgd dat de malware niet automatisch wordt uitgevoerd bij de volgende keer dat het systeem wordt opgestart), moet u op uw computer zoeken naar de naam van de malware. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verdergaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Start uw computer opnieuw op in de normale modus. Door deze stappen te volgen, zou alle malware van uw computer moeten worden verwijderd. Houd er rekening mee dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u niet over deze vaardigheden beschikt, laat het verwijderen van malware dan over aan antivirus- en antimalwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan malware achteraf te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates voor het besturingssysteem en gebruikt u antivirussoftware. Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Veelgestelde vragen (FAQ)

Mijn computer is geïnfecteerd met MostereRAT-malware. Moet ik mijn opslagapparaat formatteren om ervan af te komen?

MostereRAT kan worden verwijderd door de opslag te wissen, maar in de meeste gevallen is het voldoende om een volledige scan uit te voeren met een betrouwbare tool zoals Combo Cleaner om de malware te detecteren en te verwijderen zonder het apparaat te formatteren, waardoor alle gegevens zouden worden gewist.

Wat zijn de grootste problemen die malware kan veroorzaken?

Malware kan worden gebruikt om persoonlijke of zakelijke accounts te kapen, financiële schade te veroorzaken, identiteiten te stelen en gegevens te lekken. Het kan ook de deur openen voor meer infecties en schade aan het systeem veroorzaken, waaronder het versleutelen van bestanden.

Wat is het doel van MostereRAT?

Het doel van MostereRAT is om aanvallers permanente, externe controle te geven over geïnfecteerde systemen, waardoor ze gegevens kunnen stelen, extra malware kunnen installeren en meer.

Hoe is MostereRAT op mijn computer terechtgekomen?

Cybercriminelen gebruiken valse zakelijke e-mails om slachtoffers naar een kwaadaardige website te lokken, waar automatisch een document wordt gedownload. Het document bevat een archief met een kwaadaardig uitvoerbaar bestand, dat de tools bevat die MostereRAT nodig heeft om het systeem te infecteren.

Beschermt Combo Cleaner mij tegen malware?

Ja, Combo Cleaner kan bijna alle bekende malware detecteren en verwijderen. Geavanceerde malware verstopt zich echter vaak diep in het systeem, dus het is essentieel om een volledige systeemscan uit te voeren.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie