Hoe ValleyRAT van geïnfecteerde computers te verwijderen

TrojanOok bekend als: ValleyRAT trojan voor externe toegang

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat voor soort malware is ValleyRAT?

ValleyRAT is een recent ontdekte malware die de aandacht heeft getrokken van de cyberbeveiligingsgemeenschap. RAT's, of Remote Access Trojans, zijn kwaadaardige softwareprogramma's waarmee cybercriminelen op afstand toegang kunnen krijgen tot de computer van een slachtoffer en deze kunnen besturen. Cybercriminelen gebruiken deze tools vaak om allerlei illegale activiteiten uit te voeren.

Meer over ValleyRAT

ValleyRAT, geschreven in C++ en gecompileerd in het Chinees, beschikt over de typische functionaliteiten van een standaard RAT (Remote Access Trojan). Met de commando's die ValleyRAT gebruikt, kan de malware een breed scala aan acties uitvoeren, die elk een specifiek doel dienen in zijn kwaadaardige operaties.

ValleyRAT kan Dynamic Link Library (DLL)-bestanden en andere soorten bestanden op het geïnfecteerde systeem plaatsen en uitvoeren. Dankzij deze mogelijkheid kan de malware code of applicaties naar keuze uitvoeren, waaronder aanvullende kwaadaardige payloads (bijvoorbeeld ransomware of cryptocurrency miners) of tools.

ValleyRAT kan ook een commando uitvoeren dat cruciaal is voor zijn persistentie. Door zichzelf zo in te stellen dat het automatisch start bij het opstarten van het systeem, zorgt de malware ervoor dat het actief en verborgen blijft op het geïnfecteerde systeem, zelfs na een herstart. Deze persistentie is essentieel om de controle over het gecompromitteerde apparaat te behouden.

Andere commando's stellen ValleyRAT in staat om waardevolle informatie over het gecompromitteerde systeem op te halen. Het kan een lijst met actieve processen verkrijgen, waardoor inzicht wordt verkregen in de werking van het systeem. Deze gegevens kunnen voor verschillende doeleinden worden gebruikt, waaronder het identificeren van potentiële doelwitten of kwetsbaarheden.

ValleyRAT kan ook zijn werking op het geïnfecteerde systeem controleren. Het kan zijn uitvoering stoppen of zichzelf opnieuw opstarten indien nodig. Met deze commando's kan de malware zich aanpassen aan veranderende omstandigheden of detectie omzeilen door zijn activiteit tijdelijk stop te zetten.

In wezen zorgen de commando's die door ValleyRAT worden uitgevoerd ervoor dat de malware het geïnfecteerde systeem kan infiltreren, daarin kan blijven en kan manipuleren. Dankzij deze flexibiliteit kan de malware een reeks kwaadaardige activiteiten uitvoeren, van gegevensdiefstal tot verdere infiltratie van het systeem of netwerk, waardoor het een krachtige bedreiging vormt in handen van cybercriminelen.

| Naam | ValleyRAT trojan voor externe toegang |

| Type bedreiging | Trojan voor externe toegang |

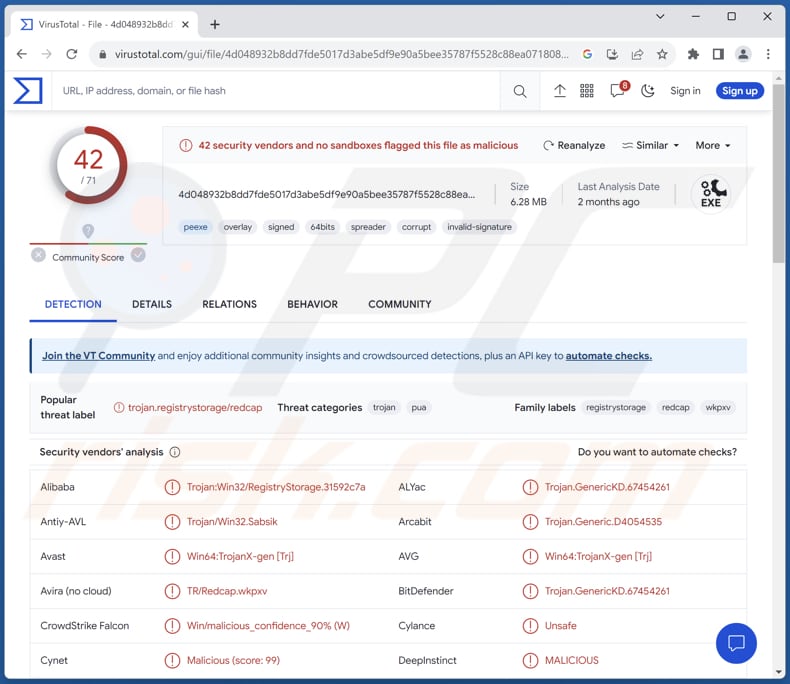

| Detectienamen | Avast (Win64:TrojanX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.67454261), ESET-NOD32 (een variant van Generik.MUISBVQ), Kaspersky (Trojan.Win32. RegistryStorage.mq), Microsoft (Trojan:Win32/Wacatac.B!ml), Volledige lijst (VirusTotal) |

| Symptomen | Trojaanse paarden voor beheer op afstand zijn ontworpen om heimelijk de computer van het slachtoffer te infiltreren en stil te blijven, waardoor er geen duidelijke symptomen zichtbaar zijn op een geïnfecteerde machine. |

| Distributiemethoden | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, software 'cracks'. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, toevoeging van de computer van het slachtoffer aan een botnet, extra malware-injecties, financiële verliezen, gegevensversleuteling en meer. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Mogelijke schade

Cybercriminelen die beschikken over ValleyRAT kunnen slachtoffers ernstige schade toebrengen, waaronder gegevensdiefstal voor identiteitsfraude en financieel gewin, de inzet van aanvullende malware voor systeemverstoring, manipulatie van het gecompromitteerde systeem voor bredere cyberaanvallen en financiële verliezen als gevolg van herstelmaatregelen en mogelijke frauduleuze activiteiten.

Andere voorbeelden van malware met RAT-mogelijkheden zijn Aphrobyte Plus, PySilon en SuperBear.

Hoe is ValleyRAT mijn computer binnengedrongen?

De distributiemethode van ValleyRAT is in de loop der tijd veranderd. De eerste campagne maakte gebruik van e-mails met hyperlinks naar gecomprimeerde uitvoerbare bestanden, waardoor het downloaden van ValleyRAT werd vereenvoudigd.

Latere campagnes maakten gebruik van een vergelijkbare strategie, waarbij populaire freemail-diensten zoals Outlook, Hotmail en WeCom werden gebruikt om hyperlinks te verspreiden die de installatie van ValleyRAT vergemakkelijkten.

In een intrigerende afwijking van de norm koos een bepaalde campagne voor een op Rust gebaseerde loader om de RAT te verspreiden. Deze loader haalde naast een gemanipuleerde DLL ook een legitieme tool, EasyConnect, op. EasyConnect werd vervolgens gemanipuleerd om deze DLL te laden en uit te voeren via een techniek die bekend staat als DLL search order hijacking.

Terwijl de meeste campagnes gebruik maakten van facturen als lokmiddel, werd in mei 2023 een atypische campagne gevoerd waarbij gebruik werd gemaakt van pdf-bestanden die op cv's leken. Deze pdf-bestanden bevatten hyperlinks die, wanneer ze werden geactiveerd, gecomprimeerde payloads op afstand ophaalden en uiteindelijk ValleyRAT installeerden.

Hoe voorkom je de installatie van malware?

Wees voorzichtig bij het klikken op links of het downloaden van bestanden van onbekende of verdachte websites. Gebruik alleen betrouwbare bronnen voor het downloaden van software en content. Wees op uw hoede voor onverwachte en irrelevante e-mails, vooral als deze bijlagen of links bevatten. Open geen bijlagen en klik niet op links van onbekende of onverwachte bronnen (e-mailadressen).

Vermijd interactie met verdachte advertenties (bijvoorbeeld pop-ups) wanneer u verdachte pagina's bezoekt. Werk uw besturingssysteem, softwaretoepassingen en antivirus-/antimalwareprogramma's regelmatig bij. Als u denkt dat uw computer al is geïnfecteerd, raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

Screenshot van een valse Chinese Google Chrome downloadwebsite (anizom[.]com) die ValleyRAT malware verspreidt:

![Valse Chinese Google Chrome-downloadwebsite (anizom[.]com) verspreidt ValleyRAT](/images/stories/screenshots202502/valleyrat-malware-update-2025-02-04-fake-chrome-website.jpg)

Screenshot van een valse website van Karlos – een legitieme Chinese sms-dienstverlener – (karlost[.]club) die ValleyRAT-malware verspreidt:

![Nepwebsite van Karlos (karlost[.]com) verspreidt ValleyRAT](/images/stories/screenshots202502/valleyrat-malware-update-2025-02-04-fake-karlos-website.jpg)

Update 14 juni 2024 – er is een nieuwe variant van ValleyRAT ontdekt. Deze versie heeft verbeterde anti-detectiemogelijkheden, zoals antivirussoftwarecontroles en procesbeëindiging voor Qihoo 360 en WinRAR. De trojan verzamelt ook een breder scala aan apparaatgerelateerde gegevens.

ValleyRAT heeft zijn lijst met commando's uitgebreid met nieuwe mogelijkheden, waaronder het manipuleren van gebruikersaccounts en het systeem (d.w.z. gedwongen uitloggen, herstarten en afsluiten), het filteren van processen, het wissen van Windows-gebeurtenislogboeken en het maken van schermafbeeldingen.

Meer informatie over deze ontwikkelingen is te vinden in een artikel van Muhammed Irfan V A en Manisha Ramcharan Prajapati op de Zscaler-blog.

Update 28 mei 2025 – Onlangs werd een nieuwe campagne ontdekt waarbij ValleyRAT werd verspreid. Deze campagne maakt gebruik van valse software-installatieprogramma's die zich voordoen als bekende applicaties zoals LetsVPN en QQ Browser om gebruikers te misleiden en de malware-infectie te starten.

In deze campagne gebruiken cybercriminelen een malware-loader met de naam Catena. De aanval begint met een trojanized NSIS-installatieprogramma, dat is ontworpen om eruit te zien als een legitiem installatiebestand voor QQ Browser. Zodra dit installatieprogramma is uitgevoerd, gebruikt het Catena om de ValleyRAT-malware naar het systeem van het slachtoffer te sturen.

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is ValleyRAT?

- STAP 1. Handmatige verwijdering van ValleyRAT-malware.

- STAP 2. Controleer of uw computer schoon is.

Hoe malware handmatig verwijderen?

Het handmatig verwijderen van malware is een ingewikkelde taak. Meestal kunt u dit het beste automatisch laten doen door antivirus- of antimalwareprogramma's. Om deze malware te verwijderen, raden wij u aan Combo Cleaner Antivirus voor Windows te gebruiken.

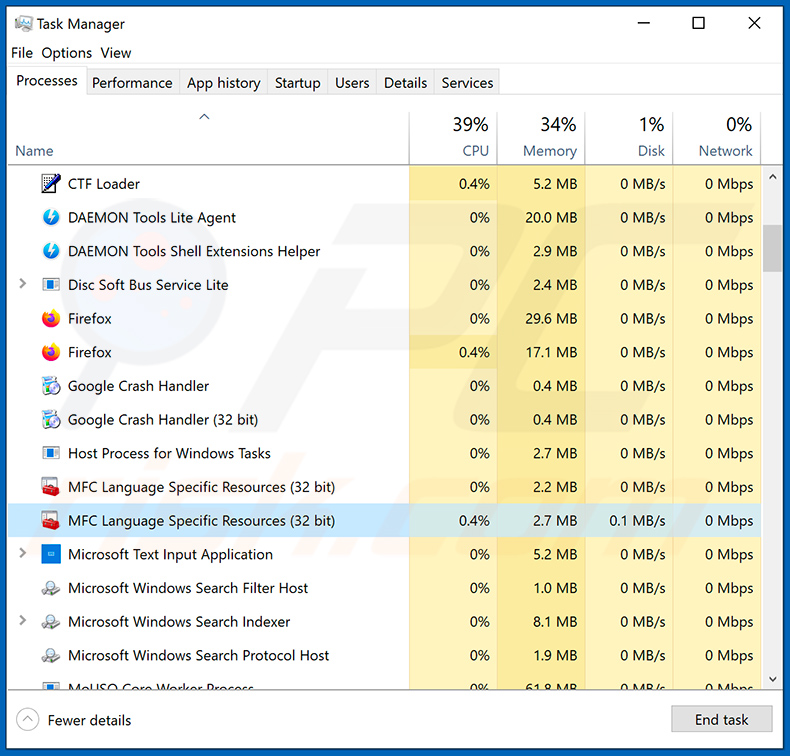

Als u malware handmatig wilt verwijderen, moet u eerst de naam van de malware identificeren die u wilt verwijderen. Hier volgt een voorbeeld van een verdacht programma dat op de computer van een gebruiker wordt uitgevoerd:

Als u de lijst met programma's die op uw computer worden uitgevoerd hebt gecontroleerd, bijvoorbeeld met behulp van taakbeheer, en een programma hebt gevonden dat verdacht lijkt, moet u deze stappen volgen:

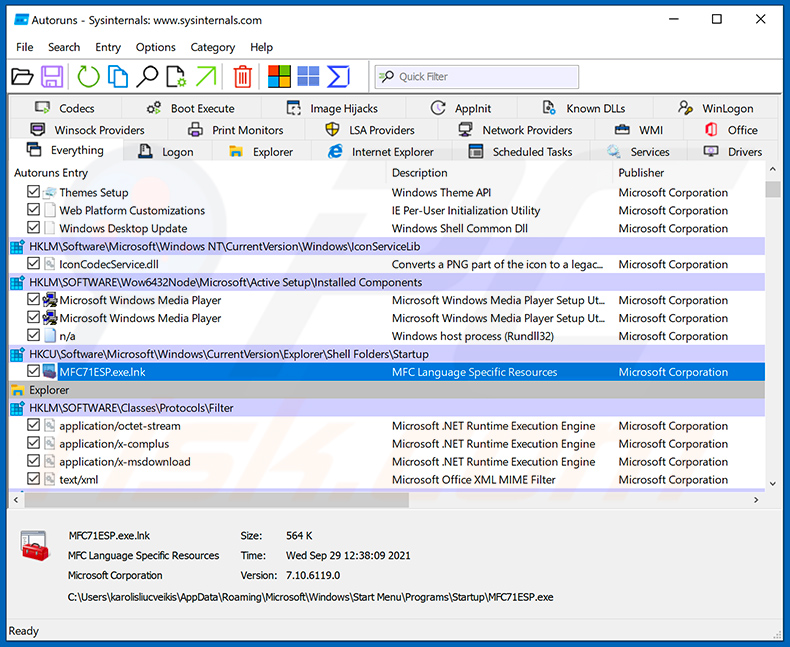

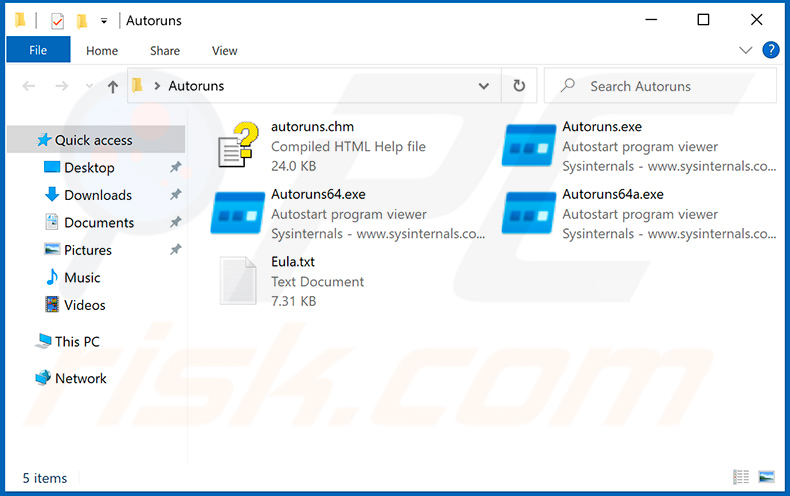

Download een programma met de naam Autoruns. Dit programma toont automatisch startende toepassingen, het register en de locaties van het bestandssysteem:

Download een programma met de naam Autoruns. Dit programma toont automatisch startende toepassingen, het register en de locaties van het bestandssysteem:

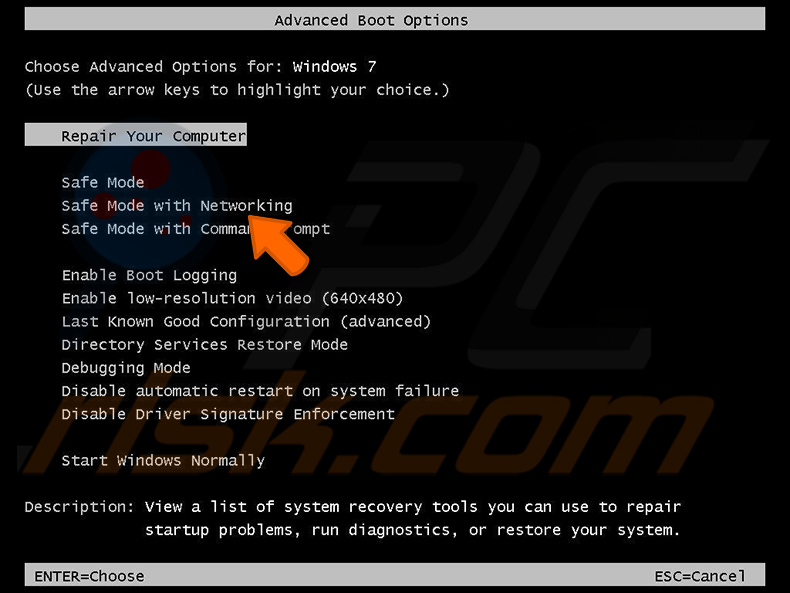

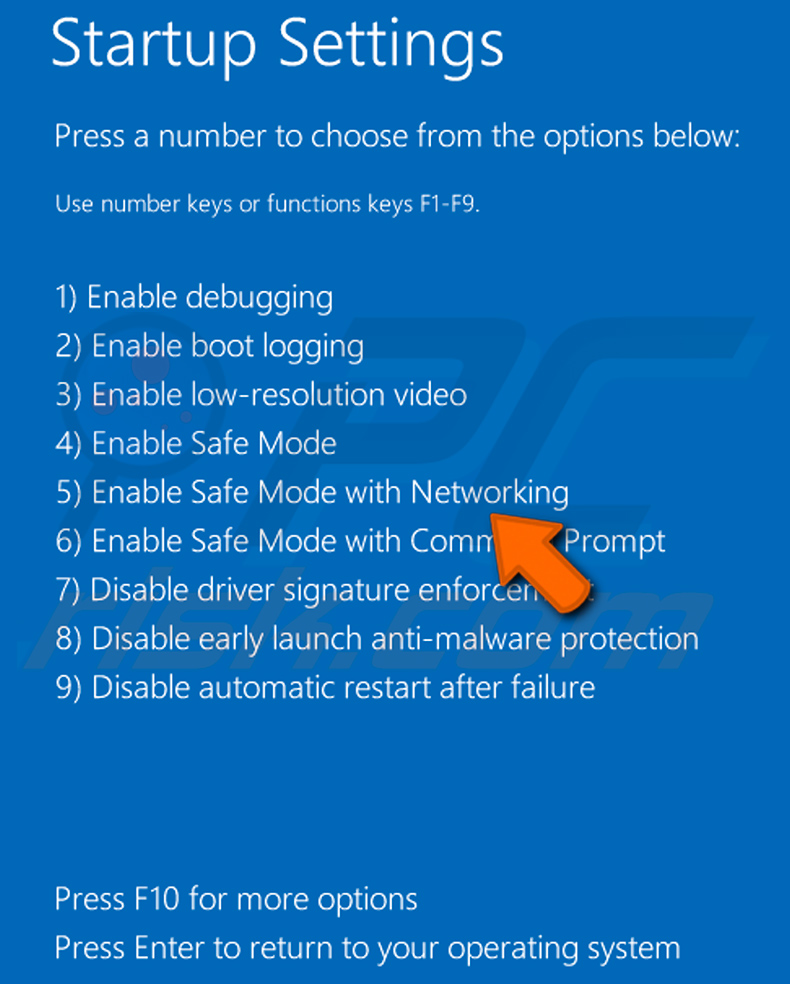

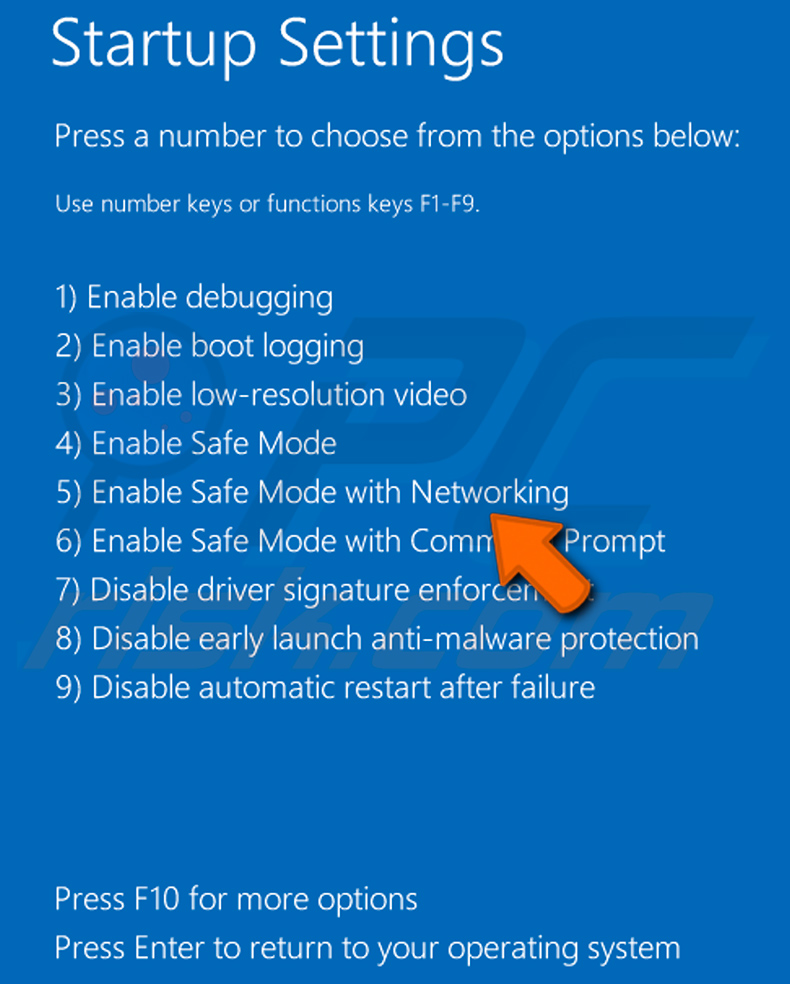

Start uw computer opnieuw op in de veilige modus:

Start uw computer opnieuw op in de veilige modus:

Gebruikers van Windows XP en Windows 7: Start uw computer op in de veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten en klik op OK. Druk tijdens het opstarten van uw computer meerdere keren op de F8-toets op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet. Selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die laat zien hoe u Windows 7 kunt opstarten in de "Veilige modus met netwerkmogelijkheden":

Windows 8-gebruikers: Start Windows 8 op in de veilige modus met netwerkmogelijkheden - Ga naar het startscherm van Windows 8, typ Geavanceerd en selecteer Instellingen in de zoekresultaten. Klik op Geavanceerde opstartopties en selecteer Geavanceerd opstarten in het venster 'Algemene pc-instellingen' dat wordt geopend.

Klik op de knop 'Nu opnieuw opstarten'. Uw computer wordt nu opnieuw opgestart in het menu 'Geavanceerde opstartopties'. Klik op de knop 'Problemen oplossen' en vervolgens op de knop 'Geavanceerde opties'. Klik in het scherm met geavanceerde opties op 'Opstartinstellingen'.

Klik op de knop 'Opnieuw opstarten'. Uw pc wordt opnieuw opgestart en het scherm Opstartinstellingen wordt weergegeven. Druk op F5 om op te starten in de veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 8 kunt opstarten in "Veilige modus met netwerkmogelijkheden":

Windows 10-gebruikers: Klik op het Windows-logo en selecteer het pictogram Power. Klik in het geopende menu op "Opnieuw opstarten" terwijl u de "Shift"-toets op uw toetsenbord ingedrukt houdt. Klik in het venster "Kies een optie" op "Problemen oplossen" en selecteer vervolgens "Geavanceerde opties".

Selecteer in het menu met geavanceerde opties 'Opstartinstellingen' en klik op de knop 'Opnieuw opstarten'. In het volgende venster moet u op de knop 'F5' op uw toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkondersteuning.

Video die laat zien hoe u Windows 10 kunt opstarten in de "Veilige modus met netwerkmogelijkheden":

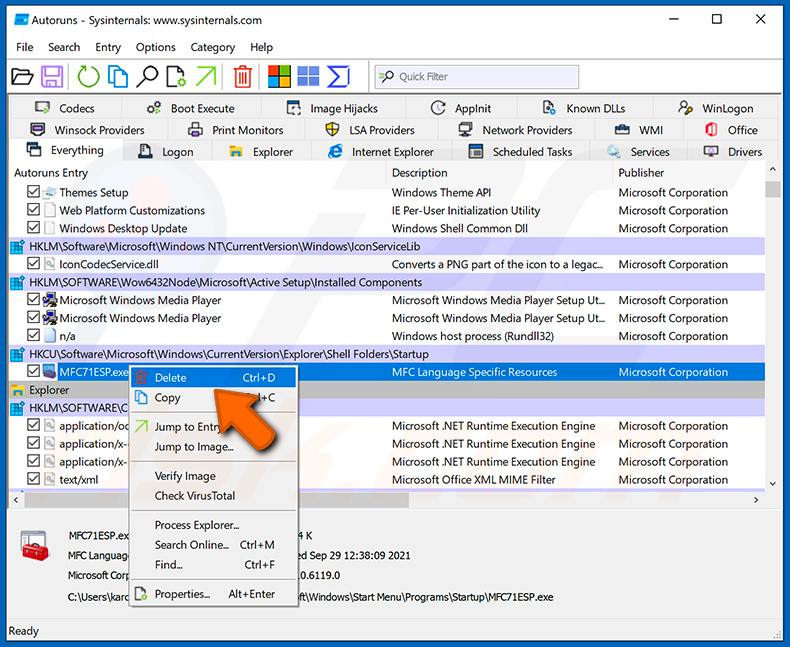

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

Pak het gedownloade archief uit en voer het bestand Autoruns.exe uit.

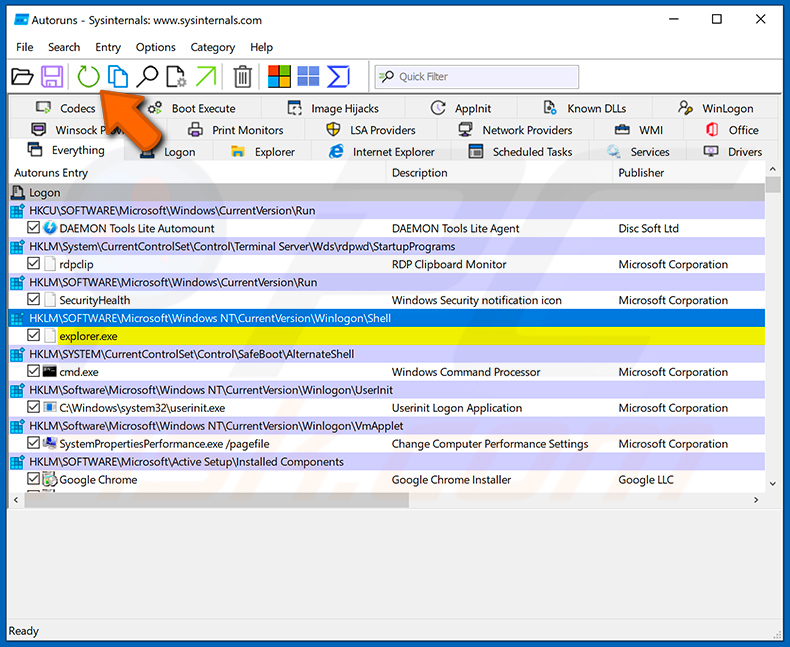

Klik in de toepassing Autoruns bovenaan op 'Opties' en schakel de opties 'Lege locaties verbergen' en 'Windows-vermeldingen verbergen' uit. Klik na deze procedure op het pictogram 'Vernieuwen'.

Klik in de toepassing Autoruns bovenaan op 'Opties' en schakel de opties 'Lege locaties verbergen' en 'Windows-vermeldingen verbergen' uit. Klik na deze procedure op het pictogram 'Vernieuwen'.

Controleer de lijst die door de Autoruns-applicatie wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

Controleer de lijst die door de Autoruns-applicatie wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

U moet het volledige pad en de naam ervan noteren. Houd er rekening mee dat sommige malware procesnamen verbergt onder legitieme Windows-procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat u systeembestanden verwijdert. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam ervan en kiest u "Verwijderen".

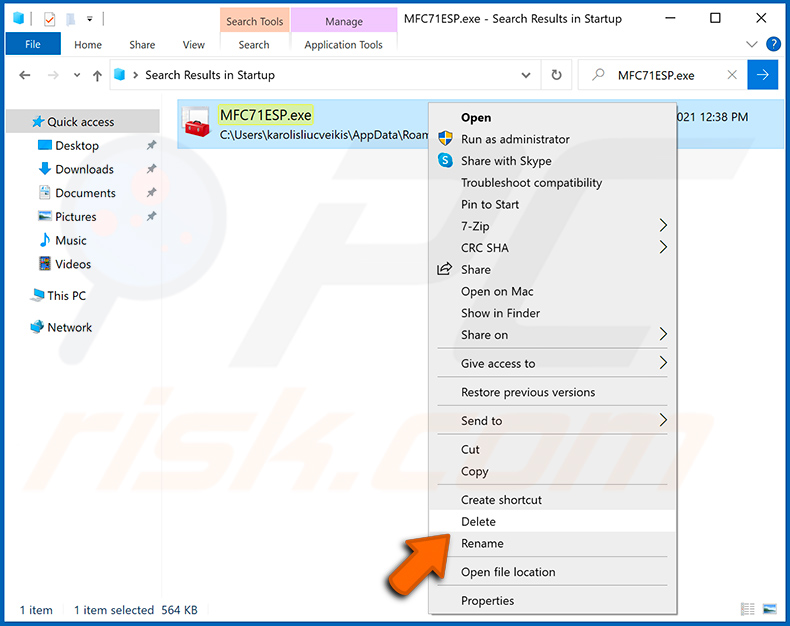

Nadat u de malware hebt verwijderd via de toepassing Autoruns (hierdoor wordt ervoor gezorgd dat de malware niet automatisch wordt uitgevoerd bij de volgende keer dat het systeem wordt opgestart), moet u op uw computer zoeken naar de naam van de malware. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verdergaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Start uw computer opnieuw op in de normale modus. Door deze stappen te volgen, zou alle malware van uw computer moeten worden verwijderd. Houd er rekening mee dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u niet over deze vaardigheden beschikt, laat het verwijderen van malware dan over aan antivirus- en antimalwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan malware achteraf te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates voor het besturingssysteem en gebruikt u antivirussoftware. Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden we u aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Veelgestelde vragen (FAQ)

Mijn computer is geïnfecteerd met ValleyRAT-malware. Moet ik mijn opslagapparaat formatteren om ervan af te komen?

In plaats van uw opslagapparaat onmiddellijk te formatteren (een laatste redmiddel) om ValleyRAT te verwijderen, is het raadzaam om alternatieve oplossingen te overwegen. Het wordt aanbevolen om alternatieven te onderzoeken, zoals het gebruik van gerenommeerde antivirus- en antimalwaretools zoals Combo Cleaner om de malware te scannen en te verwijderen.

Wat zijn de grootste problemen die malware kan veroorzaken?

Malware kan tot allerlei schadelijke gevolgen leiden, zoals datalekken, financiële tegenslagen, schendingen van de privacy en verstoringen van de systeemwerking. Bovendien kan het de veiligheid van persoonlijke en vertrouwelijke informatie in gevaar brengen, wat kan leiden tot identiteitsdiefstal en blijvende gevolgen voor de getroffenen.

Wat is het doel van ValleyRAT-malware?

Het belangrijkste doel van ValleyRAT is om cybercriminelen ongeoorloofde controle op afstand te geven over het apparaat van een slachtoffer. Deze veelzijdige malware kan worden gebruikt voor gegevensdiefstal, systeemmanipulatie, permanente toegang, het verspreiden van andere malware, surveillance, het vormen van botnets, financiële fraude en meer, afhankelijk van de doelstellingen van de aanvallers.

Hoe is ValleyRAT-malware op mijn computer terechtgekomen?

Aanvankelijk verspreidde ValleyRAT zich via e-maillinks naar gecomprimeerde uitvoerbare bestanden. Latere campagnes zetten deze trend voort met behulp van freemail-diensten. Een belangrijke verandering was dat één campagne een op Rust gebaseerde loader gebruikte om ValleyRAT te verspreiden, samen met een gemanipuleerde DLL die werd uitgevoerd via DLL-zoekvolgorde-kaping. In mei 2023 werd in een ongebruikelijke campagne gebruikgemaakt van cv-gerelateerde pdf's met links naar externe payloads, waardoor ValleyRAT werd geïnstalleerd.

Beschermt Combo Cleaner mij tegen malware?

Combo Cleaner heeft het vermogen om bijna alle malware-infecties op te sporen en te verwijderen. Het is belangrijk om op te merken dat geavanceerde malware zich vaak diep in het systeem verschuilt. Daarom is het absoluut noodzakelijk om een volledige systeemscan uit te voeren.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie