Verwijderingsinstructies voor schadelijke programma's van de Duke-malwarefamilie

TrojanOok bekend als: Duke malware toolset

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat voor soort malware is Duke?

Duke is de algemene naam voor malwaretoolsets die worden gebruikt door de APT29 APT (Advanced Persistent Threat) actor, ook bekend als The Dukes, Cloaked Ursa, CozyBear, Nobelium en UNC2452. APT29 is een door de Russische staat gesponsorde groep die banden heeft met de buitenlandse inlichtingendienst van de Russische Federatie (SVR RF). De groep is politiek en geopolitiek gemotiveerd en houdt zich bezig met het verzamelen van inlichtingen en cyberspionage.

De Duke-malwarefamilie omvat een breed scala aan schadelijke programma's, waaronder systeembackdoors, loaders, gegevensdieven, procesverstoorders en andere.

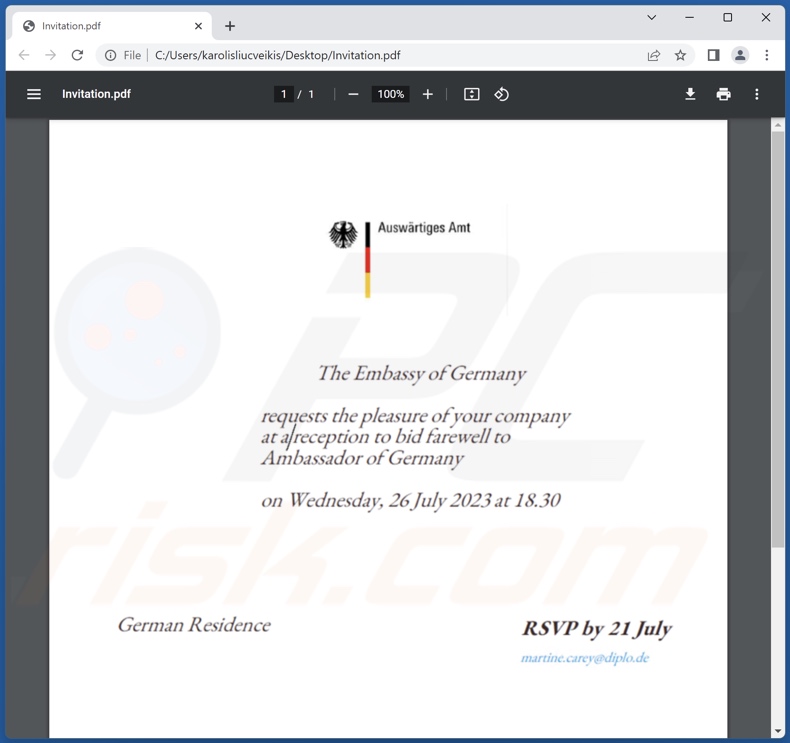

De meest recente spamcampagne gelinkt aan The Dukes groep vond plaats in 2023 en implementeerde kwaadaardige PDF-documenten vermomd als diplomatieke uitnodigingen van de Duitse ambassade. Deze e-mailcampagne was gericht op ministeries van Buitenlandse Zaken van landen die zijn aangesloten bij de NAVO.

Duke malware toolset overzicht

De Dukes APT-acteur is minstens sinds 2008 actief en door de jaren heen heeft de groep veel verschillende tools geïmplementeerd. Hieronder volgt een chronologische opsomming van enkele van de bekendere toolsets die door deze dreigingsactor worden gebruikt.

PinchDuke - bestaat uit verschillende loaders die zijn bedoeld om aanvullende schadelijke componenten of programma's in aangetaste systemen te infiltreren.

Het bevat ook een grabber voor het exfiltreren van bestanden en een gegevenssteler. Deze laatste richt zich op gegevens die zijn gekoppeld aan de Microsoft Authenticator (passport.net), e-mailclients (Mail.ru, Mozilla Thunderbird, Outlook, The Bat!, Yahoo Mail), browsers (Internet Explorer, Mozilla Firefox, Netscape Navigator), berichtendiensten (Google Talk), enz.

GeminiDuke - bevat loader-mogelijkheden en meerdere persistentie-verzorgende mechanismen. Het beschikt ook over stealer-functionaliteiten die voornamelijk worden gebruikt voor het verzamelen van apparaatconfiguratiegegevens.

Interessante informatie is onder andere: gebruikersaccounts, geïnstalleerde stuurprogramma's en software, lopende processen, programma's/services gestart bij het opstarten, netwerkinstellingen, mappen/bestanden aanwezig op specifieke locaties, recent uitgevoerde programma's en geopende mappen/bestanden, enz.

CosmicDuke (ook bekend als BotgenStudios, NemesisGemina, Tinybaron) - bestaat uit meerdere loaders, meerdere persistentie-verlengende componenten en een module voor privilege-escalatie.

Het grootste deel van deze malware is een informatieverwijderaar met mogelijkheden om: bestanden met specifieke extensies te exfiltreren, cryptografische certificaten (inclusief privésleutels) te exporteren, schermafbeeldingen te maken, toetsaanslagen op te nemen (keylogging), inloggegevens te extraheren (browsers, e-mailclients, messengers) en klembordinhoud te verkrijgen (buffer voor kopiëren-plakken).

MiniDuke - is een malware met verschillende varianten, waaronder een loader, downloader en backdoor. MiniDuke wordt voornamelijk gebruikt om een systeem voor te bereiden op verdere infectie en/of om infectie te vergemakkelijken.

CozyDuke (ook bekend als Cozer, CozyBear, CozyCar, EuroAPT) - is voornamelijk een achterdeur die een "achterdeur" opent voor verdere infecties, met name eigen modules. Hiervoor gebruikt het een dropper en meerdere modules voor persistentie.

Andere componenten zijn onder andere die voor het extraheren van systeemgegevens, het uitvoeren van basis Cmd.exe commando's, het maken van schermafbeeldingen en het stelen van inloggegevens. CozyDuke kan echter ook andere bestanden infiltreren/uitvoeren - het kan dus (theoretisch) worden gebruikt om vrijwel elk type malware-infectie te veroorzaken.

OnionDuke - is een modulaire malware met verschillende mogelijke configuraties. Het heeft loader- en dropper-mogelijkheden. Het programma implementeert verschillende modules voor het stelen van informatie, bijvoorbeeld voor wachtwoorden en andere gegevens.

Het heeft ook een component voor het lanceren van DDoS-aanvallen (Distributed Denial-of-Service). Een andere module is ontworpen om gekaapte sociale netwerkaccounts te gebruiken voor het lanceren van spamcampagnes (mogelijk om de infectie verder te verspreiden).

SeaDuke (ook bekend als SeaDaddy, SeaDask) - is een cross-platform (Windows en Linux) backdoor. Het is een relatief eenvoudige toolset met als hoofddoel geïnfiltreerde bestanden uit te voeren en zo de infectie te bevorderen.

HammerDuke (ook bekend als HAMMERTOSS, Netduke) - is een eenvoudige achterdeur. Het gebruik ervan is uitsluitend bekend als een secundaire backdoor die volgt op een CozyDuke-infectie.

CloudDuke (ook bekend als CloudLook, MiniDionis) - heeft twee backdoor-versies. Deze malware bevat ook downloader- en loadermogelijkheden. Gewoonlijk downloadt/ installeert het payloads van vooraf bepaalde locaties, hetzij van het web of een Microsoft OneDrive account.

Het is relevant om te vermelden dat, tenzij de The Dukes APT-acteur zijn activiteiten staakt, de kans groot is dat er een nieuwe malware toolset wordt geïmplementeerd.

Over het algemeen kan geavanceerde malware meerdere systeeminfecties, verminderde systeemprestaties of systeemuitval, gegevensverlies, ernstige privacyproblemen, financiële verliezen en identiteitsdiefstal veroorzaken. Kwaadaardige software die wordt ingezet tegen zeer gevoelige doelen kan echter een nog grotere bedreiging vormen.

| Naam | Duke malware toolset |

| Type bedreiging | Trojan, backdoor, loader, password-stealing virus, banking malware, spyware. |

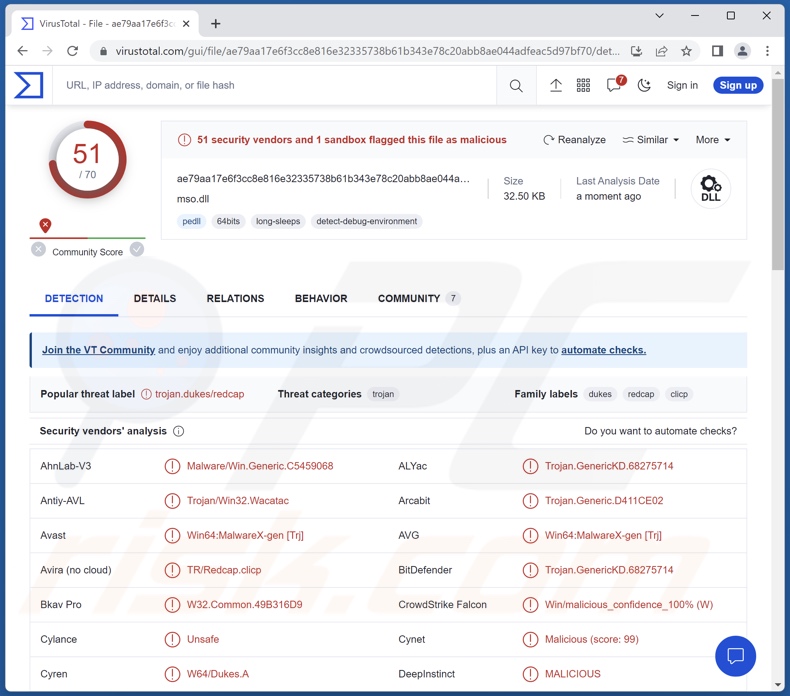

| Detectienamen (PDF attachment) | Avast (Other:Malware-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68283668), ESET-NOD32 (PDF/TrojanDropper.Agent.CJ), Kaspersky (Trojan-Dropper.HTML.Agent.cn), Microsoft (Trojan:Win32/Leonem), volledige lijst van detecties (VirusTotal) |

| Detectienamen (PDF payload) | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68275714), ESET-NOD32 (een variant van Win64/Dukes.N), Kaspersky (Trojan.Win64.Agent.qwikue), Microsoft (Trojan:Win32/Casdet!rfn), volledige lijst van detecties (VirusTotal) |

| Symptomen | Trojans zijn ontworpen om heimelijk te infiltreren in de computer van het slachtoffer en stil te blijven, waardoor er geen specifieke symptomen duidelijk zichtbaar zijn op een geïnfecteerde machine. |

| Verspreidingsmethodes | Geïnfecteerde e-mailbijlagen, schadelijke online advertenties, social engineering, softwarekrakers. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer toegevoegd aan een botnet. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Malware in het algemeen

Malware kan op maat gemaakt zijn voor een specifiek doel of ongelooflijk veelzijdig zijn. Hoewel kwaadaardige software meestal wordt gebruikt om inkomsten te genereren, kan de toepassing variëren. Aanvallen kunnen worden gemotiveerd door persoonlijke relaties en wrok van aanvallers of door politieke/geopolitieke redenen en omstandigheden.

Maar hoe malware ook werkt - de aanwezigheid ervan op een systeem brengt de integriteit van het apparaat en de veiligheid van de gebruiker in gevaar. Daarom moeten alle bedreigingen onmiddellijk na ontdekking worden verwijderd.

We hebben duizenden malwaremonsters geanalyseerd; JanelaRAT, Agniane stealer, NightClub, Jorik, XWorm RAT en WikiLoader zijn slechts enkele van onze nieuwste artikelen over schadelijke programma's.

Hoe is Duke in mijn computer geïnfiltreerd?

De meest recente 2023 campagne uitgevoerd door APT29 (The Dukes) maakte gebruik van spam e-mails in gerichte aanvallen. De spam werd verstuurd naar ministeries van Buitenlandse Zaken die van belang zijn voor de Russische Federatie (d.w.z. NAVO-gelieerde instanties). De e-mails bevatten schadelijke PDF-bijlagen die zich voordeden als diplomatieke uitnodigingen van een Duitse ambassade.

Een van de spamoperaties bevatte geen payload; het document met de titel "Day of German Unity" stuurde een melding naar de aanvallers zodra de e-mailbijlage was geopend. Dit suggereert dat het een verkenningsoperatie kan zijn geweest of een test om de succesratio's van het lokmiddel te onderzoeken.

De andere campagne verspreidde een PDF met de bestandsnaam "Farewell to Ambassador of Germany" die een Duke-malwarevariant bevatte. In dit document was JavaScript-code ingesloten, die werd geïmplementeerd om een payload met meerdere stappen af te leveren in HTML-formaat.

Als de PDF werd geopend in Adobe Acrobat (of een vergelijkbare reader), werd de gebruiker gevraagd naar de ingesloten code en de uitvoering ervan. Als het slachtoffer dit toestond, werd een kwaadaardig HTML-document met de titel "Invitation_Farewell_DE_EMB" gestart.

De keten ging vervolgens verder met het ophalen van een ZIP-archief dat een kwaadaardige HTA (HTML-toepassing) bevatte. De keten doorliep nog verschillende stadia totdat de Duke-malware met succes was geïnfiltreerd.

De groep Dukes bestaat al meer dan tien jaar en heeft verschillende technieken gebruikt om hun schadelijke programma's te verspreiden. Daarom kunnen de malwaretoolsets die in dit artikel worden beschreven in verschillende infectieketens en in verschillende bestanden en lokmiddelen terechtkomen.

Deze APT-acteur is in verband gebracht met een soortgelijke spamcampagne, waarbij het lokaas was vermomd als diplomatieke uitnodigingen van een Noorse ambassade, en deze operatie was eveneens gericht op entiteiten die te maken hebben met Buitenlandse Zaken. Een heel andere campagne die in verband werd gebracht met APT29 gebruikte Torrent-bestanden om OnionDuke te verspreiden in 2013-2015.

Om de meest gebruikte malwareverspreidingstechnieken in het algemeen uit te breiden: schadelijke software wordt voornamelijk verspreid via schadelijke bijlagen/links in spammail (bijv. e-mails, DM's/PM's, sms'jes, enz.), drive-by (stiekeme/bedrieglijke) downloads, onbetrouwbare downloadkanalen (bijv. freeware en sites van derden, P2P sharing netwerken, enz.), online scams, malvertising, illegale softwareactiveringstools ("cracks") en nepupdates.

Sommige kwaadaardige programma's kunnen zichzelf zelfs verspreiden via lokale netwerken en verwisselbare opslagapparaten (bijv. externe harde schijven, USB-sticks, enz.).

Hoe vermijdt u de installatie van malware?

We raden ten zeerste aan om inkomende e-mails en andere berichten met de nodige voorzichtigheid te behandelen. Bijlagen of koppelingen in verdachte/irrelevante e-mails mogen niet worden geopend, omdat ze besmettelijk kunnen zijn. We raden aan om Microsoft Office-versies van na 2010 te gebruiken, omdat deze de modus "Beschermde weergave" hebben die voorkomt dat er automatisch macroopdrachten worden uitgevoerd.

Een andere aanbeveling is om voorzichtig te zijn tijdens het browsen, omdat valse en schadelijke online inhoud meestal echt en onschadelijk lijkt.

Bovendien moeten alle downloads worden uitgevoerd vanaf officiële en geverifieerde kanalen. Het is net zo belangrijk om programma's te activeren en bij te werken met functies/tools van legitieme ontwikkelaars, omdat die van derden malware kunnen bevatten.

We moeten benadrukken dat het essentieel is voor de veiligheid van het apparaat en de gebruiker om een goede antivirus te installeren en up-to-date te houden. Deze software moet worden gebruikt om regelmatig systeemscans uit te voeren en bedreigingen en problemen te verwijderen. Als u denkt dat uw computer al geïnfecteerd is, raden we u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

Bekende toolset componenten en modules:

PinchDuke toolset:

- Data stealer

- Loader (multiple)

GeminiDuke toolset:

- Data stealer

- Loader

- Persistence-ensuring component (multiple)

CosmicDuke toolset:

- Data stealer

- Loader (multiple)

- Persistence-ensuring component (multiple)

- Privilege escalation component

MiniDuke toolset:

- Backdoor

- Downloader

- Loader

CozyDuke toolset:

- Backdoor

- Data stealers (screenshots, wachtwoorden, wachtwoord hashes)

- Dropper

- Persistence-ensuring component (verschillende)

OnionDuke toolset:

- Data stealers (wachtwoorden, etc.)

- DDoS

- Dropper

- Loader

- Social networking spam

SeaDuke toolset:

- Backdoor

HammerDuke toolset:

- Backdoor

CloudDuke toolset:

- Backdoor (two variants)

- Downloader

- Loader

Schadelijke PDF-bijlage die Duke-malwarevariant verspreidt:

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is Duke?

- STAP 1. Manuele verwijdering van Duke Malware.

- STAP 2. Controleer of uw computer schoon is.

Hoe verwijdert u malware handmatig?

Handmatig malware verwijderen is een ingewikkelde taak - meestal is het het beste om antivirus- of antimalwareprogramma's dit automatisch te laten doen. Om deze malware te verwijderen, raden we aan Combo Cleaner Antivirus voor Windows te gebruiken.

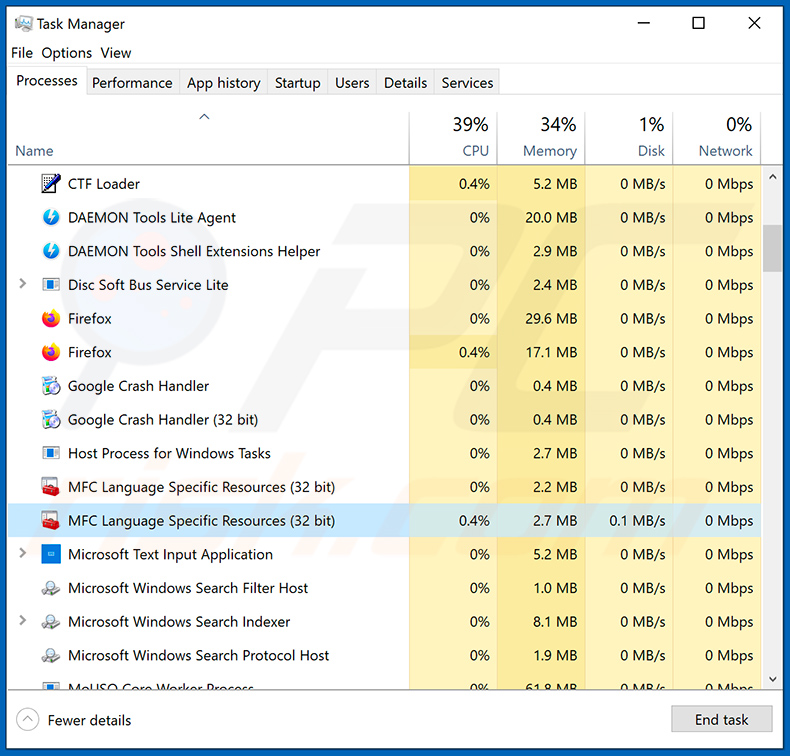

Als u malware handmatig wilt verwijderen, is de eerste stap het identificeren van de naam van de malware die u probeert te verwijderen. Hier is een voorbeeld van een verdacht programma dat wordt uitgevoerd op de computer van een gebruiker:

Als u de lijst met programma's die op je computer worden uitgevoerd hebt gecontroleerd, bijvoorbeeld met taakbeheer, en een programma hebt geïdentificeerd dat er verdacht uitziet, moet u doorgaan met deze stappen:

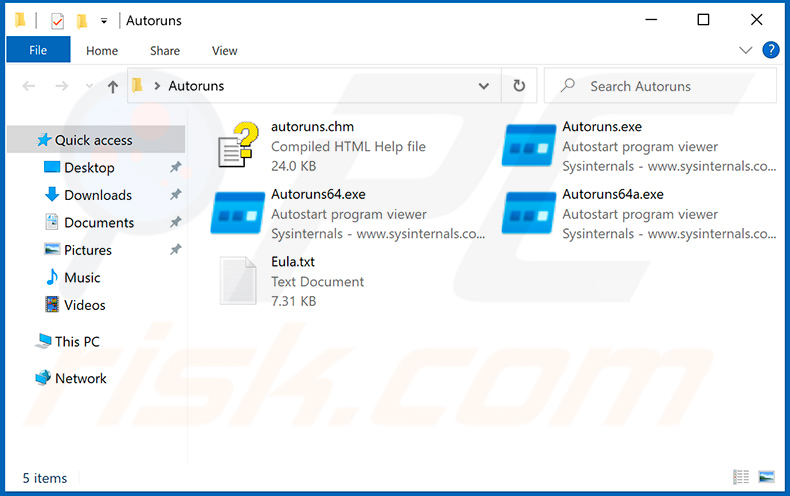

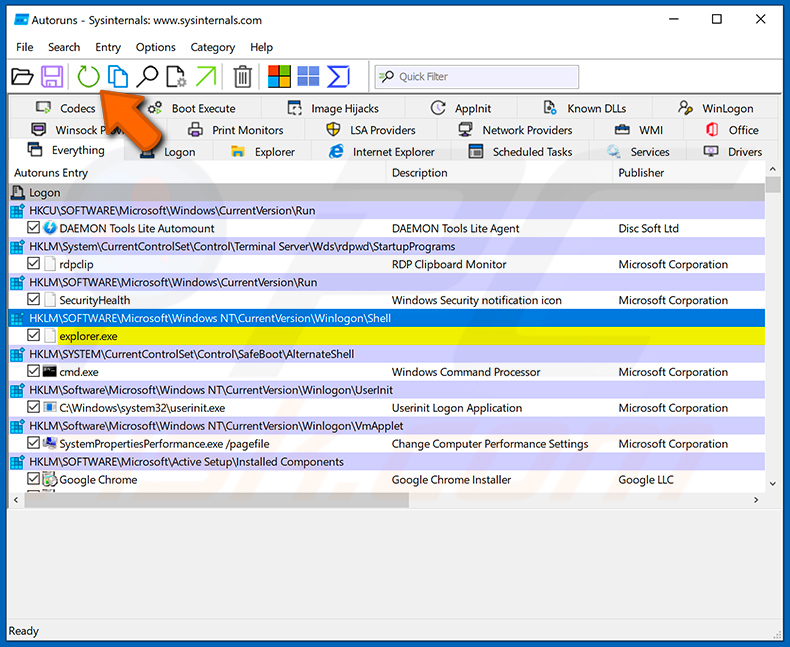

Download een programma genaamd Autoruns. Dit programma toont auto-start toepassingen, register en bestandssysteem locaties:

Download een programma genaamd Autoruns. Dit programma toont auto-start toepassingen, register en bestandssysteem locaties:

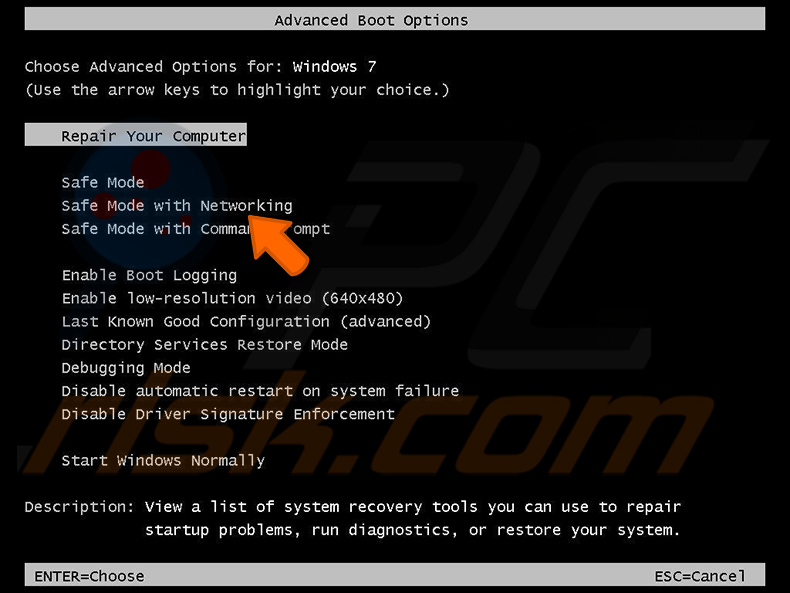

Herstart uw computer in de Veilige modus:

Herstart uw computer in de Veilige modus:

Windows XP en Windows 7 gebruikers: Start uw computer op in Veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten en klik op OK. Druk tijdens het starten van uw computer meerdere keren op de F8-toets op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet en selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die laat zien hoe u Windows 7 start in "Veilige modus met netwerkmogelijkheden":

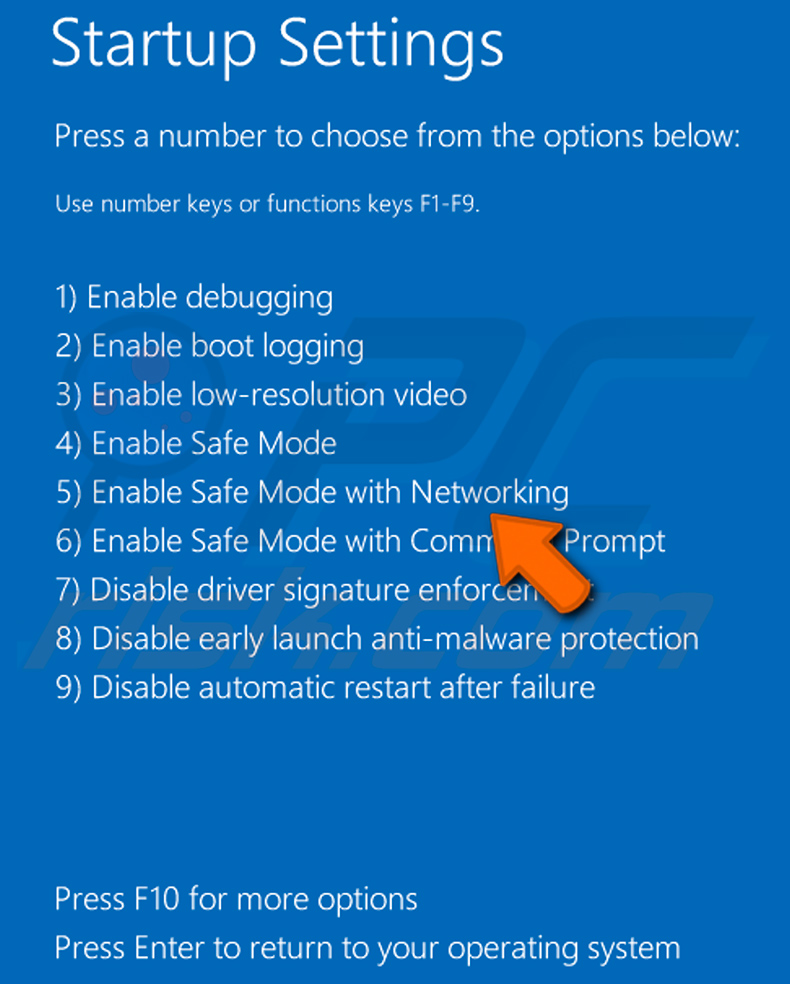

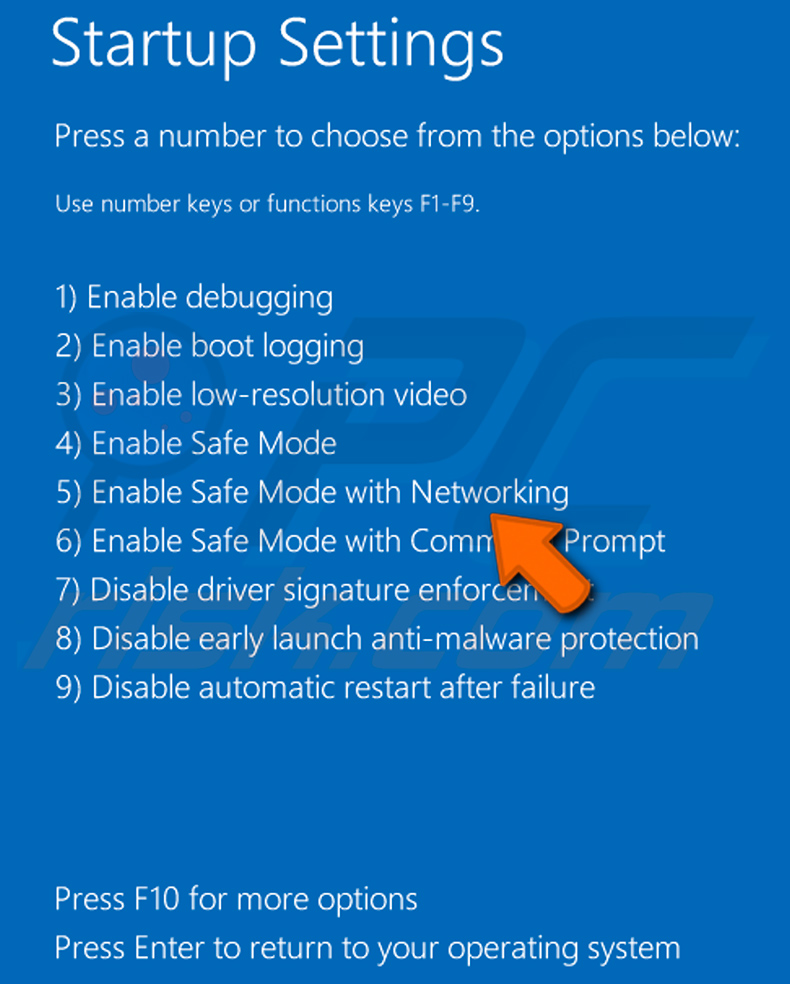

Windows 8 gebruikers: Start Windows 8 in Veilige modus met netwerkmogelijkheden - Ga naar het Startscherm van Windows 8, typ Geavanceerd, selecteer in de zoekresultaten Instellingen. Klik op Geavanceerde opstartopties, selecteer in het geopende venster "Algemene pc-instellingen" Geavanceerd opstarten.

Klik op de knop "Nu opnieuw opstarten". Uw computer start nu opnieuw op in het menu "Geavanceerde opstartopties". Klik op de knop "Problemen oplossen" en klik vervolgens op de knop "Geavanceerde opties". Klik in het scherm met geavanceerde opties op "Opstartinstellingen".

Klik op de knop "Opnieuw opstarten". Je PC zal opnieuw opstarten in het scherm Opstartinstellingen. Druk op F5 om op te starten in Veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 8 start in "Veilige modus met netwerkmogelijkheden":

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het aan/uit-pictogram. Klik in het geopende menu op "Opnieuw opstarten" terwijl u de toets "Shift" op uw toetsenbord ingedrukt houdt. Klik in het venster "Een optie kiezen" op "Problemen oplossen" en selecteer vervolgens "Geavanceerde opties".

Selecteer in het menu "Geavanceerde opties" "Opstartinstellingen" en klik op de knop "Opnieuw opstarten". In het volgende venster moet u op de toets "F5" op je toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 10 start in "Veilige modus met netwerkmogelijkheden":

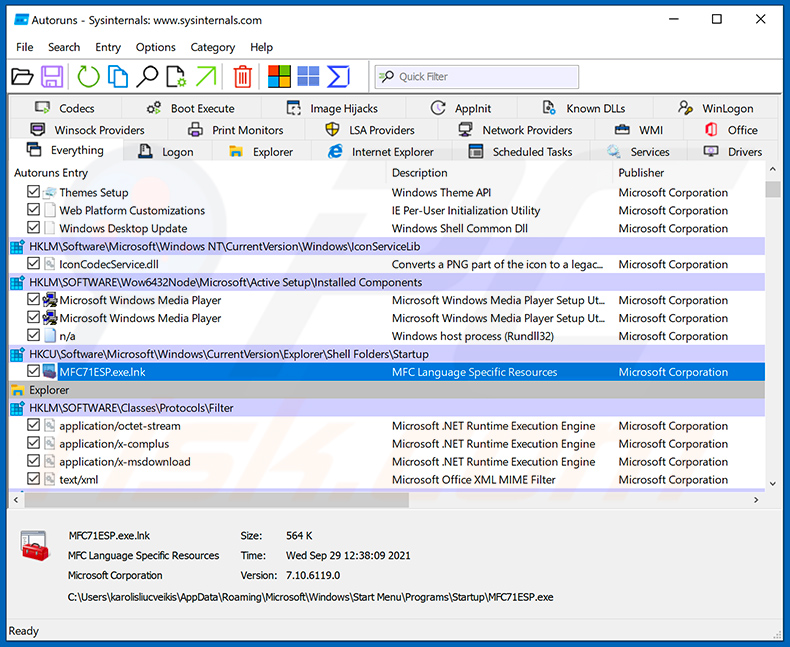

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

Klik in de Autoruns-toepassing op "Opties" bovenaan en schakel de opties "Lege locaties verbergen" en "Windows-items verbergen" uit. Klik na deze procedure op het pictogram "Vernieuwen".

Klik in de Autoruns-toepassing op "Opties" bovenaan en schakel de opties "Lege locaties verbergen" en "Windows-items verbergen" uit. Klik na deze procedure op het pictogram "Vernieuwen".

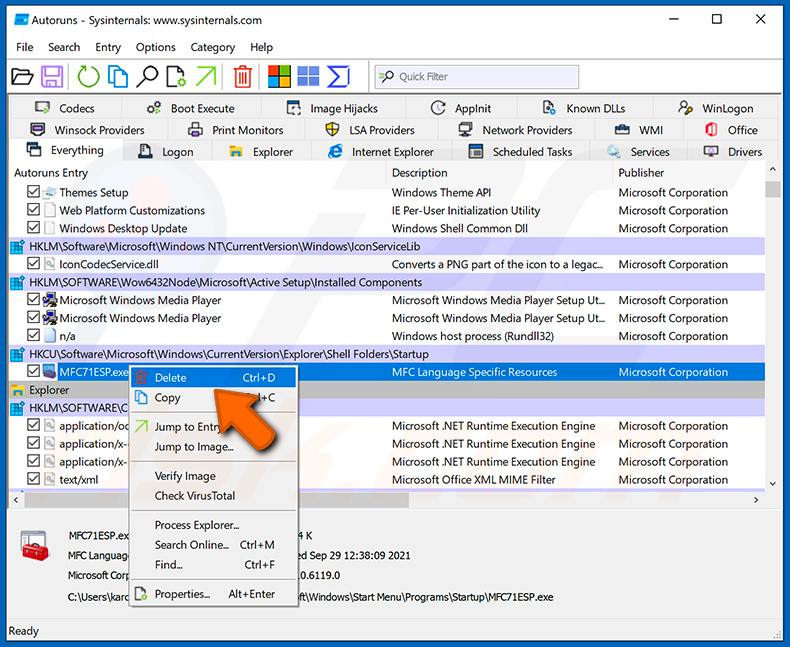

Bekijk de lijst die wordt geleverd door de Autoruns-toepassing wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

Bekijk de lijst die wordt geleverd door de Autoruns-toepassing wordt weergegeven en zoek het malwarebestand dat u wilt verwijderen.

U moet het volledige pad en de naam opschrijven. Merk op dat sommige malware procesnamen verbergt onder legitieme Windows procesnamen. In dit stadium is het erg belangrijk om te voorkomen dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam en kiest u "Verwijderen".

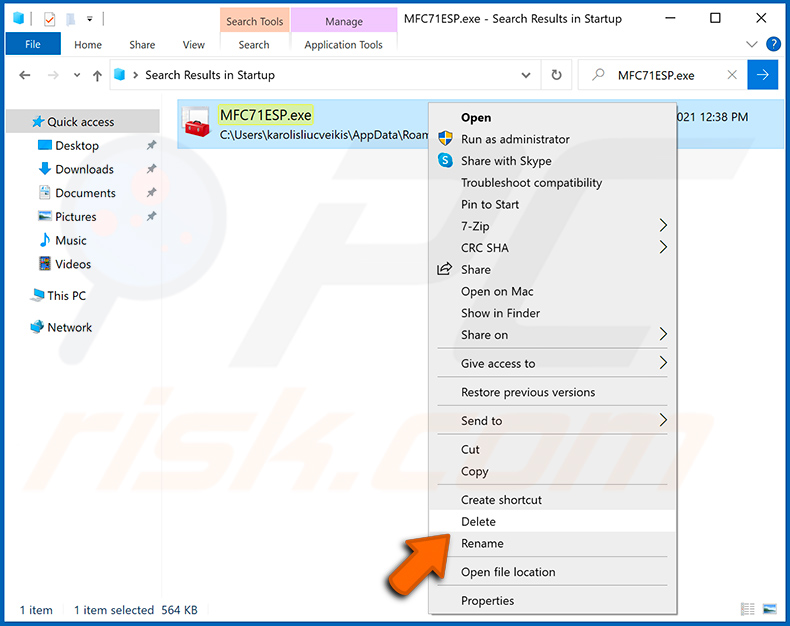

Nadat u de malware hebt verwijderd via de Autoruns-toepassing (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij de volgende keer opstarten van het systeem), moet u zoeken naar de naam van de malware op uw computer. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verder gaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Start uw computer opnieuw op in de normale modus. Als u deze stappen volgt, wordt alle malware van uw computer verwijderd. Houd er rekening mee dat voor het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist zijn. Als u deze vaardigheden niet hebt, laat het verwijderen van malware dan over aan antivirus- en antimalwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om een infectie te voorkomen dan om te proberen malware later te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates van het besturingssysteem en gebruikt u antivirussoftware. Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden we aan deze te scannen met Combo Cleaner Antivirus voor Windows.

Veelgestelde vragen (FAQ)

Mijn computer is geïnfecteerd met Duke-malware, moet ik mijn opslagapparaat formatteren om er vanaf te komen?

Over het algemeen is het voor het verwijderen van malware niet nodig om te formatteren.

Wat zijn de grootste problemen die Duke malware kan veroorzaken?

De bedreigingen van een infectie zijn afhankelijk van de mogelijkheden van de malware en de modus operandi van de cybercriminelen. Duke malware familie bestaat uit toolsets die zijn ontworpen voor verschillende doeleinden, variërend van het downloaden/installeren van extra schadelijke inhoud tot het stelen van gegevens.

Infecties met een hoog risico brengen doorgaans de volgende bedreigingen met zich mee: meervoudige systeeminfecties, verminderde systeemprestaties of systeemstoringen, gegevensverlies, ernstige privacyproblemen, aanzienlijke financiële verliezen en identiteitsdiefstal. Duke-toolsets worden gebruikt door de APT29-groep, die wordt gesteund door de Russische staat. Aanvallen om politieke/geopolitieke redenen kunnen een nog grotere bedreiging vormen.

Wat is het doel van Duke-malware?

Zoals vermeld in het vorige antwoord, worden Duke-malwareprogramma's gebruikt door een door de Russische staat gesponsorde groep die banden heeft met de buitenlandse inlichtingendienst van de Russische Federatie (SVR RF). Deze malwaretoolsets worden daarom gebruikt in aanvallen die zijn gericht op het verzamelen van inlichtingen en cyberspionage met een aanzienlijk politiek/geopolitiek element.

In het algemeen wordt malware voornamelijk gebruikt om winst te maken; andere redenen zijn onder andere amusement voor de cybercrimineel, persoonlijke wraakacties, verstoring van processen (bijv. websites, diensten, bedrijven, enz.) en hacktivisme.

Hoe is Duke-malware mijn computer binnengedrongen?

Duke malware toolsets zijn verspreid met behulp van verschillende technieken. De meest recente 2023-campagne bestond uit spam-e-mails met schadelijke PDF's vermomd als diplomatieke uitnodigingen van een Duitse ambassade. Deze campagne was gericht op ministeries van Buitenlandse Zaken die zijn aangesloten bij de NAVO.

Er zijn echter waarschijnlijk ook andere lokmiddelen en distributiemethoden. De meest gebruikte technieken zijn: spam mail, online scams, malvertising, dubieuze downloadkanalen (bijv. freeware en gratis file-hosting sites, P2P sharing netwerken, etc.), illegale software activatie tools ("cracks") en nep-updates. Bovendien kunnen sommige kwaadaardige programma's zichzelf verspreiden via lokale netwerken en verwisselbare opslagapparaten.

Beschermt Combo Cleaner mij tegen malware?

Ja, Combo Cleaner kan de meeste bekende malware-infecties detecteren en verwijderen. Merk op dat aangezien high-end kwaadaardige programma's de neiging hebben om zich diep in systemen te verbergen - het uitvoeren van een volledige systeemscan van het grootste belang is.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie