Vermijd besmetting van uw apparaat met malware via valse "Kaseya" e-mails

TrojanOok bekend als: Cobalt Strike malware

Doe een gratis scan en controleer of uw computer is geïnfecteerd.

VERWIJDER HET NUOm het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Wat is "Kaseya email virus"?

"Kaseya e-mail virus" is de naam van een malware-verspreidende spam campagne. De term "spamcampagne" wordt gebruikt om een grootschalige operatie te beschrijven waarbij duizenden misleidende e-mails worden verzonden.

In de e-mails die via deze campagne worden verspreid, wordt er bij de ontvangers op aangedrongen een update van "Microsoft" te installeren om een kwetsbaarheid in de netwerken van Kaseya-klanten te verhelpen. Kaseya is een legitieme ontwikkelaar van software voor het beheer van netwerken, systemen en informatietechnologie-infrastructuur.

Benadrukt moet worden dat deze frauduleuze e-mails op geen enkele wijze in verband staan met Kaseya Limited of Microsoft Corporation. Deze spamcampagne is erop gericht om het ransomware-incident van 2021 juli, dat Kaseya en haar klanten trof, uit te buiten.

Deze valse e-mails verspreiden het kwaadaardige programma Cobalt Strike, dat gegevens kan stelen en kettinginfecties kan veroorzaken.

"Kaseya" scam email in detail

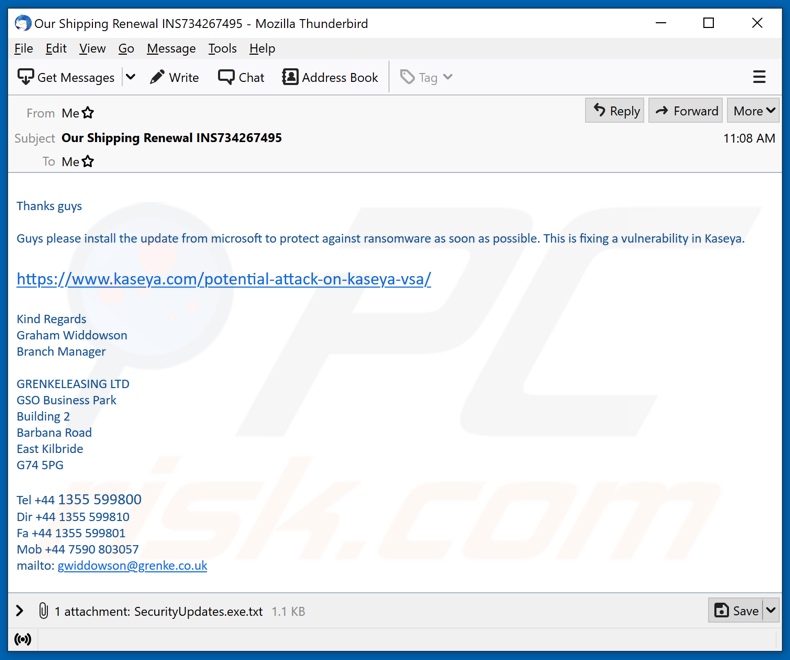

De valse "Kaseya" e-mails (onderwerp/titel "Our Shipping Renewal INS734267495"; kan variëren) vragen de ontvangers om een update van "Microsoft" te installeren. Deze "update" zal zogenaamd gebruikers beschermen tegen ransomware infecties.

De "update" is noodzakelijk omdat het de kwetsbaarheid in Kaseya zal verhelpen. Zodra het schadelijke bestand ("SecurityUpdates.exe"; kan variëren) echter wordt uitgevoerd, wordt Cobalt Strike malware gedownload/geïnstalleerd.

Cobalt Strike malware functionaliteiten

Zoals in de inleiding vermeld, zijn de belangrijkste functies van Cobalt Strike gegevensdiefstal en het downloaden/installeren van aanvullende malware. In de eerste categorie vallen onder meer keylogging (het vastleggen van toetsaanslagen) en het stelen van bestanden van het geïnfecteerde apparaat.

Cybercriminelen proberen de persoonlijk identificeerbare gegevens van slachtoffers te achterhalen, zoals surfactiviteiten, verschillende inloggegevens voor accounts/platforms (ID's, e-mailadressen, gebruikersnamen en wachtwoorden), bedrijfsgegevens, financiële informatie (bankgegevens, creditcardnummers, enzovoort) en andere gevoelige informatie.

Cobalt Strike kan ook systemen infecteren met ransomware, trojans, cryptocurrency miners en andere kwaadaardige software. Vandaar dat de bedreigingen van deze malware uitgebreid zijn.

Kortom, door te vertrouwen op de "Kaseya" scam e-mails, kunnen gebruikers meerdere systeem infecties, ernstige privacy problemen, aanzienlijke financiële verliezen en identiteitsdiefstal ervaren.

Als het vermoeden bestaat of bekend is dat Cobalt Strike (of andere malware) het systeem al heeft geïnfecteerd, is het van cruciaal belang om het onmiddellijk te verwijderen met behulp van anti-virus software.

| Naam | Cobalt Strike malware |

| Type bedreiging | Trojan, virus dat wachtwoorden steelt, banking malware, spyware. |

| Hoax | In frauduleuze e-mails worden ontvangers aangespoord om een kwetsbaarheid te verhelpen door een update te installeren. |

| Bijlage(n) | SecurityUpdates.exe (bestandsnaam kan variëren) |

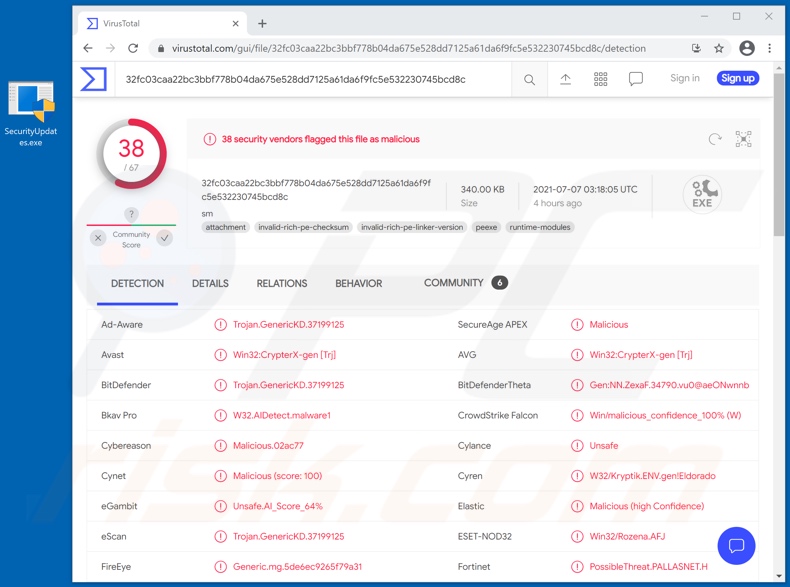

| Detectienamen | Avast (Win32:CrypterX-gen [Trj]), BitDefender (Trojan.GenericKD.37199125), ESET-NOD32 (Win32/Rozena.AFJ), Kaspersky (HackTool.Win32.Cobalt.aif), Microsoft (Trojan:Win32/Vigorf.A), volledige lijst van detecties (VirusTotal) |

| Symptomen | Trojans zijn ontworpen om stiekem te infiltreren in de computer van het slachtoffer en onopgemerkt te blijven, en dus zijn er geen specifieke symptomen duidelijk zichtbaar op een geïnfecteerde machine. |

| Nuttige lading | Cobalt Strike |

| Verspreidingsmethodes | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, software 'cracks'. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer toegevoegd aan een botnet. |

| Malware verwijderen (Windows) |

Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. Combo Cleaner voor Windows DownloadenGratis scanner die controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk. |

Spamcampagnes in het algemeen

"ATLAS AL SHARQ TRADING Email Virus", "COSCO Shipping Email Virus", "Santander Email Virus", en "Contech Email Virus" zijn enkele voorbeelden van spamcampagnes die malware verspreiden.

De e-mails die via deze grootschalige operaties worden verzonden, worden gewoonlijk gepresenteerd als "dringend", "prioritair", "belangrijk", en/of vermomd als berichten van echte bedrijven, organisaties, instellingen, autoriteiten, dienstverleners en andere entiteiten. Naast de verspreiding van kwaadaardige software wordt spamberichten ook gebruikt om phishing en verschillende vormen van oplichting te vergemakkelijken.

Omdat bedrieglijke e-mail zo wijdverbreid is, is het sterk aan te bevelen voorzichtig te zijn met inkomende e-mails.

Hoe heeft "Kaseya email virus" mijn computer geïnfecteerd?

Spamcampagnes verspreiden malware via besmettelijke bestanden die via hen worden verspreid. De frauduleuze e-mails kunnen downloadlinks van dergelijke bestanden bevatten, of ze kunnen als bijlage bij de e-mails worden gevoegd.

Virusbestanden kunnen verschillende formaten hebben, bijv. PDF- en Microsoft Office-documenten, archieven (RAR, ZIP, enz.), uitvoerbare bestanden (.exe, .run, enz.), JavaScript, enz. Wanneer de bestanden worden uitgevoerd, uitgevoerd of anderszins geopend - wordt de infectieketen in gang gezet.

Microsoft Office-documenten infecteren systemen bijvoorbeeld door kwaadaardige macro's uit te voeren. Dit proces begint op het moment dat een document wordt geopend in Microsoft Office-versies die voor 2010 zijn uitgebracht.

Latere versies hebben een "beveiligde weergave"-modus die automatische uitvoering van macro's voorkomt. In plaats daarvan kunnen gebruikers bewerkingen/inhoud (d.w.z. macro-opdrachten) handmatig inschakelen.

Hoe voorkomt u de installatie van malware?

Om te voorkomen dat het systeem via spammail wordt geïnfecteerd, wordt geadviseerd geen verdachte en irrelevante e-mails te openen - vooral geen bijlagen of koppelingen die daarin worden aangetroffen. Het wordt aanbevolen om Microsoft Office-versies te gebruiken die na 2010 zijn uitgebracht.

Malware wordt ook verspreid via onbetrouwbare downloadbronnen (bijv. onofficiële en gratis file-hosting websites, Peer-to-Peer sharing netwerken, en andere third-party downloaders), illegale activerings ("cracking") tools, en nep-updates.

Het is van cruciaal belang om alleen te downloaden van officiële en geverifieerde kanalen. Bovendien moeten alle programma's worden geactiveerd en bijgewerkt met tools/functies die door legitieme ontwikkelaars worden geleverd.

Het is van het grootste belang dat een betrouwbare anti-virus/anti-spyware pakket is geïnstalleerd en wordt bijgewerkt. Bovendien moet deze software worden gebruikt om regelmatig systeemscans uit te voeren en gedetecteerde bedreigingen te verwijderen. Als u de bijlage "Kaseya e-mail virus" reeds hebt geopend, raden wij u aan een scan uit te voeren met Combo Cleaner Antivirus voor Windows om geïnfiltreerde malware automatisch te verwijderen.

Tekst gepresenteerd in de "Kaseya" scam e-mail:

Subject: Our Shipping Renewal INS734267495

Thanks guys

Guys please install the update from microsoft to protect against ransomware as soon as possible. This is fixing a vulnerability in Kaseya.

hxxps://www.kaseya.com/potential-attack-on-kaseya-vsa/

Kind Regards

Graham Widdowson

Branch Manager

GRENKELEASING LTD

GSO Business Park

Building 2

Barbana Road

East Kilbride

G74 5PG

Tel +44 1355 599800

Dir +44 1355 599810

Fa +44 1355 599801

Mob +44 7590 803057

mailto: gwiddowson@grenke.co.uk

Screenshot van VirusTotal detecties van de kwaadaardige bijlage verspreid via "Kaseya" spamcampagne ("SecurityUpdates.exe" bestandsnaam):

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

DOWNLOAD Combo CleanerDoor het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door RCS LT, het moederbedrijf van PCRisk.

Snelmenu:

- Wat is "Kaseya email virus"?

- STAP 1. Verwijder Cobalt Strike malware handmatig.

- STAP 2. Controleer of uw computer schoon is.

Hoe verwijdert u malware handmatig?

Handmatig malware verwijderen is een ingewikkelde taak - meestal is het het beste om antivirus of anti-malware programma's dit automatisch te laten doen. Om deze malware te verwijderen raden wij u aan Combo Cleaner Antivirus voor Windows te gebruiken.

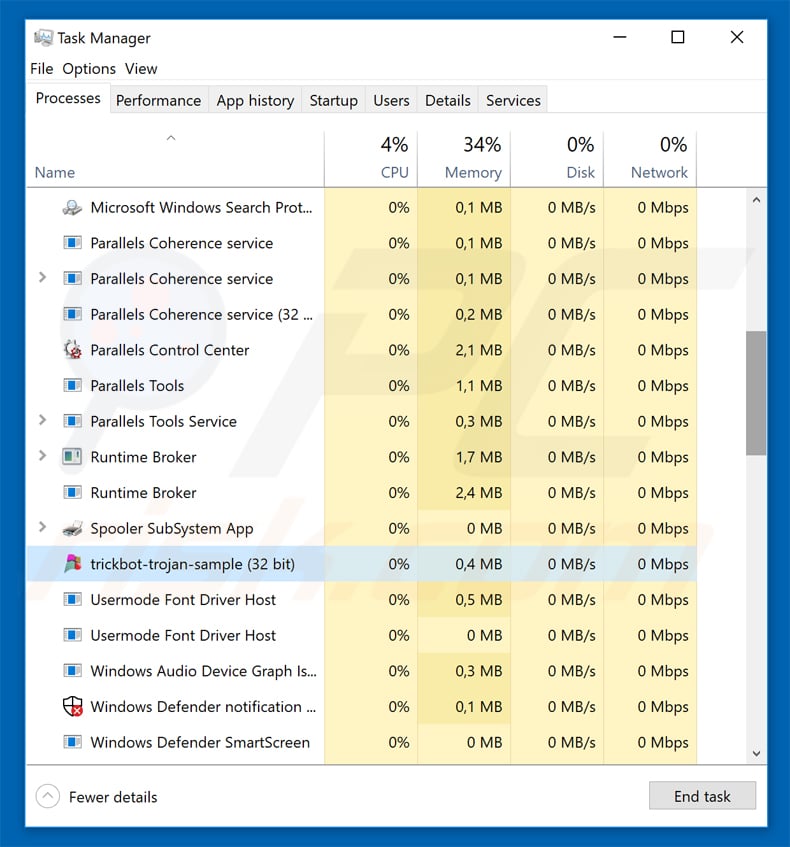

Als u malware handmatig wilt verwijderen, is de eerste stap het identificeren van de naam van de malware die u probeert te verwijderen. Hier is een voorbeeld van een verdacht programma dat draait op de computer van een gebruiker:

Als u de lijst met programma's die op uw computer draaien hebt gecontroleerd, bijvoorbeeld met taakbeheer, en een programma hebt gevonden dat er verdacht uitziet, moet u verdergaan met deze stappen:

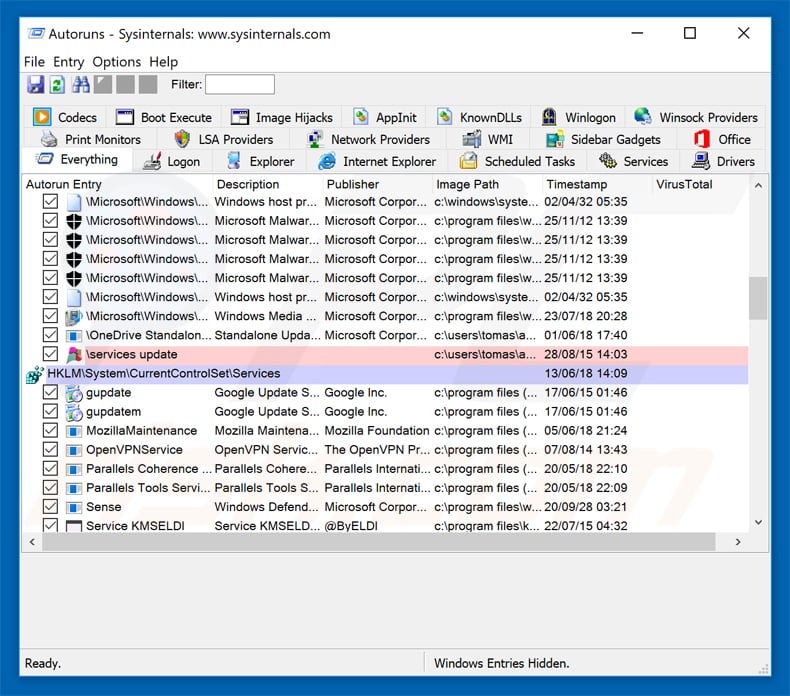

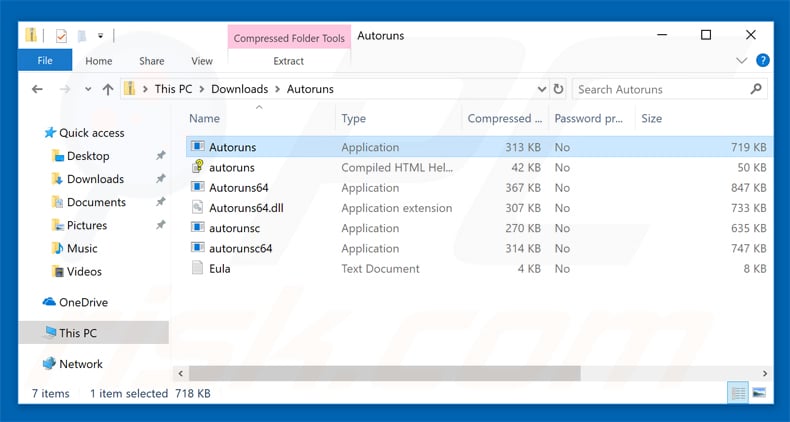

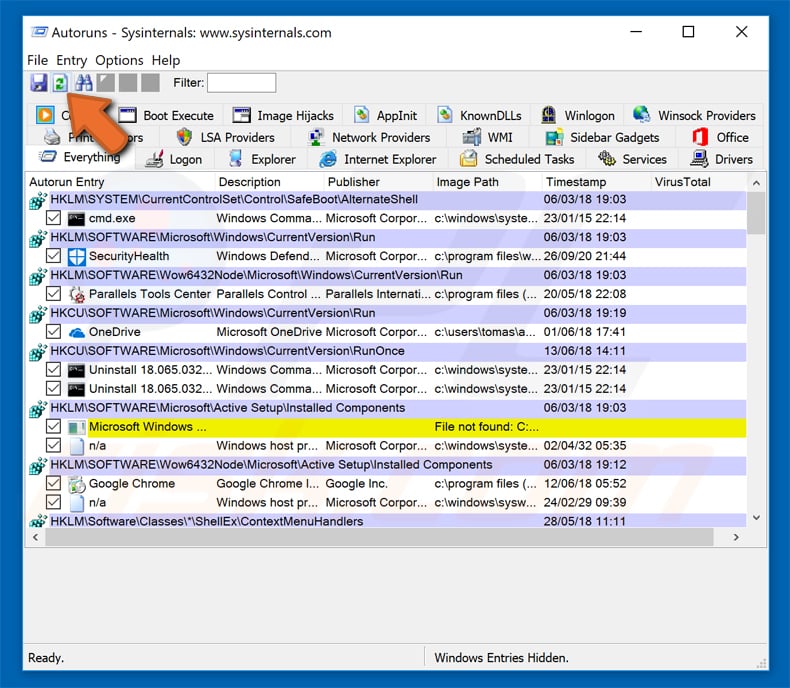

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

Herstart uw computer in Veilige modus:

Herstart uw computer in Veilige modus:

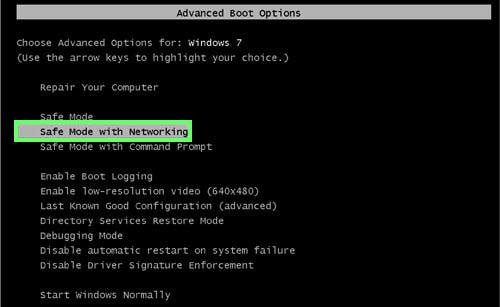

Windows XP en Windows 7 gebruikers: Start uw computer in veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten, klik op OK.

Druk tijdens het opstarten van uw computer meerdere malen op de toets F8 op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet en selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die toont hoe Windows 7 op te starten in "Veilige modus met netwerkmogelijkheden":

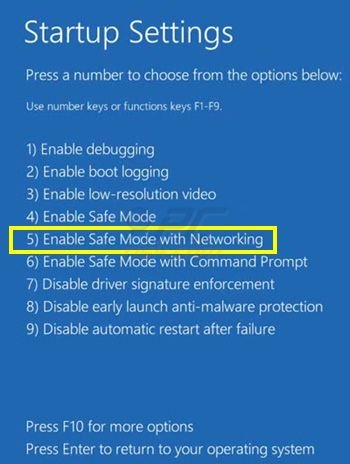

Windows 8 gebruikers: Windows 8 starten in veilige modus met netwerkmogelijkheden - Ga naar het startscherm van Windows 8, typ Geavanceerd, selecteer in de zoekresultaten Instellingen. Klik op Geavanceerde opstartopties, in het geopende venster "Algemene pc-instellingen" selecteert u Geavanceerd opstarten.

Klik op de knop "Nu opnieuw opstarten". Uw computer zal nu opnieuw opstarten in het "Geavanceerde opstartopties menu". Klik op de knop "Problemen oplossen", en vervolgens op de knop "Geavanceerde opties".

In het scherm met geavanceerde opties klikt u op "Opstartinstellingen". Klik op de knop "Herstarten". Uw PC zal opnieuw opstarten in het scherm "Opstartinstellingen". Druk op F5 om op te starten in Veilige modus met netwerkmogelijkheden.

Video die laat zien hoe u Windows 8 opstart in "Veilige modus met netwerkmogelijkheden":

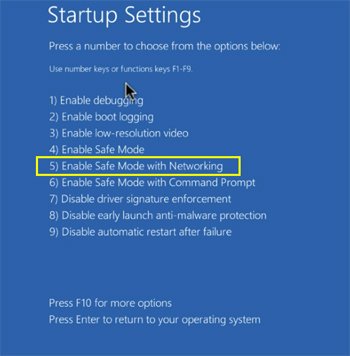

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het pictogram Power. Klik in het geopende menu op "Herstart" terwijl u de "Shift"-toets op uw toetsenbord ingedrukt houdt.

In het venster "Kies een optie" klikt u op "Problemen oplossen", vervolgens selecteert u "Geavanceerde opties". In het menu "Geavanceerde opties" selecteert u "Opstartinstellingen" en klikt u op de knop "Herstarten".

In het volgende venster moet u op de toets "F5" op uw toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkverbinding.

Video die toont hoe Windows 10 te starten in "Veilige modus met netwerkmogelijkheden":

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

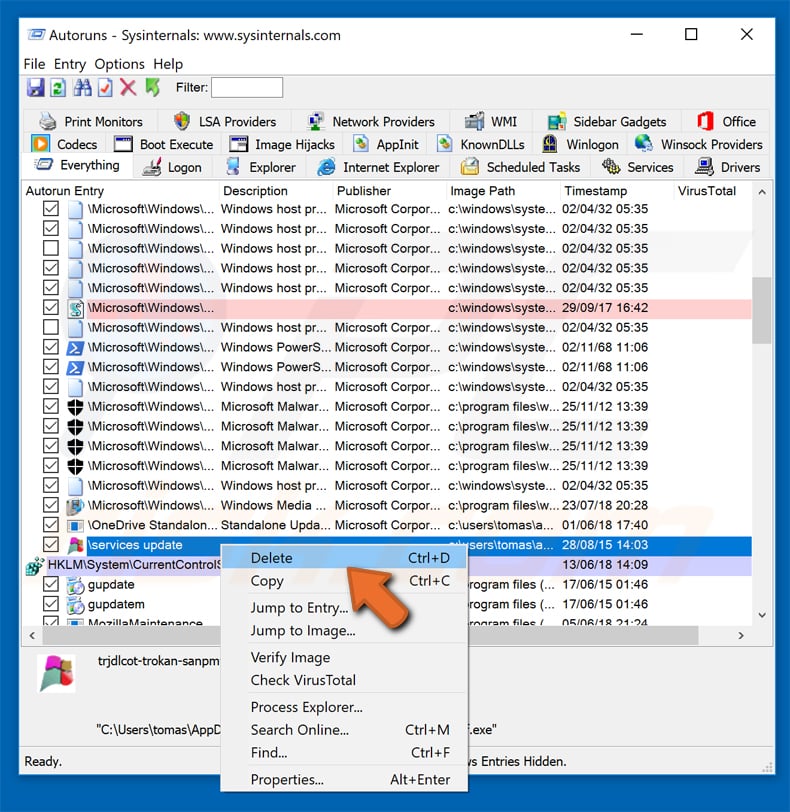

Check de lijst die door de Autoruns toepassing en zoek het malware bestand dat u wilt elimineren.

Check de lijst die door de Autoruns toepassing en zoek het malware bestand dat u wilt elimineren.

U moet het volledige pad en de naam opschrijven. Merk op dat sommige malware procesnamen verbergt onder legitieme Windows procesnamen.

In dit stadium is het zeer belangrijk om te vermijden dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam ervan en kiest u "Verwijderen".

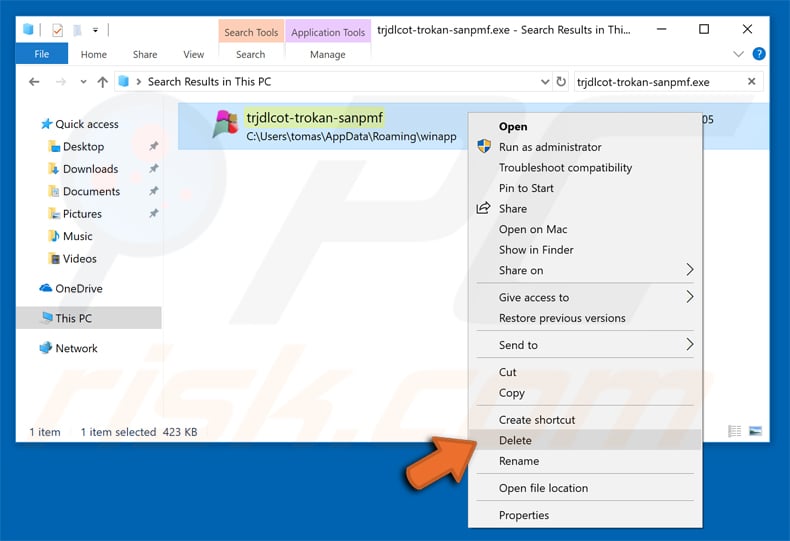

Na het verwijderen van de malware via de Autoruns toepassing (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij het volgende opstarten van het systeem), moet u zoeken naar de naam van de malware op uw computer.

Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verder gaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Herstart uw computer in de normale modus. Het volgen van deze stappen zou alle malware van uw computer moeten verwijderen.

Merk op dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u deze vaardigheden niet hebt, laat malwareverwijdering dan over aan antivirus- en anti-malwareprogramma's.

Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan te proberen later malware te verwijderen.

Om uw computer veilig te houden, installeert u de nieuwste updates voor het besturingssysteem en gebruikt u antivirussoftware.

Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden wij u aan uw computer te scannen met Combo Cleaner Antivirus voor Windows.

Delen:

Tomas Meskauskas

Deskundig beveiligingsonderzoeker, professioneel malware-analist

Ik ben gepassioneerd door computerbeveiliging en -technologie. Ik ben al meer dan 10 jaar werkzaam in verschillende bedrijven die op zoek zijn naar oplossingen voor computertechnische problemen en internetbeveiliging. Ik werk sinds 2010 als auteur en redacteur voor PCrisk. Volg mij op Twitter en LinkedIn om op de hoogte te blijven van de nieuwste online beveiligingsrisico's.

Het beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

DonerenHet beveiligingsportaal PCrisk wordt aangeboden door het bedrijf RCS LT.

Gecombineerde krachten van beveiligingsonderzoekers helpen computergebruikers voorlichten over de nieuwste online beveiligingsrisico's. Meer informatie over het bedrijf RCS LT.

Onze richtlijnen voor het verwijderen van malware zijn gratis. Als u ons echter wilt steunen, kunt u ons een donatie sturen.

Doneren

▼ Toon discussie