Hoe verwijdert u de Jupyter malware van uw besturingssysteem?

![]() Geschreven door Tomas Meskauskas op

Geschreven door Tomas Meskauskas op

Wat is Jupyter?

Jupyter is de naam van malware die functioneert als informatiesteler en die mogelijkheden van een backdoor Trojan heeft. Het kan worden gebruikt om gevoelige informatie van bepaalde browsers te stelen, computers met extra malware te infecteren, PowerShell scripts, commando's en hollow processen uit te voeren.

Als er enige reden is om te denken dat Jupyter al is geïnstalleerd op het besturingssysteem, dan moet het onmiddellijk worden verwijderd.

Jupyter kan worden gebruikt om gevoelige informatie te stelen van Chromium, Firefox en Chrome browsers. Gewoonlijk richten cybercriminelen zich op gegevens zoals inloggegevens (gebruikersnamen, e-mailadressen, wachtwoorden), autoaanvulgegevens, cookies, certificaten, creditcardgegevens en/of andere informatie die voor kwaadaardige doeleinden kan worden misbruikt.

Bijvoorbeeld voor het stelen van identiteiten, persoonlijke rekeningen, frauduleuze aankopen, transacties. Ook kunnen cybercriminelen Jupyter gebruiken om extra ongewenste, kwaadaardige software te installeren. Bijvoorbeeld ransomware, cryptocurrency miners, andere soorten trojans.

Zoals vermeld in de inleiding, kan deze malware worden gebruikt om PowerShell scripts, commando's, hollow processen ook uit te voeren (gebruik maken van zijn backdoor mogelijkheden).

| Naam | Jupyter informatiesteler |

| Type bedreiging | Informatiesteler, trojan, virus dat wachtwoorden steelt |

| Detectienamen | Avast (Win32:Trojan-gen), BitDefender (Trojan.Dropper.ZLT), ESET-NOD32 (Win32/TrojanDropper.Agent.SLF), Symantec (Trojan.Gen.2), volledige lijst (VirusTotal) |

| Symptomen | Trojans zijn ontworpen om stiekem te infiltreren in de computer van het slachtoffer en onopgemerkt te blijven, en dus zijn er geen specifieke symptomen duidelijk zichtbaar op een geïnfecteerde machine. |

| Verspreidingsmethodes | Geïnfecteerde e-mailbijlagen, kwaadaardige online advertenties, social engineering, software 'cracks'. |

| Schade | Gestolen wachtwoorden en bankgegevens, identiteitsdiefstal, de computer van het slachtoffer toegevoegd aan een botnet. |

| Malware verwijderen (Windows) | Om mogelijke malware-infecties te verwijderen, scant u uw computer met legitieme antivirussoftware. Onze beveiligingsonderzoekers raden aan Combo Cleaner te gebruiken. |

Samenvattend kunnen slachtoffers van de Jupyter-infectie geld verliezen, gegevens kwijtraken, de toegang tot persoonlijke accounts verliezen, slachtoffer worden van identiteitsdiefstal, andere malware met andere mogelijkheden op hun computers geïnstalleerd krijgen, problemen ondervinden met betrekking tot online privacy, veiligheid bij het surfen en/of andere problemen ondervinden.

Enkele voorbeelden van andere kwaadaardige programma's die min of meer vergelijkbaar zijn met Jupyter zijn FickerStealer, MoistStealer en Jeefo.

Hoe is Jupyter geïnfiltreerd in mijn computer?

Uit onderzoek blijkt dat de installatieprogramma's van Jupyter worden verspreid door ze te vermommen als de installatieprogramma's voor sommige legitieme software (Docx2Rtf, Magix Photo Manager). Het is echter onbekend welke exacte methode of methoden cybercriminelen gebruiken om gebruikers te verleiden tot het downloaden en uitvoeren van deze installatieprogramma's.

Doorgaans wordt malware verspreid via malware-e-mails, onbetrouwbare bronnen voor het downloaden van bestanden en software, nepprogramma's voor het bijwerken van software en onofficiële activeringsprogramma's ('cracking').

Het komt vaak voor dat cybercriminelen e-mails versturen met schadelijke bestanden (bijlagen) of downloadlinks voor schadelijke bestanden erin. Zij proberen ontvangers te misleiden tot het openen van een kwaadaardig bestand dat is ontworpen om malware te installeren door dergelijke e-mails te vermommen als belangrijk, officieel, legitiem.

Voorbeelden van bestanden die cybercriminelen bij hun e-mails voegen zijn schadelijke Microsoft Office-documenten, PDF-documenten, archiefbestanden zoals RAR, uitvoerbare bestanden (zoals .exe) en JavaScript-bestanden.

Verder kunnen schadelijke programma's worden verspreid via Peer-to-Peer netwerken zoals torrent clients, eMule, freeware download websites, gratis file hosting websites, third party downloaders, en andere soortgelijke download bronnen.

Cybercriminelen slagen erin wanneer gebruikers kwaadaardige bestanden downloaden en uitvoeren. Om dit te bereiken, vermommen ze deze bestanden als legitiem, regulier. Valse/onofficiële update tools infecteren systemen door gebruik te maken van bugs, gebreken van de verouderde software of door kwaadaardige software te installeren in plaats van updates, fixes voor de geïnstalleerde software.

Onofficiële softwareactiveringstools kunnen, als ze worden gebruikt om gelicentieerde software te activeren, computers infecteren met malware. Het komt vaak voor dat cybercriminelen dergelijke tools gebruiken om gebruikers die de softwareactivering willen omzeilen, ertoe over te halen malware te installeren.

Hoe voorkomt u de installatie van malware?

Geïnstalleerde software moet worden bijgewerkt en geactiveerd met hulpprogramma's of geïmplementeerde functies die worden geleverd door de officiële ontwikkelaars. Geen van de onofficiële tools van derden mogen daarvoor gebruikt worden - ze kunnen ontworpen zijn om malware te installeren.

Een ander probleem met niet-officiële activeringstools is dat het niet legaal is ze te gebruiken om gelicentieerde programma's te activeren (zoals het ook niet legaal is om installatieprogramma's voor illegale software te gebruiken).

Verder moeten bijlagen en websitelinks in irrelevante e-mails die worden ontvangen van onbekende, verdachte adressen ook niet worden geopend - het komt vaak voor dat dit soort e-mails worden gebruikt om malware af te leveren.

Software en bestanden moeten worden gedownload van officiële websites en via directe koppelingen. Andere bronnen, tools (voorbeelden staan in de vorige paragraaf) kunnen ook worden gebruikt om kwaadaardige bestanden/programma's te verspreiden.

Daarom mogen bestanden en programma's alleen worden gedownload van officiële websites en via directe koppelingen. Bovendien moet het besturingssysteem regelmatig op bedreigingen worden gecontroleerd met een betrouwbare antivirus- of antispyware-software.

Als u denkt dat uw computer al geïnfecteerd is, raden wij u aan een scan uit te voeren met Combo Cleaner om geïnfiltreerde malware automatisch te verwijderen.

Software (Docx2Rtf) die wordt gestart na het uitvoeren van een kwaadaardig bestand dat wordt gebruikt voor de verspreiding van de Jupyter-malware:

Onmiddellijke automatische malwareverwijdering:

Handmatig de dreiging verwijderen, kan een langdurig en ingewikkeld proces zijn dat geavanceerde computer vaardigheden vereist. Combo Cleaner is een professionele automatische malware verwijderaar die wordt aanbevolen om malware te verwijderen. Download het door op de onderstaande knop te klikken:

▼ DOWNLOAD Combo Cleaner

De gratis scanner controleert of uw computer geïnfecteerd is. Om het volledige product te kunnen gebruiken moet u een licentie van Combo Cleaner kopen. Beperkte proefperiode van 7 dagen beschikbaar. Combo Cleaner is eigendom van en wordt beheerd door Rcs Lt, het moederbedrijf van PCRisk. Lees meer. Door het downloaden van software op deze website verklaar je je akkoord met ons privacybeleid en onze algemene voorwaarden.

Snelmenu:

- Wat is Jupyter?

- STAP 1. Manueel de Jupyter malware verwijderen.

- STAP 2. Controleer of uw computer schoon is..

Hoe verwijdert u malware manueel?

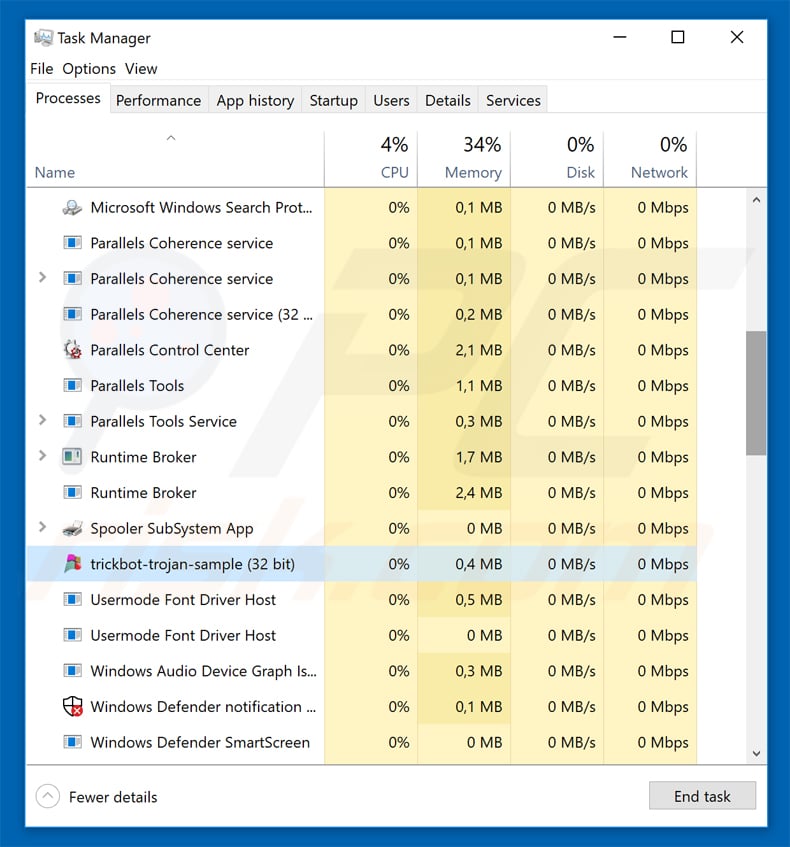

Handmatig malware verwijderen is een ingewikkelde taak - meestal is het het beste om antivirus of anti-malware programma's dit automatisch te laten doen. Om deze malware te verwijderen raden wij u aan Combo Cleaner te gebruiken. Als u malware handmatig wilt verwijderen, is de eerste stap het identificeren van de naam van de malware die u probeert te verwijderen. Hier is een voorbeeld van een verdacht programma dat draait op de computer van een gebruiker:

Als u de lijst met programma's die op uw computer draaien hebt gecontroleerd, bijvoorbeeld met taakbeheer, en een programma hebt gevonden dat er verdacht uitziet, moet u verdergaan met deze stappen:

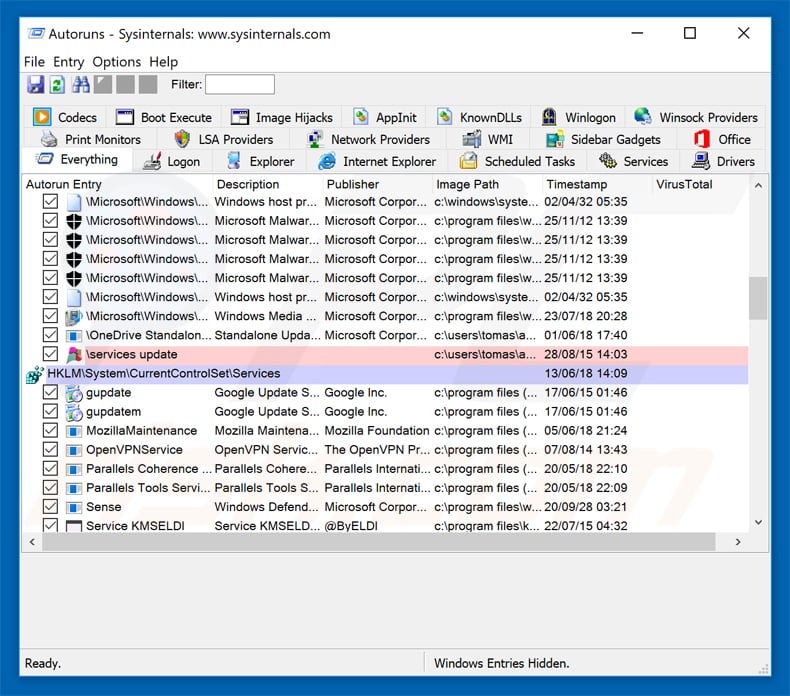

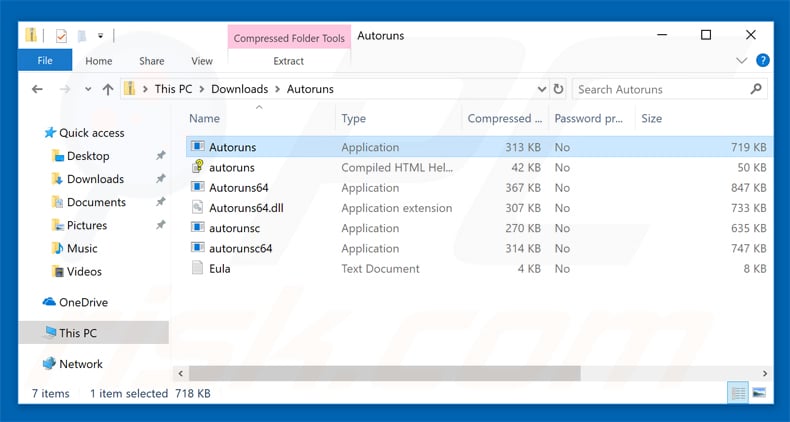

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

Download een programma genaamd Autoruns. Dit programma toont automatisch opstartende toepassingen, register- en bestandssysteemlocaties:

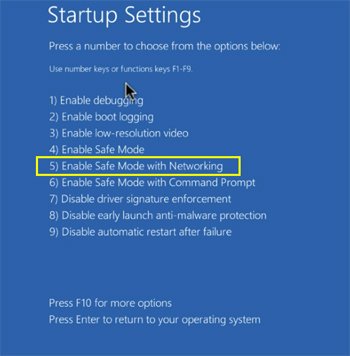

Herstart uw computer in Veilige modus:

Herstart uw computer in Veilige modus:

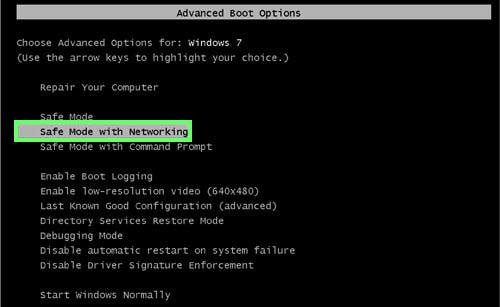

Windows XP en Windows 7 gebruikers: Start uw computer in veilige modus. Klik op Start, klik op Afsluiten, klik op Opnieuw opstarten, klik op OK. Druk tijdens het opstarten van uw computer meerdere malen op de toets F8 op uw toetsenbord totdat u het menu Geavanceerde opties van Windows ziet en selecteer vervolgens Veilige modus met netwerkmogelijkheden in de lijst.

Video die toont hoe Windows 7 op te starten in "Veilige modus met netwerkmogelijkheden":

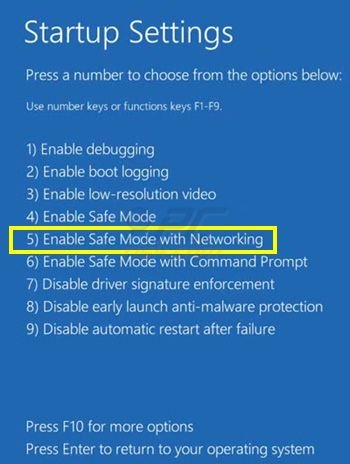

Windows 8 gebruikers: Windows 8 starten in veilige modus met netwerkmogelijkheden - Ga naar het startscherm van Windows 8, typ Geavanceerd, selecteer in de zoekresultaten Instellingen. Klik op Geavanceerde opstartopties, in het geopende venster "Algemene pc-instellingen" selecteert u Geavanceerd opstarten. Klik op de knop "Nu opnieuw opstarten". Uw computer zal nu opnieuw opstarten in het "Geavanceerde opstartopties menu". Klik op de knop "Problemen oplossen", en vervolgens op de knop "Geavanceerde opties". In het scherm met geavanceerde opties klikt u op "Opstartinstellingen". Klik op de knop "Herstarten". Uw PC zal opnieuw opstarten in het scherm "Opstartinstellingen". Druk op F5 om op te starten in Veilige modus met netwerkmogelijkheden.

Video die toont hoe Windows 8 op te starten in "Veilige modus met netwerkmogelijkheden":

Windows 10 gebruikers: Klik op het Windows-logo en selecteer het pictogram Power. Klik in het geopende menu op "Herstart" terwijl u de "Shift"-toets op uw toetsenbord ingedrukt houdt. In het venster "Kies een optie" klikt u op "Problemen oplossen", vervolgens selecteert u "Geavanceerde opties". In het menu "Geavanceerde opties" selecteert u "Opstartinstellingen" en klikt u op de knop "Herstarten". In het volgende venster moet u op de toets "F5" op uw toetsenbord klikken. Hierdoor wordt uw besturingssysteem opnieuw opgestart in de veilige modus met netwerkmogelijkheden

Video die toont hoe Windows 10 te starten in "Veilige modus met netwerkmogelijkheden":

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

Pak het gedownloade archief uit en voer het Autoruns.exe bestand uit.

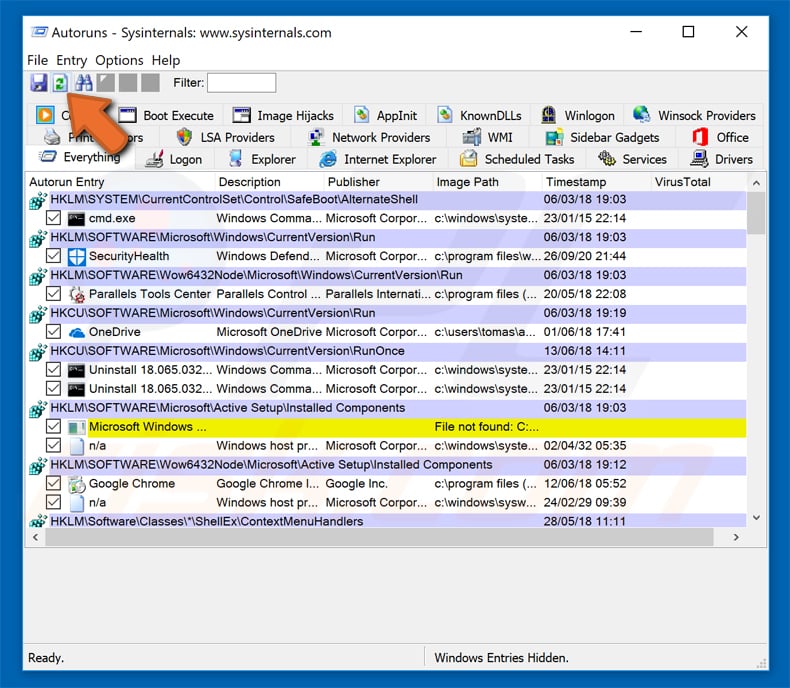

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

In de Autoruns toepassing, klik op "Opties" bovenaan en verwijder het vinkje bij "Lege Locaties Verbergen" en "Windows Entries Verbergen" opties. Klik na deze procedure op het pictogram "Vernieuwen".

Controleer de lijst die door de Autoruns toepassing wordt gegeven en zoek het malware bestand dat u wilt verwijderen.

Controleer de lijst die door de Autoruns toepassing wordt gegeven en zoek het malware bestand dat u wilt verwijderen.

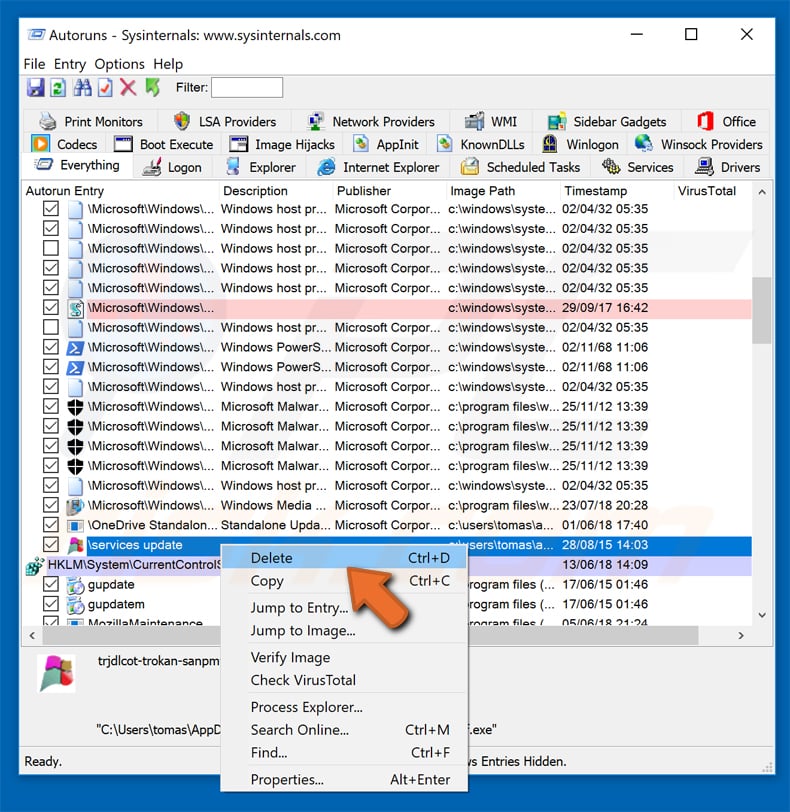

U moet het volledige pad en de naam opschrijven. Merk op dat sommige malware procesnamen verbergt onder legitieme Windows procesnamen. In dit stadium is het zeer belangrijk om te vermijden dat systeembestanden worden verwijderd. Nadat u het verdachte programma hebt gevonden dat u wilt verwijderen, klikt u met de rechtermuisknop op de naam ervan en kiest u "Verwijderen".

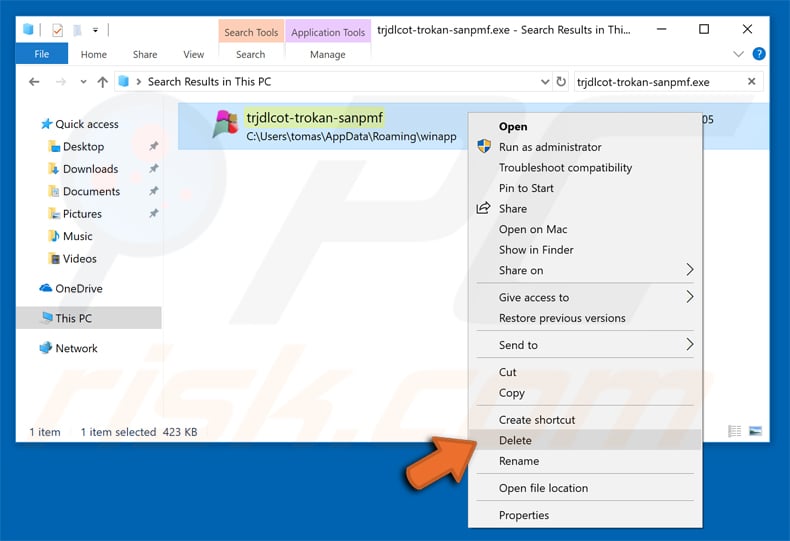

Na het verwijderen van de malware via de Autoruns toepassing (dit zorgt ervoor dat de malware niet automatisch wordt uitgevoerd bij het volgende opstarten van het systeem), moet u zoeken naar de naam van de malware op uw computer. Zorg ervoor dat u verborgen bestanden en mappen inschakelt voordat u verder gaat. Als u de bestandsnaam van de malware vindt, moet u deze verwijderen.

Herstart uw computer in de normale modus. Het volgen van deze stappen zou alle malware van uw computer moeten verwijderen. Merk op dat het handmatig verwijderen van bedreigingen geavanceerde computervaardigheden vereist. Als u deze vaardigheden niet hebt, laat malwareverwijdering dan over aan antivirus- en anti-malwareprogramma's. Deze stappen werken mogelijk niet bij geavanceerde malware-infecties. Zoals altijd is het beter om infectie te voorkomen dan te proberen later malware te verwijderen. Om uw computer veilig te houden, installeert u de nieuwste updates voor het besturingssysteem en gebruikt u antivirussoftware.

Om er zeker van te zijn dat uw computer vrij is van malware-infecties, raden wij u aan uw computer te scannen met Combo Cleaner.

▼ Toon discussie